新恶意软件伪装成系统更新,Win/Mac/Linux均中招

去年12月,一款专为 Windows 系统打造的名为 Loaf 的摸鱼工具火了。

安装这款小工具以后,点击摸鱼按钮,电脑屏幕上就会显示一个 Windows Update 的画面。

由此一来,就算老板在身后,大家也可以理直气壮地摸鱼了。

令人没想到的是,现在,连恶意软件也学会了通过这种方式,来迷惑用户了。

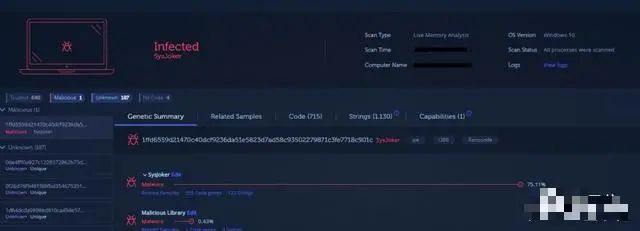

近日,安全公司 Intezer 的研究人员发现,有一家教育公司便在上个月中了招。

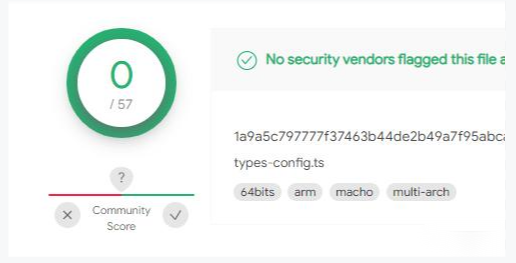

研究人员通过分析域名和病毒库发现,这款命名为 SysJoker 的恶意软件已存在半年之久,直到最近才被检测出来。

而且,这还是一款能够对 Win、 Mac 、Linux 三大系统进行通杀的恶意软件。

据了解,SysJoker 核心部分是 TypeScript 文件,其后缀名为“.ts”,一旦感染就可能被远程控制,方便黑客植入勒索病毒等进一步的后续攻击。

SysJoker 是用 C++ 所编写,且每个变体都是为目标操作系统量身定制,因此此前在57个不同反病毒检测引擎上都未曾被检测出来。

SysJoker 在 Win、 Mac 、Linux 三种操作系统中的感染行为十分的类似。以 Windows 为例,SysJoker 首先会伪装成系统更新。

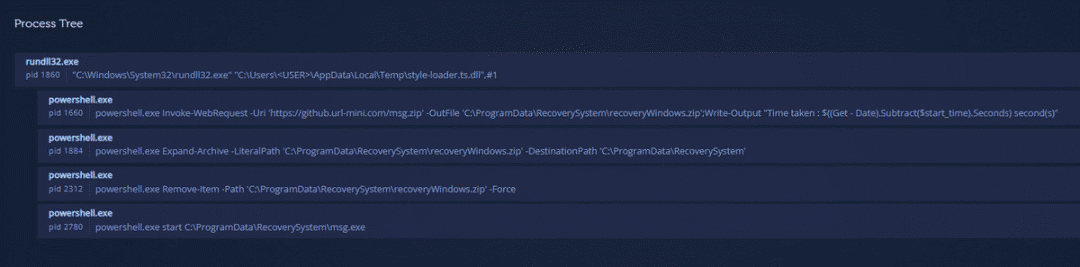

若用户将 SysJoker 误认为更新文件并开始将其运行,它会随机睡眠90-120秒。

紧接着,SysJoker 就会在【C:\ProgramData\SystemData\目录】下对自己进行复制,并将复制后的文件改名为 igfxCUIService.exe,伪装成英特尔图形通用用户界面服务。

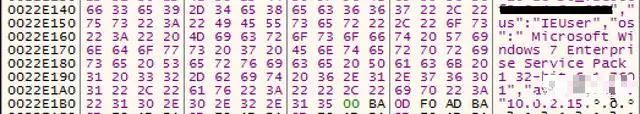

然后,SysJoker 会使用 Live off the Land(LOtL)命令收集包括 MAC 地址、用户名、物理媒体序列号和 IP 地址等在内的有关机器的信息。

SysJoker 还会使用不同的临时文本文件来记录命令的结果。但这些文本文件会立即删除,存储在 JSON 对象中,随之编码并写入名为 microsoft_windows.dll 的文件。

此外,收集之后,SysJoker 软件会向注册表添加键值【HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run】,保证其持久存在。

需要注意的是,这款恶意软件在上述的每个步骤之间都会随机睡眠,以防止被反病毒检测引擎检测到。

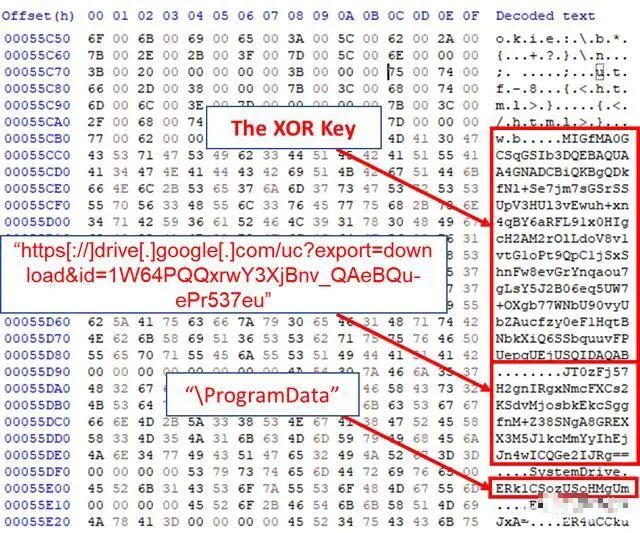

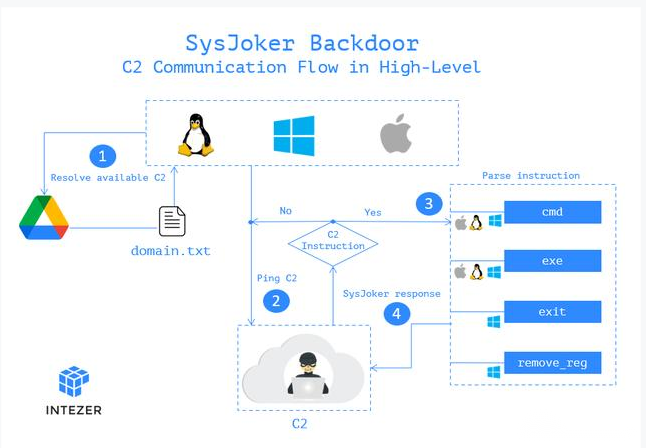

这时,SysJoker 将通过下载从 Google Drive 托管的文本文件生成远程控制的方式开始建立远程控制(C2)通信。

Google Drive 链接所指向一个名为“domain.txt”的文本文件,就是一种以编码形式保存的远程控制文件。

最后,一旦在 Windows 系统上感染完成,SysJoker 就可以远程运行包括“exe”、“cmd”、“remove_reg”在内的可执行文件。

在此期间,研究人员通过分析发现,以上服务器地址更改了三次。这不仅表明攻击者处于活动状态,且还监控了受感染的机器。

值得一提的是,虽然 SysJoker 目前被杀毒软件检测出的概率较低,但 Intezer 公司还是提供了检测的方法:

用户可以使用内存扫描工具检测内存中的 SysJoker 有效负载,或使用检测内容在 EDR 或 SIEM 中进行搜索的方式进行检测。

当然,已感染的用户也不用担忧。Intezer 同样为其提供了手动杀死 SysJoker 的方法:

用户可以通过杀死与 SysJoker 相关的进程、删除相关的注册表键值以及与 SysJoker 相关的所有文件来杀死 SysJoker。

由于 Linux 和 Mac 的感染路径不同,因此用户需要在 Intezer 查询这些参数,以此分析自己的电脑是否被感染。