新的Symbiote恶意软件会感染Linux系统上所有进程

一种新发现的名为 Symbiote的Linux恶意软件会感染受感染系统上所有正在运行的进程,窃取帐户凭据,并为其操作员提供后门访问权限。

在将自身注入到所有正在运行的进程中后,恶意软件会充当系统范围的寄生虫,即使在细致的深入检查过程中也不会留下可识别的感染迹象。

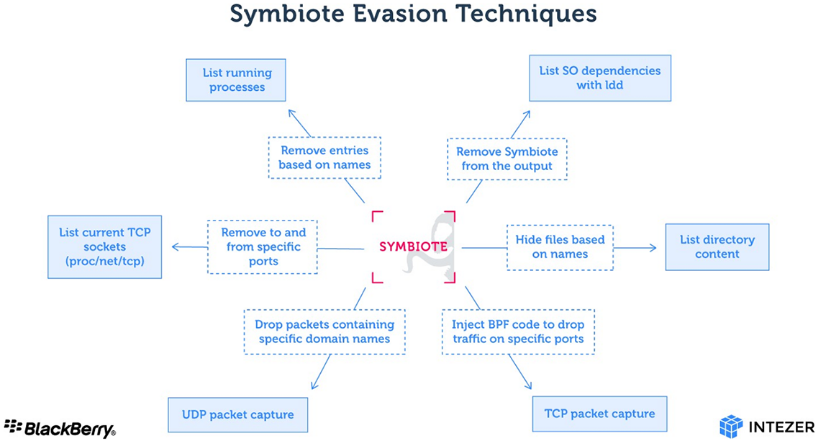

Symbiote使用BPF(伯克利包过滤器)挂钩功能来嗅探网络数据包并隐藏自己的通信通道以防止安全工具。

BlackBerry和Intezer Labs的研究人员发现并分析了这种新颖的威胁,他们共同在一份详细的技术报告中揭示了新恶意软件的所有方面。据他们介绍,Symbiote自去年以来一直在积极开发中。

通过共享对象进行系统范围的感染

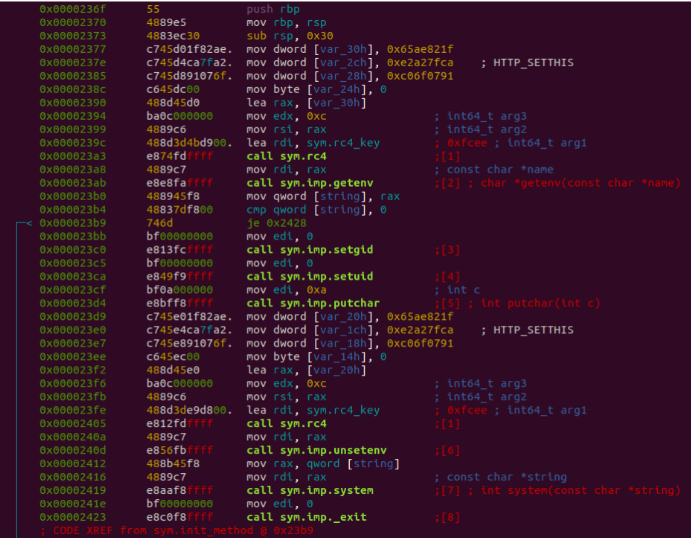

Symbiote不是典型的可执行文件形式,而是一个共享对象 (SO)库,它使用LD_PRELOAD指令加载到正在运行的进程中,以获得相对于其他SO的优先级。

作为第一个加载,Symbiote可以挂钩“libc”和“libpcap”函数并执行各种操作来隐藏其存在,例如隐藏寄生进程、隐藏与恶意软件一起部署的文件等等。

安全研究人员在今天发布的一份报告中透露: “当它将自身注入进程时,恶意软件可以选择它显示的结果。 ”

“如果管理员在受感染的机器上启动数据包捕获以调查一些可疑的网络流量Symbiote会将自己注入到检查软件的进程中,并使用BPF挂钩来过滤出可能揭示其活动的结果。”

为了隐藏受感染机器上的恶意网络活动,Symbiote会清理它想要隐藏的连接条目,通过BPF执行数据包过滤,并删除到其列表中域名的UDP流量。

后门和数据盗窃

这种隐秘的新恶意软件主要用于通过挂钩“libc读取”功能从被黑客入侵的Linux设备中自动收集凭据。

在针对高价值网络中的Linux服务器时,这是一项至关重要的任务,因为窃取管理员帐户凭据为畅通无阻的横向移动和无限制地访问整个系统开辟了道路。

Symbiote还通过PAM服务为其操作员提供对机器的远程 SHH访问,同时它还为威胁参与者提供了一种在系统上获得 root权限的方法。

该恶意软件的目标主要是拉丁美洲从事金融行业的实体,冒充巴西银行、该国联邦警察等。

“由于恶意软件作为用户级rootkit运行,因此检测感染可能很困难,”研究人员总结道。

“网络遥测可用于检测异常DNS请求,并且应静态链接AV 和 EDR等安全工具,以确保它们不会被用户级rootkit'感染'。”

由于大型且有价值的企业网络广泛使用这种架构,因此用于攻击Linux系统的这种高级且高度规避的威胁预计将在接下来的时期内显着增加。

就在上个月,另一个名为BPFDoor的类似后门 被发现使用 BPF(伯克利包过滤器)被动地监听受感染主机上的传入和传出网络流量。