近期,启明星辰集团北冥数据实验室在漏洞监控中发现微软发布安全公告,本次发布的安全更新披露了一个Microsoft Support Diagnostic Tool的代码执行漏洞(CVE-2022-30190)。北冥数据实验室在第一时间对微软5月发布的安全公告进行分析研判,结合启明星辰泰合盘古平台(THPangu-OS)的底座能力,为广大用户给出应急处置指引方案。

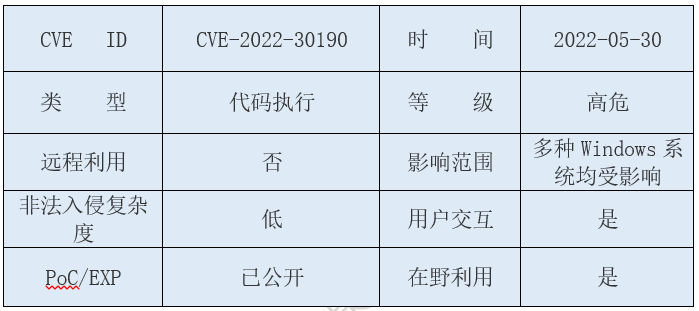

漏洞概述

漏洞背景

早在微软官方披露之前,该漏洞就已经出现并被恶意使用,利用该漏洞的第一个迹象可以追溯到 2022 年 4 月 12 日,当时第二个样本被上传到恶意软件数据库。据悉,该工件以伪装成 Sputnik Radio 采访邀请的恶意 Word 文档。

常见入侵手段

(1)通过电子邮件传递的诱杀办公室文件是入侵者用来破坏端点的最常见策略之一,他们不断寻找新方法来隐藏文档的恶意性质,使其免受现有安全防御、解决方案以及用户/目标的影响。

(2)长期以来,入侵者一直在利用 Office 宏来传递漏洞和恶意软件,但自从微软披露之后,Office 应用程序的默认行为是阻止来自 Internet 的文件中的宏,入侵者正在测试新方法。

漏洞分析

入侵者可通过Office文件的远程模板功能从服务器中获取恶意HTML文件,并通过 'ms-msdt' URI来执行恶意PowerShell代码。该漏洞在宏被禁用的情况下仍能通过Microsoft Support Diagnostics Tool (MSDT)功能执行代码,当恶意文件保存为RTF格式时,甚至无需打开文件,通过资源管理器中的预览选项卡即可在目标机器上执行任意代码。

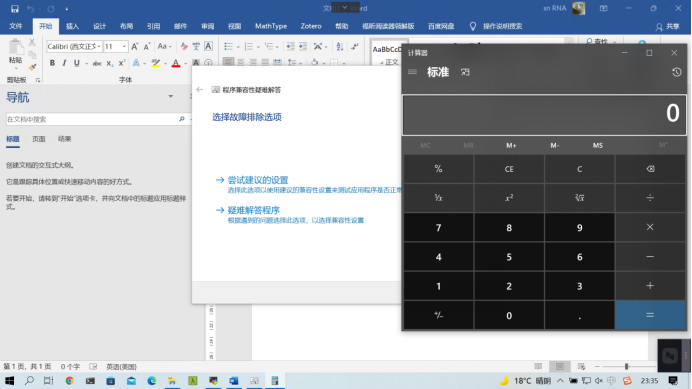

复现截图

通过漏洞复现,可以得出该漏洞的利用链条。

恶意文档中修改了word\_rels\document.xml.rels 中关于文档规范的target将其指向了外部实体,也就是入侵者控制的网页。

在打开或者预览响应恶意RTF文档时,office会访问该网页从而继续执行网页中的入侵者构造的恶意请求。

网页中的恶意请求是通过ms-msdt调用windows内自带的MSDT程序(Microsoft支持诊断工具) 从而执行其中某参数中的powershell代码。

漏洞检测

启明星辰天镜脆弱性扫描与管理系统已紧急发布针对该漏洞的升级包,支持对该漏洞进行授权扫描,用户升级标准漏洞库后即可对该漏洞进行扫描:

6070版本升级包为607000439,升级包下载地址:

https://venustech.download.venuscloud.cn/

升级后已支持该漏洞

请使用启明星辰天镜脆弱性扫描与管理系统产品的用户尽快升级到最新版本,及时对该漏洞进行检测,以便尽快采取防范措施。

基线核查

启明星辰安全配置核查管理系统已紧急发布针对该漏洞的核查资源包,支持对该漏洞进行核查,用户升级安全配置核查管理系统资源包后后即可对该漏洞进行核查:

基线核查

修复建议

目前微软官方还未发布正式补丁对该漏洞进行修复,请结合临时修复措施有效防护自身资产环境并阻断利用链条。

临时修复方案

禁用 MSDT URL 协议

禁用 MSDT URL 协议可防止故障排除程序作为链接启动,包括整个操作系统的链接。仍然可以使用“获取帮助”应用程序和系统设置中的其他或附加故障排除程序来访问故障排除程序。请按照以下步骤禁用:

(1)以管理员身份运行命令提示符。

(2)要备份注册表项,请执行命令“reg export HKEY_CLASSES_ROOT\ms-msdt filename ”

(3)执行命令“reg delete HKEY_CLASSES_ROOT\ms-msdt /f”。

如何撤消解决方法

(1)以管理员身份运行命令提示符。

(2)要恢复注册表项,请执行命令“reg import filename”

Microsoft Defender 检测和保护

拥有 Microsoft Defender 防病毒软件的客户应打开云提供的保护和自动提交样本。这些功能使用人工智能和机器学习来快速识别和阻止新的和未知的威胁。

Microsoft Defender for Endpoint 的客户可以启用阻止 Office 应用程序创建子进程的攻击面减少规则“BlockOfficeCreateProcessRule”。创建恶意子进程是一种常见的恶意软件策略。有关详细信息,请参阅减少攻击面规则概述。

Microsoft Defender 防病毒软件使用检测版本1.367.719.0 或更高版本在以下签名下为可能的漏洞利用提供检测和保护:

a. Trojan:Win32/Mesdetty.A (阻止 msdt 命令行)

b. Trojan:Win32/Mesdetty.B (阻止 msdt 命令行)

c. 行为:Win32/MesdettyLaunch.A!blk(终止启动 msdt 命令行的进程)

Microsoft Defender for Endpoint 为客户提供检测和警报。Microsoft 365 Defender 门户中的以下警报标题可以指示网络上的威胁活动:

a. Office 应用程序的可疑行为

b. Msdt.exe 的可疑行为

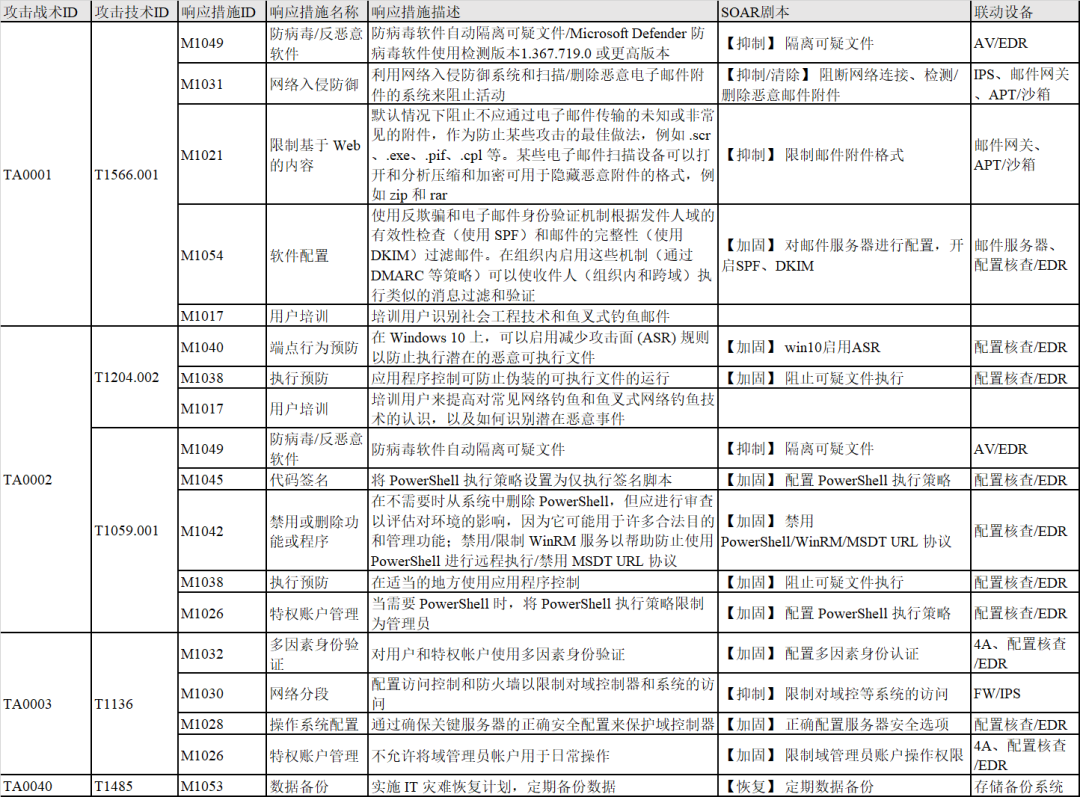

ATT&CK攻击链条分析与处置建议

ATT&CK攻击链分析

通过对Microsoft MSDT 中的任意代码执行漏洞(CVE-2022-30190)利用过程进行分析,其漏洞利用攻击过程为:

入侵者会制作一个恶意文件(Microsoft Word很常见),并通过电子邮件将其发送给目标;当恶意文件被执行时,Word等应用程序通过外部链接加载load HTML,然后使用“ms msdt”执行PowerShell代码。通过利用此漏洞,入侵者可以使用用于打开恶意文件的应用程序的权限执行命令,可以“安装程序、查看、更改或删除数据,或创建新帐户”。

通过对漏洞利用攻击过程(攻击链)的分析,攻击链涉及多个ATT&CK战术和技术阶段,覆盖的TTP包括:

初始访问(TA0001):鱼叉式网络钓鱼附件T1566.001

执行(TA0002) :恶意文件T1204.002 /PowerShell T1059.001

持久化(TA0003) :创建账号T1136

影响(TA0040) :数据破环T1485

处置方案建议和SOAR剧本编排

通过泰合安全管理和态势感知平台内置SOAR自动化或半自动化编排联动响应处置能力,针对该漏洞利用的告警事件编排剧本,进行自动化处置。

受影响的产品及版本详情:

Windows Server

2012 R2 (Server Core installation)

2012 R2

2012 (Server Core installation)

2012

2008 R2 for x64-based Systems Service Pack 1 (Server Core installation)

2008 R2 for x64-based Systems Service Pack 1

2008 for x64-based Systems Service Pack 2 (Server Core installation)

2008 for x64-based Systems Service Pack 2

2008 for 32-bit Systems Service Pack 2 (Server Core installation)

2008 for 32-bit Systems Service Pack 2

2016 (Server Core installation)

2016

20H2 (Server Core Installation)

2022 Azure Edition Core Hotpatch

2022 (Server Core installation)

2019 (Server Core installation)

2019

Windows RT 8.1

Windows 8.1

x64-based systems

32-bit systems

Windows 7

x64-based Systems Service Pack 1

32-bit Systems Service Pack 1

Windows 10

1607 for x64-based Systems

1607 for 32-bit Systems

x64-based Systems

32-bit Systems

21H2 for x64-based Systems

21H2 for ARM64-based Systems

21H2 for 32-bit Systems

20H2 for ARM64-based Systems

20H2 for 32-bit Systems

20H2 for x64-based Systems

21H1 for 32-bit Systems

21H1 for ARM64-based Systems

21H1 for x64-based Systems

1809 for ARM64-based Systems

1809 for x64-based Systems

1809 for 32-bit Systems

Windows 11

ARM64-based Systems

x64-based Systems

北冥数据实验室

北冥数据实验室成立于2022年3月,致力于网络空间安全知识工程研究和体系化建设的专业团队,由启明星辰集团天镜漏洞研究团队、泰合知识工程团队、大数据实验室(BDlab)场景化分析团队联合组成。

北冥数据实验室始终秉持以需求为导向、知识赋能产品的核心理念,专注于提供网络空间安全的基础知识研究和开发,制定结合威胁和漏洞情报、网络空间资产和云安全监测数据等综合情报以及用户实际场景的安全分析防护策略,构建自动化调查和处置响应措施,形成场景化、结构化的知识工程体系,对各类安全产品、平台和安全运营提供知识赋能。

Anna艳娜

Anna艳娜

RacentYY

RacentYY

安全牛

安全牛

安全侠

安全侠

虹科网络安全

虹科网络安全

X0_0X

X0_0X

Anna艳娜

Anna艳娜

Anna艳娜

Anna艳娜

ManageEngine卓豪

ManageEngine卓豪

Coremail邮件安全

Coremail邮件安全

Anna艳娜

Anna艳娜

安全侠

安全侠