当地时间6月1日,由联邦调查局(FBI)、网络安全和基础设施安全局(CISA),财政部(Treasury)和金融犯罪执法网络(FinCEN)联合发布了网络安全咨询公告(CSA),披露了有关Karakurt数据勒索组织(也称为Karakurt组织和Karakurt Lair)的信息。该攻击组织采用了各种策略、技术和程序(TTP),给网络安全防御和缓解带来了重大挑战。四家机构还提供了一些建议的行动来减轻网络威胁。

联合咨询公告称,“Karakur受害者没有报告对受感染的机器或文件进行加密;相反,Karakurt行为与者声称窃取数据并威胁要拍卖或向公众发布数据,除非他们收到要求的赎金。已知的比特币赎金要求从25,000美元到13,000,000美元不等,付款期限通常会在与受害者第一次接触后的一周内到期”。

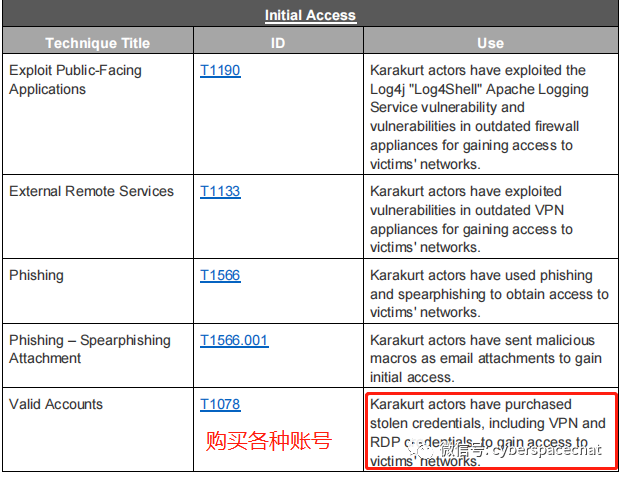

该公告称,Karakurt黑客似乎并未针对任何特定部门、行业或受害者类型。“在侦察过程中,Karakurt攻击者似乎主要通过购买被盗登录凭据、通过网络犯罪社区中的合作伙伴(他们为已经受到攻击的受害者提供Karakurt访问权限)或通过第三方入侵购买对已经受到攻击的受害者的访问权限来获得对受害者设备的访问权限,”它补充道。

在Karakurt事件中用于初始访问的常见入侵漏洞包括易受多个近期CVE攻击的过时SonicWall SSL VPN设备漏洞,以及Log4j(Log4Shell )漏洞。此外,该公告还包含网络钓鱼和鱼叉式网络钓鱼、电子邮件附件中的恶意宏以及被盗的虚拟专用网络(VPN)或远程桌面协议 (RDP)凭据。它进一步涵盖了易受多个近期CVE攻击的过时Fortinet FortiGate SSL VPN 设备/防火墙设备,以及过时和/或无法使用的Microsoft Windows Server实例。

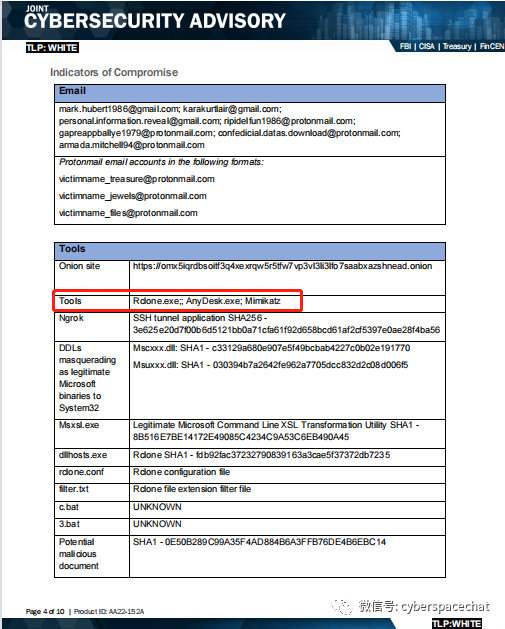

该公告称,在开发或获得对受感染系统的访问权限后,Karakurt黑客部署Cobalt Strike信标来枚举网络,安装Mimikatz以提取纯文本凭据,使用AnyDesk获得持久远程控制,并利用其他与相关的工具提升权限并在网络内横向移动。“Karakurt行为者然后使用开源应用程序和文件传输协议(FTP)服务压缩(通常使用7zip)并盗取大量数据,并且在许多情况下,整个网络连接的共享驱动器的容量超过1TB,例如Filezilla,以及云存储服务,包括“rclone”和“Mega.nz”,”它补充道。

在数据盗取之后,Karakurt黑客被发现通过“readme.txt”文件、通过受感染的电子邮件网络发送给受害者员工的电子邮件以及从外部电子邮件帐户发送给受害者员工的电子邮件,向受害者提供赎金记录。赎金记录显示受害者已被Karakurt团队黑客攻击,并威胁要公开发布或拍卖被盗数据。这些说明包括一个带有访问代码的TOR URL链接。访问URL并输入访问代码会打开一个聊天应用程序,受害者可以通过该应用程序与Karakurt黑客协商以删除他们的数据。

该公告称,Karakurt受害者报告了Karakurt黑客进行的广泛骚扰活动,其中员工、业务合作伙伴和客户收到大量电子邮件和电话,警告收件人鼓励受害者与黑客进行谈判,以防止受害者数据的传播。这些通信通常包括被盗数据的样本——主要是个人身份信息(PII),例如就业记录、健康记录和财务业务记录。

此外,与Karakurt黑客谈判的受害者会收到“证明”,例如显示据称被盗数据的文件树的屏幕截图,或者在某些情况下,被盗文件的实际副本。在与受害者就被盗数据的价格达成协议后,Karakurt黑客提供了一个比特币地址,通常是一个新的、以前未使用的地址,可以支付赎金。

在收到赎金后,Karakurt黑客提供了据称删除被盗文件的证据,例如被删除文件的屏幕记录、删除日志或受害者登录存储服务器并自行删除文件的凭据。尽管Karakurt的主要勒索手段是承诺删除被盗数据并对事件保密,但一些受害者报告称,在支付赎金后,Karakurt黑客并未对受害者信息保密。

该公告称,在某些情况下,Karakurt黑客对先前受到其他勒索软件变种攻击的受害者进行了勒索。在这种情况下,Karakurt黑客很可能购买或以其他方式获得了以前被盗的数据。在这些受害者受到其他勒索软件黑客攻击的同时,Karakurt黑客还针对受害者。受害者还同时收到了来自多个勒索软件变种的赎金记录,这表明Karakurt黑客购买了对受感染系统的访问权,该系统也被出售给了另一个勒索软件黑客。

该公告称,Karakurt黑客还夸大了受害者被入侵的程度以及被盗数据的价值。例如,在某些情况下,Karakurt黑客声称窃取的数据量远远超出受感染系统的存储容量,或者声称窃取不属于受害者的数据,它补充说。

该公告呼吁立即采取行动减轻来自Karakurt数据勒索组织的网络威胁。其中包括优先修补已知被利用的漏洞,培训用户识别和报告网络钓鱼尝试,以及实施多因素身份验证。

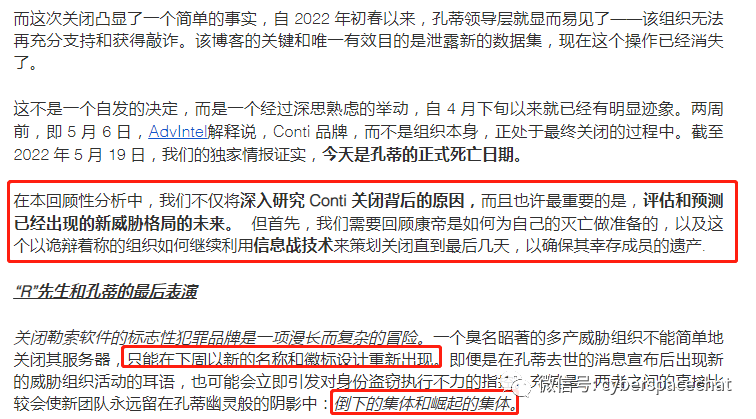

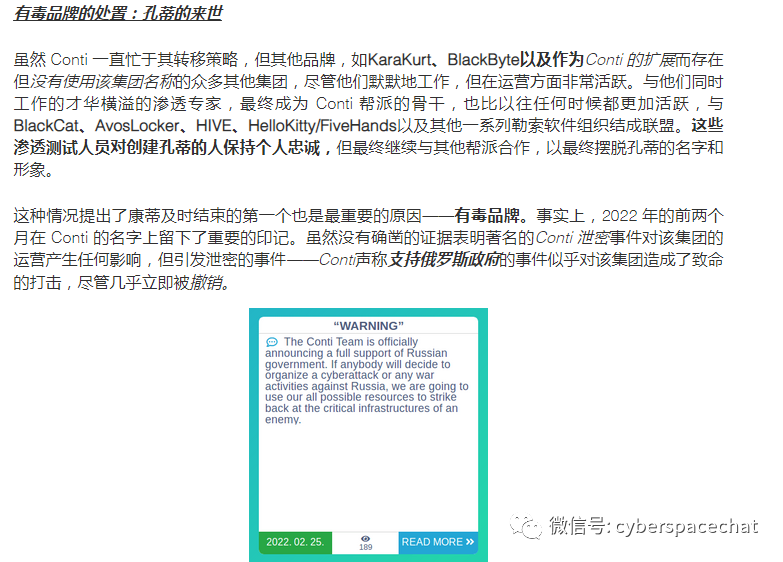

AdvIntel研究人员Yelisey、Bogusalvskiy和Vitali Kremez在5月份题为《停止运营--Conti品牌的终结标志着网络犯罪领域的新篇章》的报告中写道,两个多月来,Conti勒索软件集团的运营商一直在默默地创建细分市场。这些分化的小型组织要么利用现有的Conti alter ego和locker恶意软件,要么利用机会创造新的。

研究人员说,这个决定对Conti来说很方便,因为他们已经有几个子公司以不同的名称运营:Karakurt、BlackByte、BlackBasta。Conti的更名版本——分裂成碎片式的怪物仍然非常活跃——确保无论Conti的前附属公司选择采取何种形式,他们都会在Conti过时的消息传开之前出现在公众视线中,控制着围绕解散的叙述并且大大复杂化了任何未来的威胁归因。

自周二(5月31日)凌晨以来,哥斯达黎加的国家卫生服务部门在当天早上的某个时间被一个名为Hive的俄罗斯勒索软件组织入侵。

“入侵发生在哥斯达黎加总统罗德里戈查韦斯宣布进入紧急状态以应对来自另一个俄罗斯勒索软件团伙 - conti的数据勒索攻击几周后,”调查记者布莱恩科布斯周二在一篇博客文章中写道。他补充说:“勒索软件专家表示,有充分的理由相信这两次攻击背后是同一个网络犯罪分子,并且Hive一直在帮助Conti重塑品牌形象,并逃避针对在俄罗斯开展活动的网络犯罪分子敲诈勒索的国际制裁。”

最近,CISA发布了2021财年进行的风险和脆弱性评估(RVAs)。该分析和信息图表详细描述了112项评估的结果,这些评估涉及联邦文职行政部门(FCEB)、关键基础设施以及州、地方、部落和领土(SLTT)利益相关者。分析和信息图都将黑客行为映射到MITRE ATT&CK框架。

在勒索软件短暂但动荡的历史时间线上,2022年5月19日,也就是Conti关闭的那一天,将留下一个标志,将威胁格局与过去割裂开来,并为其未来蒙上阴影。像Karakurt团伙一样,以conti的名义组建和工作的威胁行为者并没有,也不会停止在威胁形势下继续前进——他们的影响只会留下不同的烙印。

参考资源:

1.https://www.cisa.gov/uscert/sites/default/files/publications/AA22-152A_Karakurt_Data_Extortion_Group.pdf

2.https://www.advintel.io/post/discontinued-the-end-of-conti-s-brand-marks-new-chapter-for-cybercrime-landscape

RacentYY

RacentYY

Anna艳娜

Anna艳娜

安全侠

安全侠

Anna艳娜

Anna艳娜

虹科网络安全

虹科网络安全

Anna艳娜

Anna艳娜

Anna艳娜

Anna艳娜

X0_0X

X0_0X

007bug

007bug

Andrew

Andrew

Andrew

Andrew