工控安全火山爆发:“冰瀑”报告披露56个重大OT漏洞

根据Forescout昨日发布的“冰瀑漏洞”(IceFall)工控安全报告,安全研究人员在10家OT供应商的产品中发现56个冰瀑漏洞,这些漏洞表明:工控安全在设计层面就存在根本性的重大问题。

报告指出,受冰瀑漏洞影响的制造商包括本特利内华达(GE Bently Nevada)、艾默生电气(Emerson)、霍尼韦尔(Honeywell)、捷太格特(JTEKT)、摩托罗拉、欧姆龙、菲尼克斯电气(Phoenix Contract)、西门子和横河电机(Yokogawa)。受影响产品列表如下:

- 本特利内华达–3700,TDI设备–状态监测器

- 艾默生–DeltaV–分布式控制系统

- 艾默生–Ovation–分布式控制系统

- 艾默生–OpenBSI–工程工作站

- 艾默生–ControlWave、BB 33xx、ROC–远程终端单元

- 艾默生–Fanuc,PACsystems–可编程逻辑控制器

- 霍尼韦尔–Trend IQ–楼宇控制器

- 霍尼韦尔–安全经理FSC–安全仪表系统

- 霍尼韦尔–Experion LX–分布式控制系统

- 霍尼韦尔–ControlEdge–远程终端单元

- 霍尼韦尔–Saia Burgess PCD–可编程逻辑控制器

- JTEKT–Toyopuc–可编程逻辑控制器

- 摩托罗拉–MOSCAD、ACE IP网关–远程终端单元

- 摩托罗拉–MDLC–协议

- 摩托罗拉–ACE1000–远程终端单元

- 摩托罗拉–MOSCAD工具箱STS–工程工作站

- 欧姆龙–SYSMAC Cx系列、Nx系列–可编程逻辑控制器

- 菲尼克斯电气–ProConOS–逻辑运行时

- 西门子–WinCC AO–监控和数据采集(SCADA)

- 横河电机–STARDOM–可编程逻辑控制器

根据报告,56个冰瀑漏洞大致分为四类:

- 不安全的工程协议

- 弱加密或损坏的身份验证方案

- 不安全的固件更新

- 通过本机功能远程执行代码(RCE)

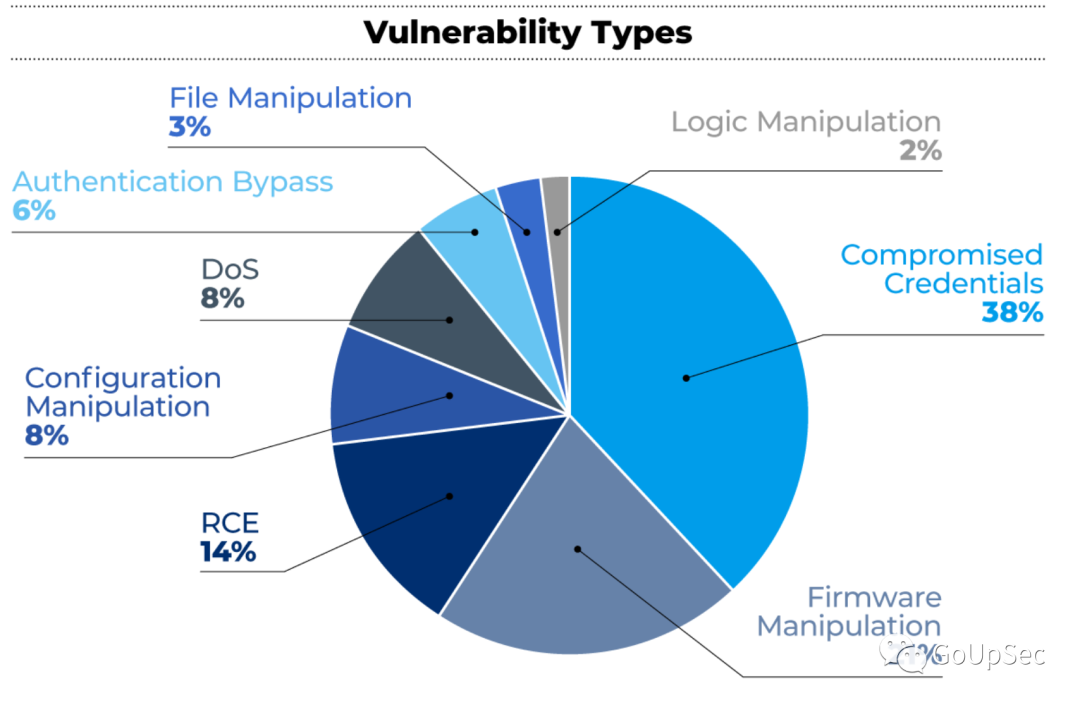

最常见的漏洞类型是凭据窃取(38%),其次是固件操作(21%)、远程代码执行RCE(14%)和配置操作(8%)。报告还列出了少量DoS、身份验证绕过、文件操作和逻辑操作错误(下图):

“通过冰瀑漏洞的大规模披露,希望能对工控OT网络安全设计漏洞进行定量描述和分析,而不是过去针对单个产品的周期性漏洞爆发或某个供应商或资产所有者偶发的‘过错’,后者经常被忽视。”Forescout解释道。

Forescout透露,受冰瀑漏洞影响的产品系列中有74%通过了某种形式的安全认证,并认为如果制造商之前进行了深入的漏洞扫描,报告所揭示的大多数问题应该相对快速、轻松地被发现。

除了冰瀑漏洞,报告还指出工控安全当下存在六大常见风险:

- 不安全的设计漏洞比比皆是:报告披露的漏洞中超过三分之一(38%)允许破坏凭据,固件操作位居第二(21%)和远程代码执行位居第三(14%)。设计不安全问题的主要例子是与未经身份验证的协议相关的九个漏洞,但我们还发现了许多损坏的身份验证方案,这些方案在实施时表现出低于标准的安全控制。

- 易受攻击的产品通常经过认证:受冰瀑漏洞影响的产品系列中有74%具有某种形式的安全认证,报告的大多数问题应该在深入的漏洞发现过程中相对较快地发现。导致此问题的因素包括有限的评估范围、不透明的安全定义以及对功能测试的关注。

- 由于缺乏CVE,风险管理变得复杂:仅知道设备或协议不安全是不够的。为了做出明智的风险管理决策,资产所有者需要知道这些组件是如何变得不安全的。不安全设计导致的问题并不总是能够分配CVE,因此经常被忽视。

- 存在设计不安全的供应链组件:OT供应链组件中的漏洞往往不会被每个受影响的制造商报告,这导致了风险管理的困难。

- 并非所有不安全的设计都是平等的:报告研究了通过本机功能在1级设备上获得RCE的三种主要途径:逻辑下载、固件更新和内存读/写操作。所分析的系统都不支持逻辑签名,并且大多数设备(52%)将其逻辑编译为本机机器代码。这些系统中有62%接受通过以太网下载固件,而只有51%具有此功能的身份验证。

- 攻击性能力的开发比想象的更容易达成:对单个专有协议进行逆向工程需要1天到2人工周,而对于复杂的多协议系统则需要5到6个人工月。这意味着,针对OT的恶意软件或网络攻击可以由一个规模小但技术娴熟的团队以合理的成本开发。

总结:工控安全威胁态势迅速恶化

报告揭示了当前工控安全的多层面问题:从安全认证产品中持续存在不安全设计,到拙劣的安全防御实践。糟糕的漏洞管理以及提供虚假安全感的安全认证正在使OT风险管理工作变得异常复杂和艰难。此外,行业的不透明性正在损害OT产品的安全性。许多不安全的设计问题并未分配CVE,因此经常被忽视并继续使用。

当前阶段,各种证据显示工控安全威胁态势正在快速恶化。通过将OT连接到物联网和IT设备,曾经因为不联网而被忽视的漏洞现在已经成为对攻击者非常有吸引力的目标。

参考链接:

https://www.forescout.com/blog/ot-icefall-56-vulnerabilities-caused-by-insecure-by-design-practices-in-ot/

原文来源:GoUpSec

“投稿联系方式:孙中豪 010-82992251 sunzhonghao@cert.org.cn”