如何制定一个可落地的漏洞补丁管理策略?

凡事难得尽善尽美,软件程序更是如此。安全厂商发布的众多软件和固件中不可避免地会存在各种安全漏洞和功能缺陷。但如果企业用户能够采取合适的策略和机制,就可以解决这些缺陷可能造成的安全问题。企业如果采取正确有效的补丁管理策略,不仅可确保业务软件和底层基础架构没有错误和漏洞,还可以通过这种循序渐进的策略降低大型的网络威胁风险,补丁管理策略实施过程中完备的记录结果,也有助于企业进行后续的回顾管理和安全审核。

为什么需要补丁管理策略?

补丁管理策略是一份IT安全管理方案,概述了对企业网络软硬件定期维护的流程和方法;同时也是一套框架,可帮助企业安全团队识别和采用所需的各种系统更新和应用软件,明确补丁代码的来源,并了解哪些设备需要更新、为何更新,同时掌握记录更新的具体过程以供将来参考。企业环境中的补丁管理策略涵盖众多的IT/OT资产、系统和应用软件,具体如下:

•设备端点操作系统

•服务器操作系统

•物联网固件

•运营软件

•虚拟化平台

•网络和设备外设

•网络部件

•应用软件

•数据库

•存储平台

•统一通信系统

•IT管理和监控工具等

采用补丁管理策略,在企业内的各种IT/OT系统上为软件和固件打补丁后,可以为这些系统软件增加新的功能特性,修复无意中造成系统性能和可操作性问题的代码,还可以修补潜在的可被攻击者篡改利用的各种信息安全漏洞。此外,缺少适当的补丁会带来众多网络安全问题,包括数据盗窃、丢失以及DDoS攻击等。

补丁管理策略需要哪些环节?

有效的补丁管理策略应明确企业中的哪些系统需要打补丁、为何打补丁、怎么打补丁。与这些系统相关的所有工作人员在打补丁的过程中要严格遵循制定好的补丁管理策略,否则会出现许多问题,从而影响IT/OT系统的可用性。

图1. 完整的补丁管理策略流程

为IT/OT系统打补丁是一个生命周期管理过程,该流程的速度取决于相关系统本身以及该补丁对公司业务的潜在影响。该补丁在系统性能、可用性或安全方面的影响越大,打补丁的速度就必须越快,补丁管理策略大体包括以下几个环节:

识别系统:在执行策略方案前,企业首先要清点整个企业网络,以识别可以打补丁且应该打补丁的所有技术组件,并对这些系统和应用软件进行分类。

收集补丁信息:清点补丁策略涵盖的IT系统有助于确定何时需要对补丁进行更新、在何处查找和下载补丁。这个环节会包含许多子流程和工具,比如使用安全漏洞扫描、计划的补丁管理审计、厂商补丁通知公告,以及分析错误、功能或漏洞带来的影响。

确定补丁优先级:收集信息后,应先根据企业面临的风险反馈报告,确定软件和固件补丁的优先级,并安排部署时间。比如说,旨在修复严重漏洞的补丁具有更高的优先级,需要比修复非严重漏洞或改进功能的补丁更快地部署。

请求和批准补丁:负责打补丁的人员在实施打补丁的工作流程时需要按环节更新软件请求维护窗口,这个环节需要严格遵循具体的部署要求。

部署补丁:部署补丁的工作将在指定的维护窗口时间内,逐步完成补丁请求和批准环节中概述的软件更新。

监控补丁结果:无论补丁大小,补丁完成后都必须及时监控更新后的系统和应用软件,以验证补丁是否修复了特定问题,或者是否存在意外的负面影响,以免危害业务运营。一旦出现了严重的负面问题,就需要将执行补丁请求和批准环节中概述的回滚步骤,以恢复更改。

记载补丁结果:无论补丁是否成功,都要将这些流程完整地记入系统更新日志,并附上有关补丁安装结果的信息,以及该补丁所涉及的所有建议或注意事项,这些信息有助于简化将来的系统更新。

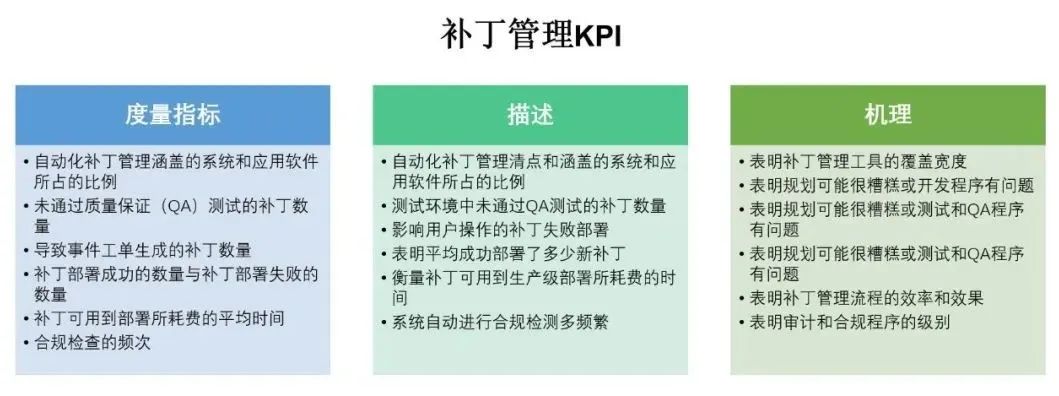

图2.衡量企业补丁管理策略整体成效的关键绩效指标

制定补丁管理策略的正确步骤

企业在制定补丁管理策略时,应采取以下步骤:

1. 制定对软件和系统设备进行识别、分类的流程方案;

2. 确定为各类别软件、设备打补丁的负责人;

3. 记载如何使用工具、流程和外部资源,以查找相关漏洞、错误和功能更新;

4. 制定一份补丁更改请求模板以及批准流程和回滚程序;

5. 拟定各系统进行补丁工作的生命周期时间表,为保证各业务的正常进行和企业的网络安全,必须按照时间表迅速的进行补丁部署;

6. 制定一套监测流程,以监控补丁结果以及哪些负面影响会触发回滚;

7. 制定补丁结果文档模板,以便在每个补丁维护窗口后使用。