给医疗卫生机构勒索病毒防护加上安全锁

勒索病毒是近年来医疗卫生机构面临的主要安全威胁之一。信息系统中招后会加密磁盘中的文件,只有支付赎金后方可解密,造成重要数据丢失和重大经济损失。同时,新型勒索病毒具备蠕虫自行复制的特征,可利用信息系统存在的漏洞端口,在网络内快速传播,大大增加了破坏性,导致勒索病毒事件影响面极大。

通过对2021年勒索事件的观察,勒索攻击手段正趋于多样化、复杂化。当前勒索攻击不仅局限于简单的扫描爆破、加密,还使用了更为复杂的手段,在隐蔽自身的同时进行战果扩大化。

医疗卫生机构信息系统承载着预约信息、病患资料、医学记录等在内的诸多重要数据,一方面数据极具商业价值,另一方面数据应用紧急性高,关乎病患诊疗过程的顺畅与否。基于此,医疗卫生机构信息系统一旦被勒索病毒加密,势必需要以最快速度恢复数据,通常会选择马上交纳赎金的方式,因此也给勒索病毒开发者带来可观的收益预期。

今天绿盟君就跟您一起聊聊医疗卫生机构勒索病毒防护这件事。

层层渗透、防不胜防——医疗卫生机构是怎么中招的?

勒索病毒攻击者通常会以钓鱼邮件、扫描和漏洞利用、利用非授权账号密码、暴力破解攻击、移动设备入侵、水坑站点攻击等多种方式,对医疗机构服务器进行远程攻击渗透。在成功感染首个主机后,攻击者通常将投放攻击工具,并利用该服务器作为跳板,在内网中横向移动,感染更多主机。当攻击者获取到一定数量的服务器权限后,其将拷贝勒索软件到内网服务器上运行,实施勒索。

可以说,勒索病毒防不胜防,并且具有形式多样化、病毒性质恶劣、危害极大、内网渗透时间长等特点。

体系化防护,破局勒索病毒

在医疗卫生机构勒索病毒防护的过程中,又会有哪些具体的破局之道呢?

“云、管、端”立体化防护

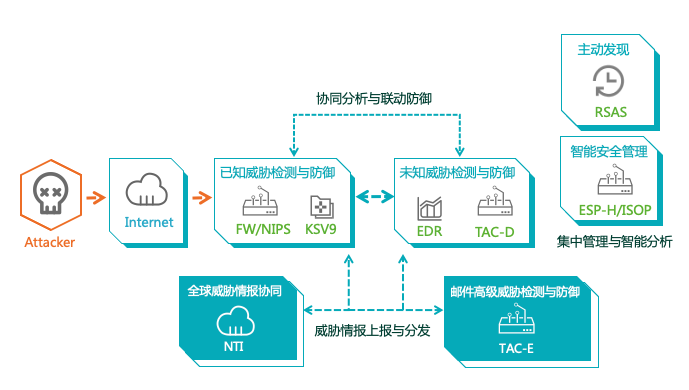

在实际的防护过程中,需要综合利用好“云、管、端”进行立体化防护,从终端、邮件、边界处着手,进行全面检测与防护。

终端防病毒系统和网络入侵防护系统在集成海量病毒样本、入侵特征的情况下,在网络边界和电脑终端上对已知勒索病毒进行封堵。同时针对未知勒索病毒及其变种,采用网络入侵防护系统与威胁分析系统联动的方式进行纵深拦截。最后,结合绿盟云端威胁情报,实现对医院侧安全设备的安全能力输送,快速提高应急响应速度,变被动防御为主动防御,以此形成“云、管、端”的立体式勒索病毒防护体系。

注重安全运营

当勒索病毒向内网进行渗透时,通常是会留下很多攻击痕迹的。但往往出现没人注意或因专业化程度不够而放任勒索病毒扩散的情况,最终导致较为严重的后果。因此,日常的安全运营工作就显得更加重要了。

首先借助安全运营平台,通过利用大数据采集、存储、分析技术,收集多种安全数据,并将各类安全数据进行关联分析,再利用可视化技术,将各种威胁事件行为、系统脆弱性进行可视化展示,实现对系统安全的整体展示、态势感知、攻击事件溯源、及对潜在威胁的预警功能。其次依靠具备丰富攻防经验的安全运营专家,以安全运营平台为工具,开展威胁监测、事件研判、应急处置、攻击溯源等工作,不放过勒索病毒的蛛丝马迹,确保“早发现、早隔离、早治疗”,实现医疗卫生机构7×24小时的安全保障。

增强安全意识,做好数据备份

在技术快速更迭的时代下,安全的边界日益模糊,需要进行保护的各类数据也在不断增加,对于数据的安全防护压力也在不断加强。当医疗卫生机构面临勒索攻击时,一方面需要做好各类安全防护措施,加固好自己的“城池”,不给攻击者可乘之机;另一方面,也需要不断增强安全意识,避免中招。同时做好数据的备份工作,保证在受到攻击后能够快速有效地恢复数据。

体系化的安全防护策略会带来怎样的好处?

从终端病毒防护到网络入侵防护,再到云端威胁实现全面防护。从已知勒索病毒防护,到未知勒索病毒与APT防护,全面保障医院网络免遭勒索病毒入侵,全面、体系化的安全防护策略,将为医疗卫生机构带来怎样的优势?

威胁“进不来”

绿盟勒索攻击安全解决方案可在勒索病毒攻击的初始阶段,从上网、邮件、终端等不同层面对威胁进行检测和防御,防止威胁进入到医疗机构系统中。

扩散“藏不住”

对于已在内网中存在的威胁,可通过大数据分析引擎进行分析,检测出恶意流量和主机。对于少部分进入到网络的威胁,在其尝试扩散、攻击前,通过对网络流量、注册表异常情况进行分析,及时发现、处置。

敏感数据“带不走”

从网络边界到内网终端,绿盟勒索攻击安全解决方案既防御传统安全威胁,还特别针对APT攻击进行检测和防御。通过对网络,邮件,终端的恶意软件进行关联分析,从云端到本地的综合防护,形成预警、检测、防护、清除的安全威胁防护闭环,有效保护敏感数据。