网络扫描:通过第三方扫描广域网

可以通过第三方扫描方式来实施广域网扫描。在互联网中,有两款非常强大的搜索引擎,即Shodan和ZoomEye,可以用来对一些设备或主机信息实施扫描。本文介绍利用这两款搜索引擎对广域网中的主机实施扫描的方法。

1. Shodan扫描

Shodan是目前最强大的搜索引擎,下面介绍使用该搜索引擎实施广域网扫描的方法。

例如,使用Shodan搜索引擎扫描huawei设备详细信息。具体操作步骤如下:

1)在浏览器中访问Shodan搜索引擎https://www.shodan.io/,访问成功后,显示如图1所示。

图1 Shodan搜索界面

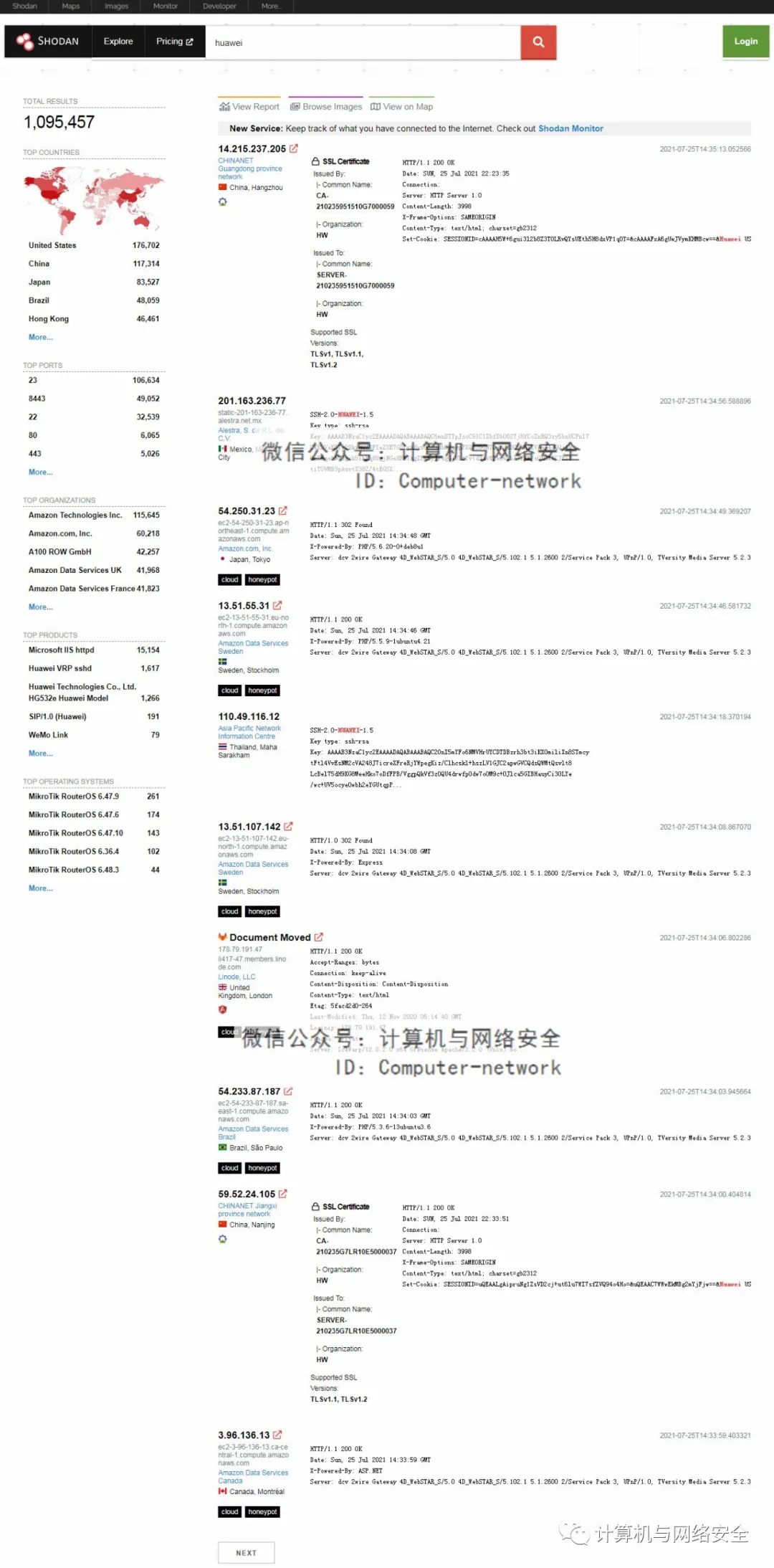

2)在图1中输入关键词huawei,即可获取到对应的扫描结果,如图2所示。

图2 搜索结果

3)在图2的左上角中可以看到,共搜索到1095457个结果。例如,搜索到huawei设备的IP地址有115.182.249.95、116.48.155.109和218.25.88.70等。另外,从响应的包信息中可以推测出目标主机类型。例如,从包信息中看到有“SSH-2.0-HUAWEI-1.5”信息,可以推测出这是一个包括SSH服务的服务器。

2. ZoomEye扫描

ZoomEye是一款针对网络空间的搜索引擎。该搜索引擎的后端数据计划包括两部分,分别是网站组件指纹和主机设备指纹。具体说明如下:

网站组件指纹:包括操作系统、Web服务、服务端语言、Web开发框架、Web应用、前端库及第三方组件等。

主机设备指纹:结合NMAP大规模扫描结果进行整合。

ZoomEye搜索引擎并不会主动对网络设备和网站发起攻击,收录的数据也仅用于安全研究。ZoomEye更像是互联网空间的一张航海图。ZoomEye兼具信息收集与漏洞信息识别的功能,对于广大的渗透测试爱好者来说是一个非常不错的工具。下面介绍使用ZoomEye实施广域网扫描的方法。

ZoomEye搜索引擎的网址为https://www.zoomeye.org/,访问成功后,将显示如图3所示的界面。

图3 ZoomEye搜索引擎

在图3所示的搜索文本框中输入要搜索的主机或设备,即可获取到对应的信息。

在搜索文本框中输入关键字apache,显示界面如图4所示。

图4 搜索结果

在图4中显示了Apache服务器的相关信息。共包括3部分信息,每部分的信息说明如下:

左侧部分:给出了搜素结果的IP地址、使用的协议、开放的端口服务、所处的国家、城市和搜索时间。

中间部分:给出了使用HTTP协议版本信息、使用的组件名称、版本、服务器的类型和主机的系统信息。

右侧部分:给出了本次搜索结果的搜索类型(网站、设备数量)、年份、所处国家、Web应用、Web容器、组件、服务、设备和端口信息。

除了以上3部分信息外,在上方可还以分别查看搜索结果、统计报告、全球视角和相关漏洞信息。每部分信息说明如下:

搜索结果:显示按照搜索条件查询之后所获得的结果信息。

统计报告:显示搜索结果的统计报告信息。

全球视角:显示各大组件、服务器系统的地理位置。

相关漏洞:给出各大组件、服务器系统等存在的历史性漏洞的描述文档。

例如,这里查看下“相关漏洞”信息,显示界面如图5所示。

图5 相关漏洞信息

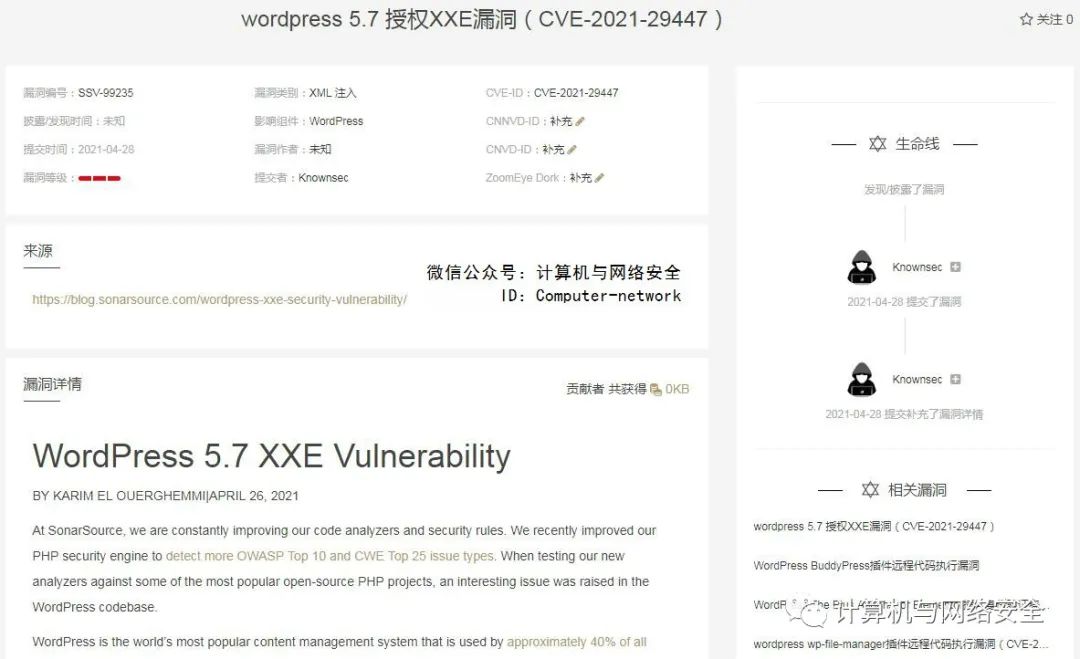

从图5中可以看到每个组件包括的相关漏洞信息。单击组件名称下方的漏洞描述链接,即可看到该漏洞的描述性文档,如图6所示。

图6 漏洞详细信息

从图6中可以看到漏洞的详细信息。例如,漏洞编号、发布时间、漏洞详情和概要信息等。也可以直接单击相应组件右侧的“了解更多”链接(见图5),查看漏洞信息的报告内容。例如,查看wordpress的漏洞报告内容,结果如图7所示。

图7 漏洞报告内容

从图7中可以看到WordPress漏洞组件的详细报告。通过分析漏洞报告,即可根据给出的漏洞信息寻找对应目标进行漏洞验证。