网络扫描:扫描客户端

本文介绍扫描连接在无线网络中的客户端的方法。

1. 使用Airodump-ng工具

使用Airodump-ng工具也可以扫描出连接目标AP的客户端。下面具体介绍使用Airodump-ng工具扫描客户端的方法。

使用Airodump-ng工具扫描客户端。具体操作步骤如下:

(1)设置无线网卡为监听模式。执行命令如下:

root@daxueba:~# airmon-ng start wlan0

(2)扫描客户端。执行命令如下:

root@daxueba:~# airodump-ng wlan0mon

CH 8 ][ Elapsed: 19 mins ][ 2021-07-21 17:52

BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

70:85:40:53:E0:3B -38 770 340 0 3 130 WPA2 CCMP PSK CU_655w

14:E6:E4: 84:23:7A-47 338 0 0 6 270 WPA2 CCMP PSK Test

08:10:78:75:0F:DD -58 465 0 0 6 270 WPA2 CCMP PSK Netcore

C8:3A:35: 5D:2B:90-56 449 47 0 6 270 WPA2 CCMP PSK Tenda_5D2B90

80:89:17: 66:A1:B8 -59 456 4424 0 11 405 WPA2 CCMP PSK TP-LINK_A1B8

74:7D:24:C1:C4:48 -71 413 0 0 1 130 WPA2 CCMP PSK @PHICOMM_46

C0:D0:FF: 1B:F2:E0 -80 56 0 0 5 130 WPA2 CCMP PSK CMCC-f5CV

1C:60:DE:2B:7A:40 -81 314 0 0 11 270 WPA2 CCMP PSK MERCURY_7A40

BSSID STATION PWR Rate Lost Frames Probe

70:85:40:53:E0:3B 1C:77:F6:60:F2:CC -54 2e- 6 0 272

C8:3A:35:5D:2B:90 FC:BE:7B:38:D4:A3 -66 0e- 6e 0 42

80:89:17:66:A1:B8 94:D0:29:76:F7:09 -1 0e- 0 0 4417

从以上输出信息中可以看到扫描到的无线网络相关信息。通过前面对每个字段的介绍,我们知道STATION列表示客户端的MAC地址。经过分析以上的信息,可以看到MAC地址为1C:77:F6:60:F2:CC的客户端,连接的目标AP的MAC地址为70:85:40:53:E0:3B,SSID名称为CU_655w;MAC地址为FC:BE:7B:38:D4:A3的客户端,连接的目标AP的MAC地址为C8:3A:35:5D:2B:90,SSID名称为Tenda_5D2B90。

2. 使用Kismet工具

使用Kismet工具不仅可以扫描无线网络,也可以扫描到连接其网络的客户端。下面介绍使用Kismet工具扫描客户端的方法。

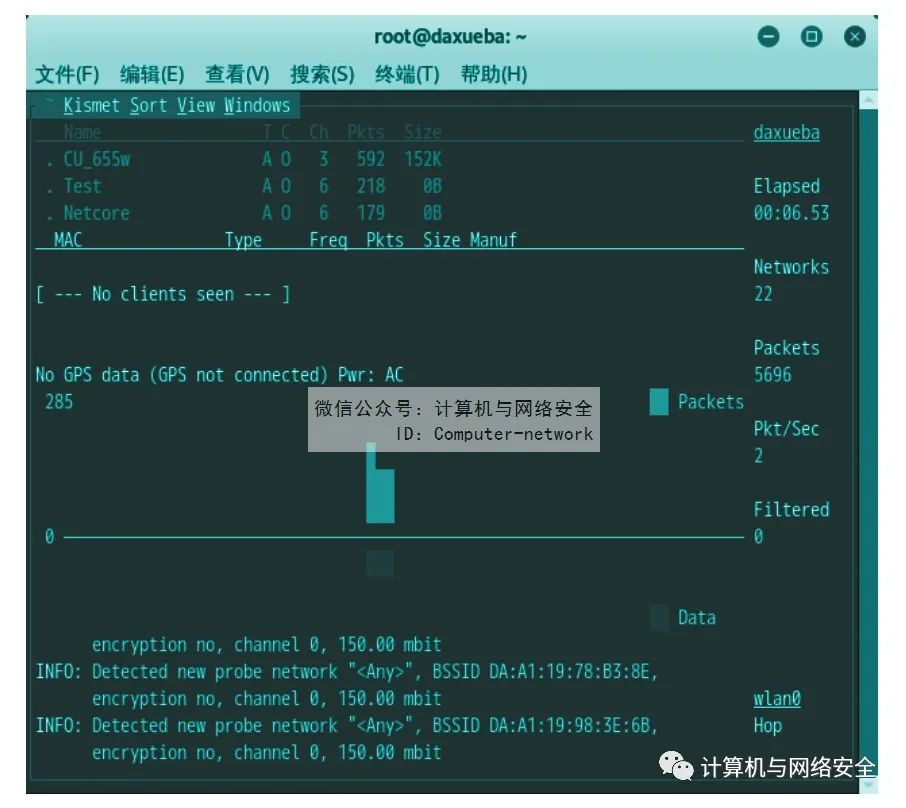

使用Kismet工具实施网络扫描,在扫描界面即可看到扫描的客户端。其中,扫描AP的界面如图1所示。

图1 扫描到的无线网络

从图1的第一部分中可以看到扫描到的所有AP。此时,选择任何一个AP,即可看到连接的所有客户端。但是,这里默认是无法选择AP,因此需要设置排序方式。在菜单栏中依次选择Sort|First Seen命令,如图2所示。

图2 菜单栏

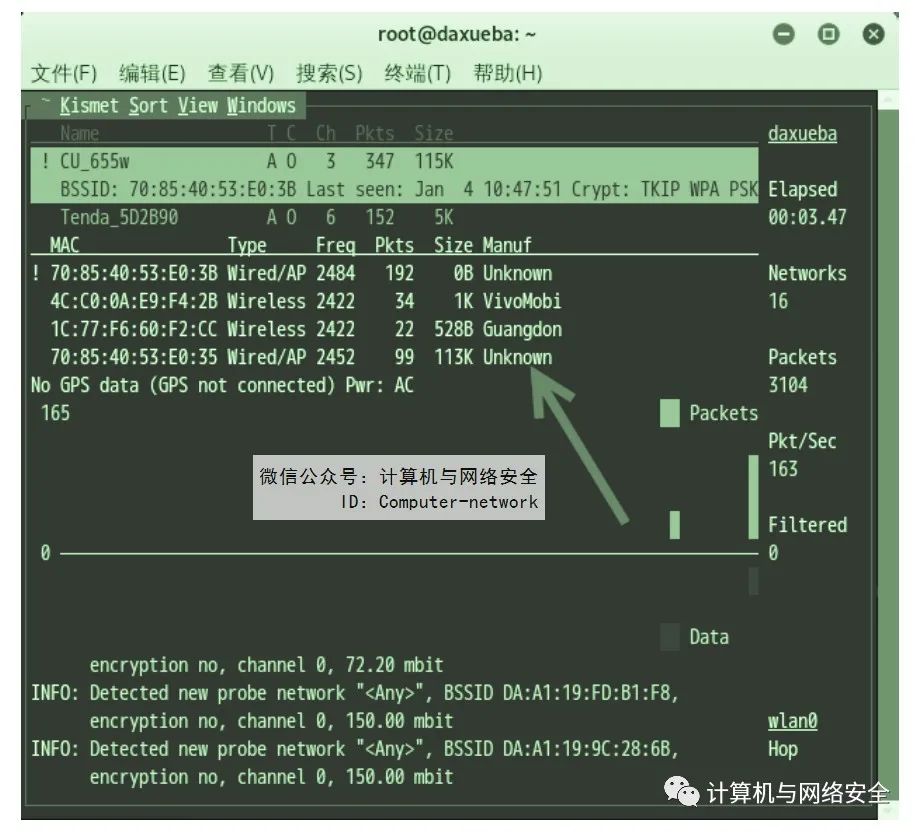

这里选择First Seen命令后,即可对AP进行选择了。例如,这里选择SSID名称为CU_655w的AP,即可显示该AP下的所有客户端,如图3所示。

图3 扫描到的客户端

从图3中可以看到扫描到的客户端信息。这里共显示了6列,分别表示MAC(MAC地址)、Type(设备类型)、Freq(频率)、Pkts(包数)、Size(包大小)和Manuf(生产厂商)。从Type(类型)列可以看到显示的值有Wired/AP和Wireless。其中,值为Wired/AP表示是AP信息;值为Wireless表示是客户端信息。在该部分中的信息表示,MAC地址为4C:C0:0A:E9:F4:2B和1C:77:F6:60:F2:CC的客户端,连接了MAC地址为70:85:40:53:E0:3B的AP。

3. 路由器管理界面

通过路由器的管理界面,也可以看到连接的无线网络客户端。在TP-LINK路由器的管理界面可以查看连接的客户端。但是这种方式无法确定哪个主机连接的是无线局域网。此时,通过客户端名可以快速地判断出来,或者进行MAC地址查询。另外,在腾达路由器的管理界面,显示了客户端的连接方式,所以可以快速找到无线客户端。下面进行简单介绍。

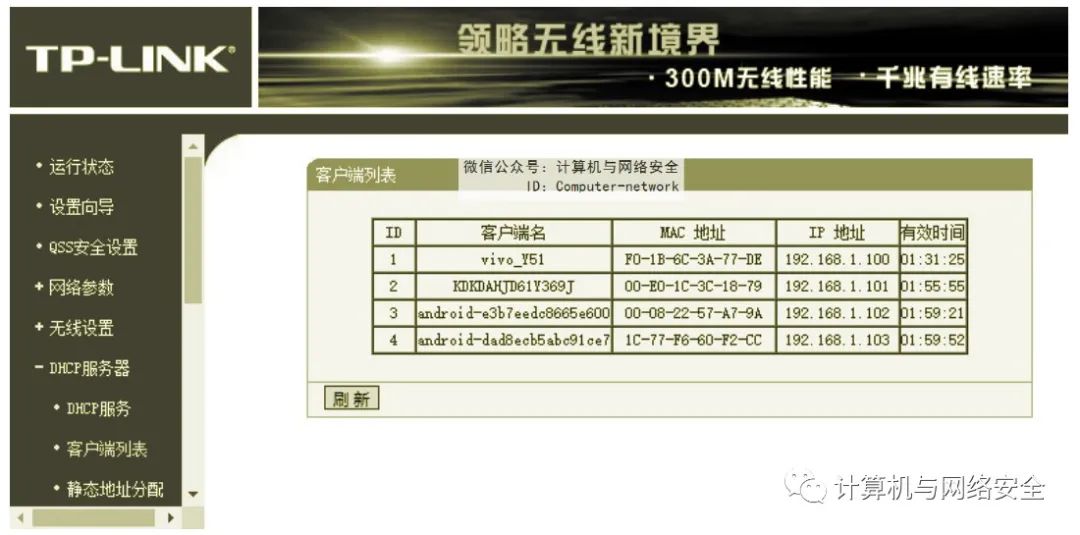

(1)TP-LINK路由器

下面是TP-LINK路由器的客户端连接界面,如图4所示。

图4 客户端列表

一般情况下,连接无线网络的设备通常是手机、平板、笔记本电脑。正常情况下不会修改这些设备的名称,所以可以根据名称判断出哪个是无线客户端设备。例如,在图4中,客户端名为vivo_Y51的设备,一看就可知道这是一个vivo设备,因此肯定是一个手机。

(2)腾达路由器

下面来查看下腾达路由器的客户端连接列表。首先,通过浏览器访问该路由器的主页。登录成功后,如图5所示。

图5 腾达路由器的管理界面

在左侧栏中选择“网速控制”选项,如图6所示。

图6 客户端列表

从图6中可以看到有一列为“连接方式”,可以看到设备的连接方式是“有线”还是“无线”。从显示结果可知,有两个无线设备,一个有线设备。从“主机名称”列,还可以看到客户端的IP地址和MAC地址。例如,第一个无线设备的IP地址为192.168.0.102,MAC地址为1C:77:F6:60:F2:CC。