从来没有哪个时代的黑客像今天一样热衷于猜解密码 ---奥斯特洛夫斯基

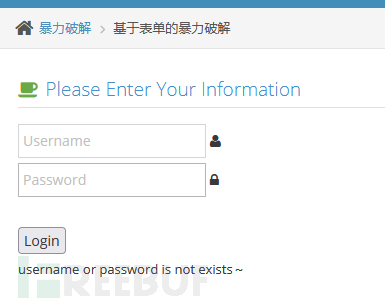

基于表单的暴力破解:

老样子,打开BURP,加字典,开跑!

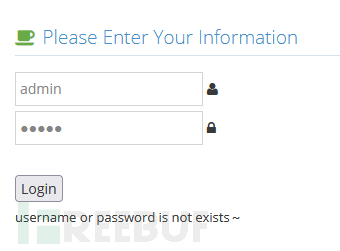

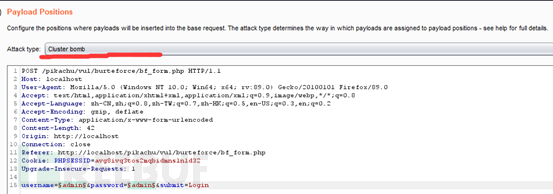

包已经抓到,发送到INTRUDER

清除变量,确定要跑字典的变量

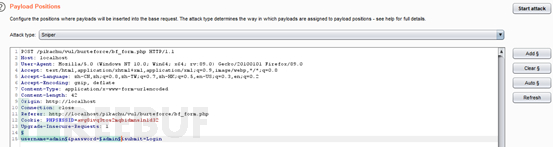

小知识:关于BURP的四种攻击类型:

Sinper(狙击手):

第一种攻击方式sinper主要是将bp截的包各个用$$符号标记的数据进行逐个遍历替换。实际效果如下:切入intruder模块下的Positions:

有4处标记了的数据。然后进入Payloads中,加入一个简单的字典,加入了具有10个条目的字典 (payload count为10):显示请求数是40,跑一遍看看效果,实际效果是将各个被标记的位置依次进行了字典中的替换并发包,所以最终的request count 为40。

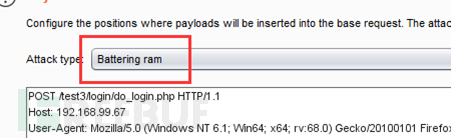

Battering ram(攻城槌):

这种攻击方式是将包内所有标记的数据进行同时替换再发出,具体效果如下:

我们可以看到请求数和字典中的数据条目数是一样的,跑一遍看看效果:

发现每次测试里所有加入$$的字段都被字典中的同一条目所覆盖。

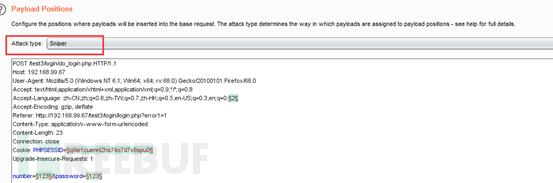

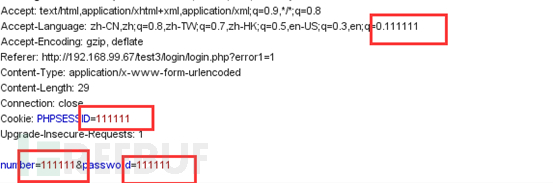

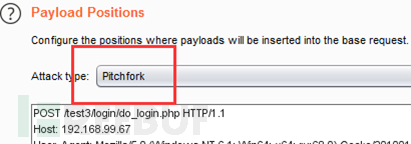

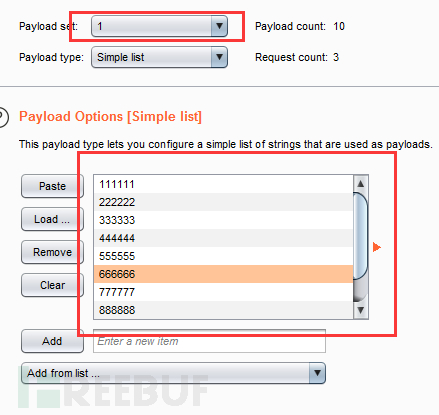

Pitchfork(干草叉):

如下图,我们发现payload set可以选1234,因为我们前面用$$标记的字段就是四个,具体原因下面会说:

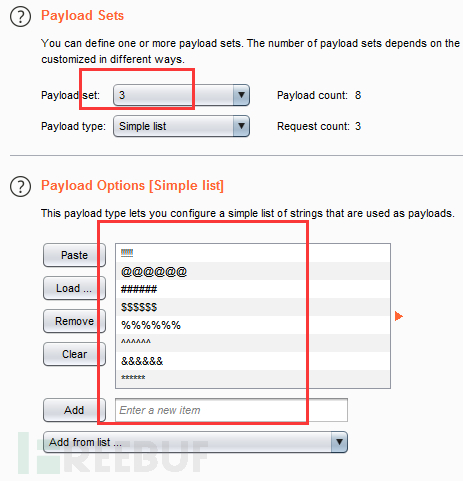

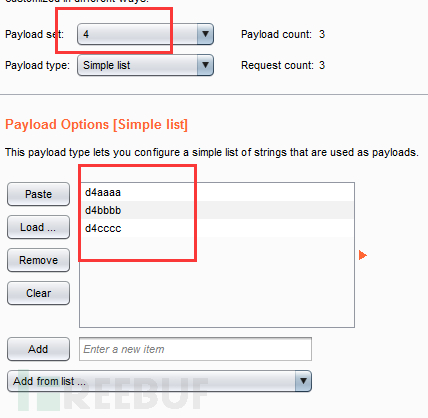

payload set 选项分1234,每个set都可以进行字典的添加:

发现最终的请求数只有3,跑一遍看看效果:

可以看出,这种攻击方式是将四个被标记的位置,分别使用各自加入的payload进行替换,1234的位置顺序对应的数据包里从上到下从左到右的顺序,所以说有4个位置进行标记,前面所说的payload set就是4,而因为set为4的字典中只有3个数据,所以为了满足组合的规律,最多只能有3个请求数(request count)。

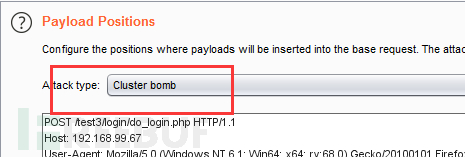

Cluster bomb(集束ZD):

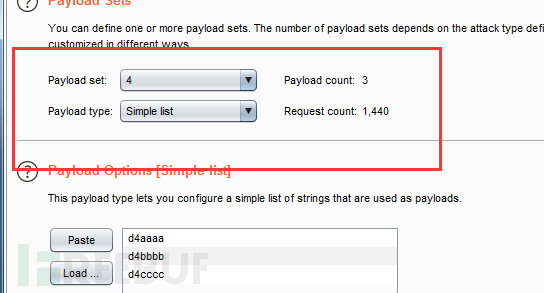

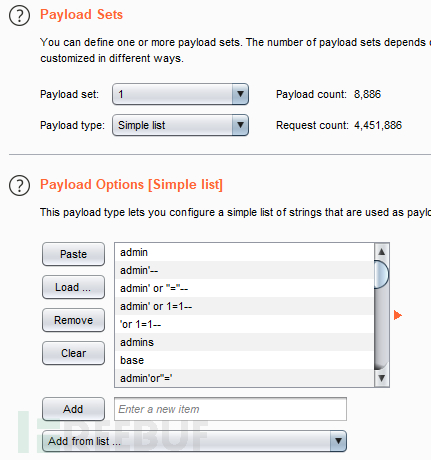

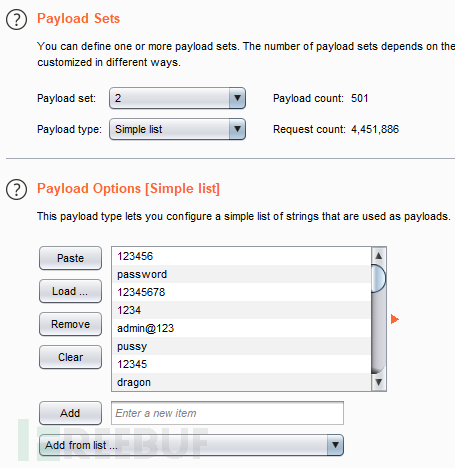

同样是最多加载4个payload set,和上面稍有不同,这个方法是将四个字典所有可能的结果都进行了尝试,可以理解为暴力破解,穷举法。

请求数为各个payload加载到字典条目数的乘积,所以是1440请求数,这里就不跑了,请求数有点多。

根据BURP以上的四种攻击方式,我们这个要采用的是暴力破解,就是通过加载字典的方式,穷举所的用户名和密码的组合。

然后给用户名和密码加载字典

接着,START ATTACK,开始暴力破解!!!!

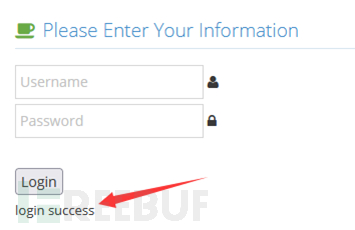

发现其中一条返回值的长度不一样!登录成功

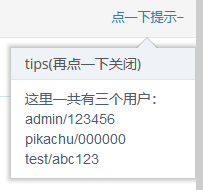

提示信息如下:

知非知非知非

知非知非知非

RacentYY

RacentYY

虹科网络安全

虹科网络安全

Andrew

Andrew

Coremail邮件安全

Coremail邮件安全

RacentYY

RacentYY

RacentYY

RacentYY

Anna艳娜

Anna艳娜

X0_0X

X0_0X

安全侠

安全侠

ManageEngine卓豪

ManageEngine卓豪

FreeBuf

FreeBuf

FreeBuf

FreeBuf