HVV之如何去识别同域名的伪造邮件web篇

VSole2021-11-06 08:57:55

0x00具体操作

1.接着前面七篇:

(1).HVV之WIFI蜜罐反制红队

(2) .HVV之是蜜罐又不是蜜罐

(3).HVV之利用Xdebug流量转发进行权限维持

(4).HVV之制作扫描微信手机号的蜜罐诱饵

(5).HVV之开发从流量中去除蜜罐和webshell特征工具

(6).HVV以假乱真之制作PHP伪装JSP蜜罐

(7).HVV之资产梳理自动化工具流程

2.需求:

(1).提升用户的安全意识,HVV期间钓鱼邮件如果中招基本就可以直接秒杀了。

(2).普通的钓鱼邮件比较好分辨,如果是构造复杂,来自公司本身域名发送的呢?

(3).红队在前期信息收集中,了解到公司内部人员使用web端的人数大于客户端,所以对使用web端的用户进行钓鱼。

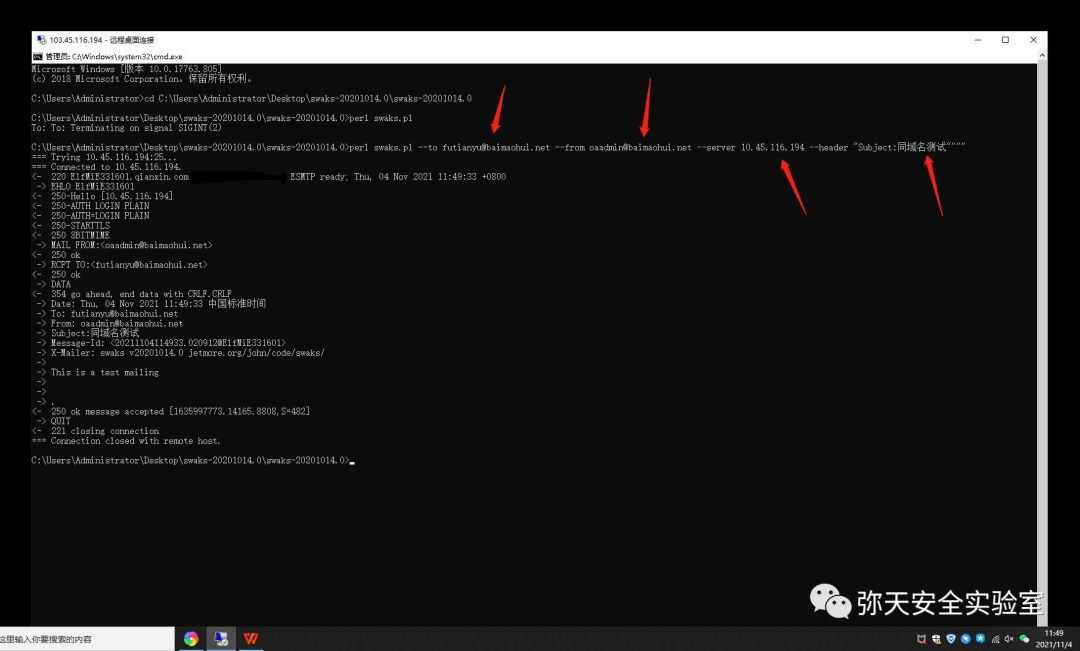

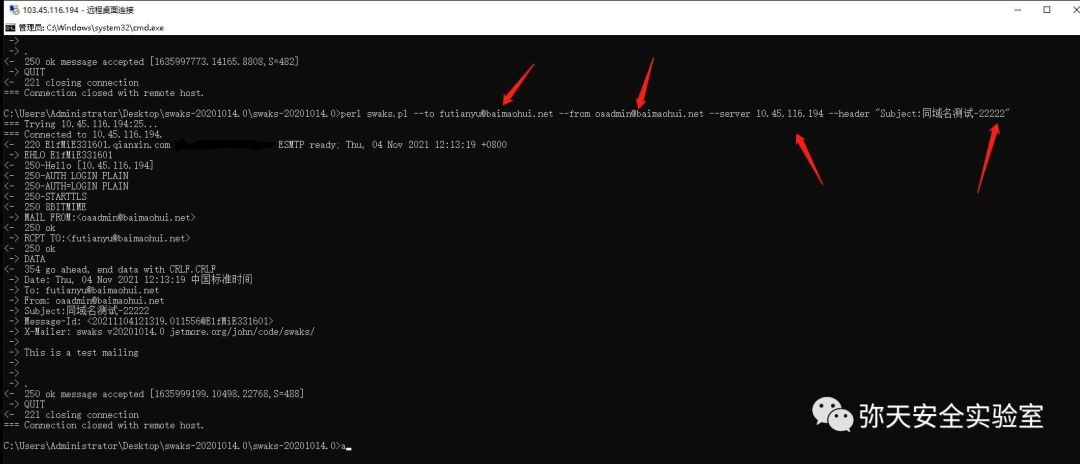

3.自己公司域名向自己公司域名发送,例如baimaohui.net向baimaohui.net发送邮件,需要连接自己修改过的服务器进行发送。

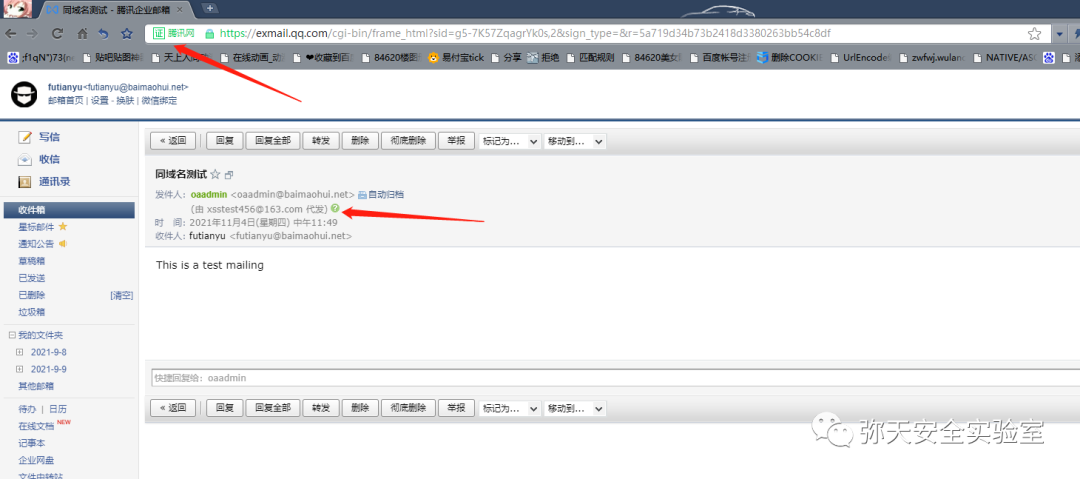

4.这样是不是太明显了?傻子才会上当呢。

5.再次修改服务器的逻辑进行发送。

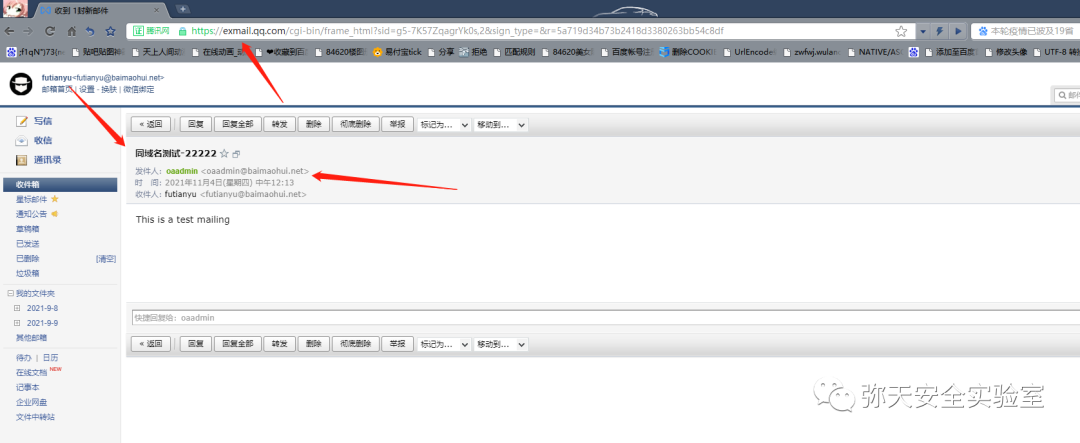

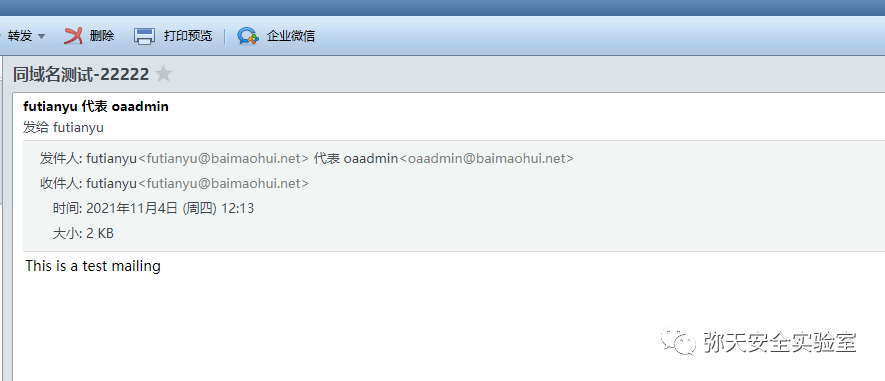

6.效果如下,这样web端和微信端都看不出任何端倪。

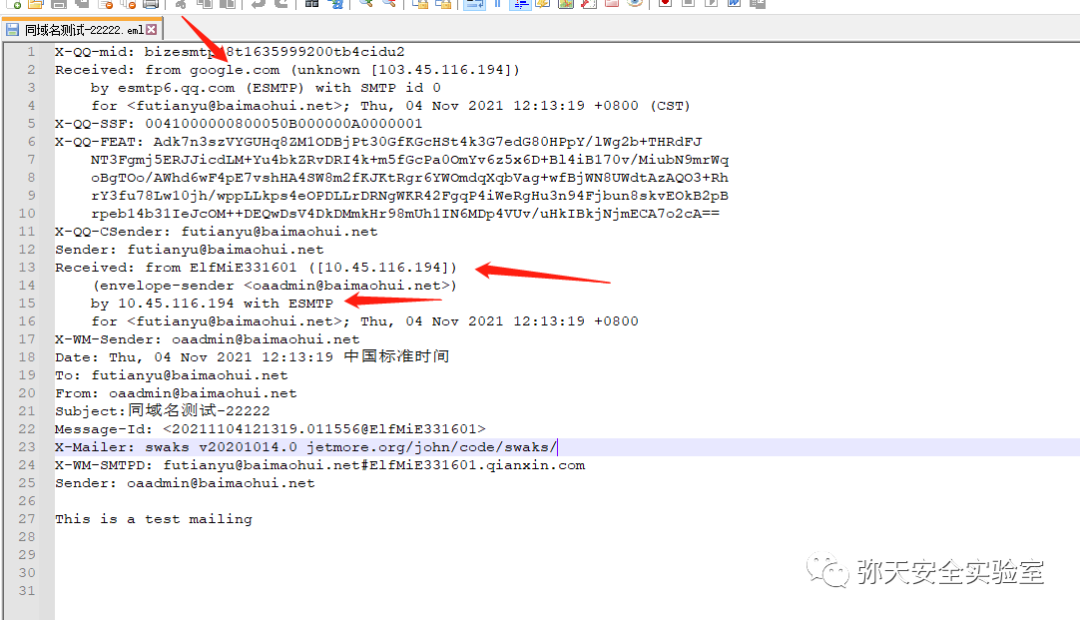

7.碰到这种情况下,如何去分辨呢?使用客户端就可以发现端倪了。

8.我这总结一下如何去识别这种邮件:

(1).如果伪造公司本身域名进行代发的时候web端和微信端是不会显示实际代发人的,只有客户端会显示。

(2).如果伪造公司之外的域名进行代发的时候web端,微信端和客户端都会显示实际代发人。

(3).腾讯企业邮箱的防护挺烂的。

(4).HVV的时候希望大家注意安全。

9.后期应该还有客户端篇和DNS篇,DNS篇缺少环境实例,可能写不出来。

10.文章主要讲HVV期间碰到的时候怎么去分辨,因为安全法在,无法提供利用过程。

11.作者简介:摸鱼划水的搞基渗透测试工程师

VSole

网络安全专家