腾讯牵头全球首个零信任国际标准发布

备受关注的“零信任”有了新动向。近日,国际电信标准组织ITU-T正式对外发布由腾讯牵头提报的《Guidelines for continuous protection of the service access process》(《服务访问过程持续保护指南》)。该标准重点分析了服务访问过程中的安全威胁,规定了检测异常访问活动的安全保护措施以及服务接入流程的安全要求规范等,推动零信任内涵从“持续验证”向“持续保护”升级。

本次标准也是全球范围内首个零信任领域的国际标准,不仅代表着中国零信任的创新实践和技术范式走入了全球视野,也将进一步驱动零信任理念在更多领域生根发芽,成为护航产业数字化的基石。

(ITU-T发布的零信任标准《Guidelines for continuous protection of the service access process》)

推动零信任理念升级

从“持续验证”到“持续保护”

在云计算、大数据、5G、物联网等技术的推动下,IT不再像过去那样有明确的边界,远程办公、移动办公等成为常态。这使得传统基于防火墙的物理边界防御方式已不再适用,而基于IT无边界化趋势下兴起的零信任安全理念则成为大势所趋。自2010年零信任理念诞生以来,全球多家机构企业纷纷开始探索这一理念的内涵,并推动落地。据市场研究机构MarketsandMarkets 的报告显示,全球零信任安全市场规模预计将从2019年的156亿美元增长到 2024 年的386亿美元。

然而,零信任理念在落地中仍然面临诸多困难。由于业内厂商都基于自身技术研发和实践经验各自为战,导致缺乏共通的话语体系,零信任推广之路面临很大阻力。面对市场秩序的混乱和技术标准的欠缺,通过标准手段构建生态,对于引导产业技术发展以及企业开展零信任实践,都具有很强的借鉴意义和参考价值。

《服务访问过程持续保护指南》作为首个零信任领域的国际标准,详细界定了标准的实施范围,零信任相关概念的定义,同时深度分析了服务访问进程中的安全威胁,并对服务访问流程的安全要求、参考框架进行了详细解释,此外还根据典型的零信任应用场景进行多维度解析。

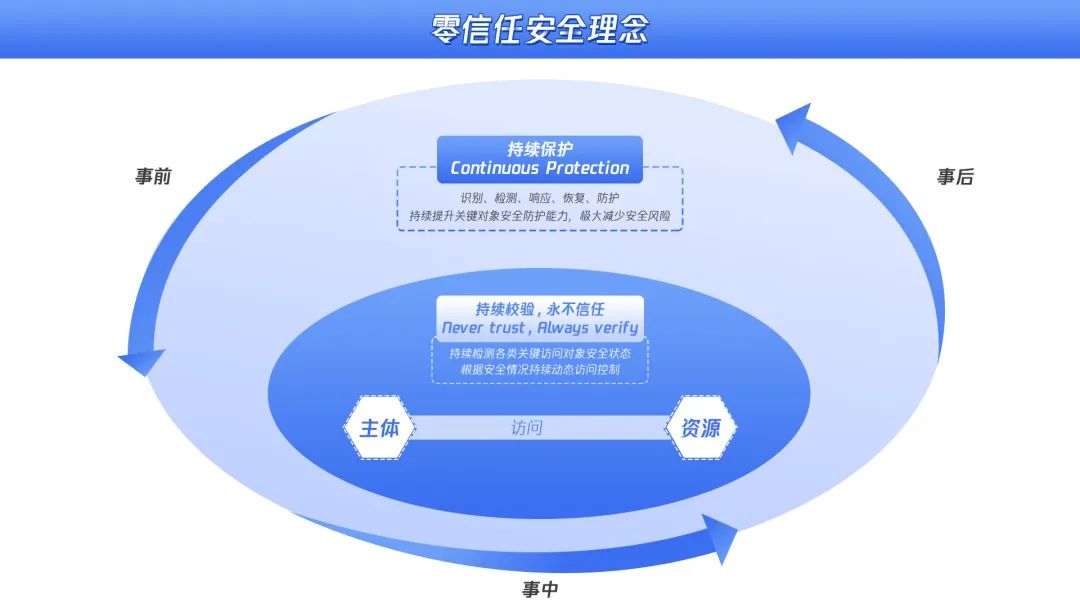

该标准的成功发布,推动了零信任理念的创新,即由“持续验证”向“持续保护”内涵的升级。相较于传统“持续验证,永不信任”技术理念下对身份认证、资源访问的控制,ITU-T零信任标准聚焦的范围延展到了“事前、事中、事后”全过程全要素的安全保护。“持续保护”具体而言,包括持续强化所有相关对象的安全(如用户、设备、资源、网络等),检测不安全实体、不安全行为以及动态执行授权决策和响应威胁,最大化降低安全风险。

(零信任安全理念)

例如,在远程工作场景、访问多云服务场景、服务器与服务器之间通信的三大典型应用场景中,“持续保护”使得用户不需要维护多个访问接口,即可实现使用一个访问控制策略来管理不同的云的资源,还能避免诸如分布式拒绝服务(DDoS)攻击等各类型网络攻击。部署“持续保护”具有诸多优势,包括有助于做出更精确的授权决定,缩小服务器的攻击面,兼顾更好的用户体验和更强的安全性等。

凝聚中国零信任创新实践

助力构建全球零信任安全生态

本次标准的发布,充分凝聚了中国在零信任领域的探索和实践。在2019年,腾讯便联合国家互联网应急中心(CNCERT)、中国移动通信集团设计院等零信任领域同行,共同申报零信任国际标准。经过由全球200多名专家严苛审核的立项、答辩环节之后,不断更新、精心打磨的标准得以在三年后顺利通过。这是新一代企业网络安全体系背景下,中国网络安全解决方案迈向世界舞台的一个缩影。

标准的通过,也意味着腾讯等企业探索及应用零信任的最佳实践,正成为全行业可复制的参考样本。腾讯作为该标准的牵头方,自2016年起便率先在公司内部进行零信任安全解决方案的实践。在2020年疫情期间,腾讯基于多年实战验证打造的腾讯零信任iOA系统,安全满足了腾讯七万名员工、十万台终端的远程办公需求,完整支持包括内网访问、远程办公、云资源访问、合作及子公司职场协作办公等各类办公场景,为腾讯的整体职场管理运营提供安全和技术支撑。

腾讯iOA以持续访问控制为核心,围绕身份安全、设备安全、应用安全、链路安全等要素,持续检测关键对象的安全状态,并根据安全状态动态调整访问权限,同时提供对关键对象全生命周期的安全保护。目前,腾讯iOA已在政务、医疗、交通、金融等多个行业成功应用,支持百万终端设备的安全接入。同时系统支持SaaS化和私有化模式部署交付,满足远程办公/运维、混合云业务、分支安全接入、应用数据安全调用、统一身份与业务集中管控、全球链路加速访问等多个场景的动态访问控制需求,并通过模块化思路完美解决企业多样化安全需求,成功护航企业安全。

标准化的过程也是生态建立的过程,《服务访问过程持续保护指南》的发布,对于推动全球零信任技术商用进程有着重大意义。未来,腾讯安全将继续发挥自身在零信任领域的技术优势和实践经验,协同生态伙伴一道共同促进零信任产业规模化发展,更好地护航产业互联网发展。