美国NSA与CISA联合发布《5G云基础设施安全指南第一编:预防和检测横向移动》

10月28日,美国国家安全局(NSA)和国土安全部网络安全和基础设施安全局(CISA)发布《5G云基础设施安全指南第一编:预防和检测横向移动》(Security Guidance for 5G Cloud Infrastructures: Prevent and Detect Lateral Movement),旨在提升5G云基础设施安全防护能力。

一、发布背景

2020年夏季,美国持久安全框架(ESF)项目主办一个为期8周、由政府和行业专家构成的5G专项研究组,旨在探索5G基础设施的潜在威胁与固有漏洞。在研究结束时,研究组推荐采用一种“三管齐下”的方法探索5G安全风险:

1)识别、评估5G安全风险;

2)明确安全标准与实施方案,实现更高的5G安全基线;

3)识别云计算中影响5G安全的固有风险。

为支持第三项任务“识别云计算中影响5G安全的固有风险”,ESF项目另外组建“5G云工作专班”(5G Cloud Working Panel),与政府及行业专家的合作维度不断拓展,对5G云面临的安全风险、固有漏洞和缓解措施进行记录,在5G指南、标准和分析方法等多方面的研究务实推进。2021年10月,《5G云基础设施安全指南第一编:预防和检测横向移动》发布,专班研究成果逐步落地。

二、《5G云基础设施安全指南》系列总览

基于初步分析和风险评估,5G云工作专班得出结论,可从四个维度采取缓解措施,应对5G云基础设施面临的安全挑战。与之对应,《5G云基础设施安全指南》系列包括以下四编:

第一编:预防、检测横向移动(Lateral Movement)。检测5G云中的恶意网络活动,防止黑客通过损害单个云资源而进一步入侵整个5G云网络。

第二编:安全隔离网络资源。确保客户资源之间存在安全隔离(Secure Isolation),重点是确保支持虚拟网络功能运行的容器堆栈(Container Stack)的安全。

第三编:保护处于传输、使用和静止状态的数据。确保网络数据和客户数据在数据生命周期的所有阶段(静止、传输、销毁)都获得保护。

第四编:确保基础设施完整性。确保5G云资源(如容器映像、模板、配置)不会在未经授权的情况下遭到篡改。

三、内容介绍

《5G云基础设施安全指南第一编:预防和检测横向移动》是对5G云工作专班第一项研究结论的回应,围绕零信任理念,以核心网络设备供应商、云服务提供商、集成商和移动网络运营商为对象,对安全身份认证和访问管理、保持5G云软件更新、在5G云中安全配置网络、锁定隔离网络功能间通信、监测对抗性横向移动迹象、开发和部署分析方法等核心问题进行探讨。

(一)在5G云中实施安全身份认证和访问管理

场景:在网络被入侵后,攻击者通常会利用内部服务可用性进行横向移动,探寻未经身份验证的服务。例如,攻击者可能会在受损的虚拟机(VM)上使用初始位置以访问未在外部公开的应用程序编程接口(API)或服务端点。5G云支持基于服务的体系架构(SBA)、 容器和虚拟机等新型实施方案,相较于使用物理设备和点拓扑接口的传统网络,存在更多元素间通信(Element-to-element Communications),从而招致更大的横向移动风险。在网络功能层和底层云基础设施层采取措施降低攻击风险,是有效降低横向移动总体风险的关键。

对象:云服务提供商、移动网络运营商。

指引:5G云工作专班提出八项5G云安全身份认证和访问管理改进措施,如表1所示。

表1 5G云安全身份认证和访问管理改进指引

(二)保持5G云软件更新,避免存在已知漏洞

场景:5G云本地部署依赖于从异构软件源构建的多项服务的安全协调。在构成典型云的基本服务外,5G云还可部署开源或专门化服务以支持网络切片(Network Slicing),包括实现虚拟网络功能的第三方应用程序。这些软件中的任何漏洞都可能被攻击者利用以实现对5G云基础设施的初始访问或横向移动,因此,保持5G云软件更新以避免已知漏洞至关重要。本节指导适用于所有在5G云基础设施中运行的软件,包括云/虚拟网络软件和用于部署虚拟网络和其他集成应用程序的管理编排代码。所有将软件部署到5G云中的机构都有责任进行软件安全维护及开发。

对象:云服务提供商、移动网络运营商、客户。

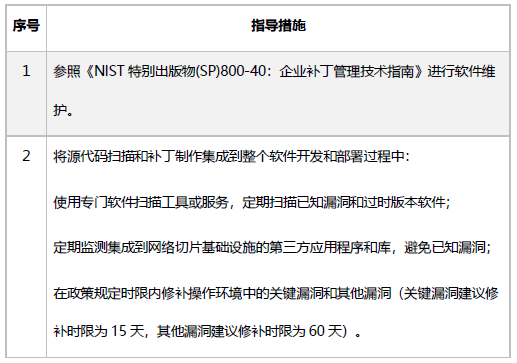

指引:5G云工作专班提出两项5G云软件更新与维护改进措施,如表2所示。

表2 5G云软件更新与维护指引

(三)在5G云中安全配置网络

场景:在5G云本地部署中,两项网络功能或微服务可能位于相同的逻辑网段,但根据功能分类归属于完全不同的安全组。可使用网络访问控制列表(ACL)、状态防火墙(Stateful Firewall)和网络片实例化(Network Slice Instantiation)技术构建安全组。同样原理也适用于底层基础设施,例如一个具有控制平面和工作网络的Kubernetes (K8s)集群应当使用一系列网络功能(子网和状态防火墙/ACL)控制节点通信,以构建额外安全层。

对象:云服务提供商、移动网络运营商。

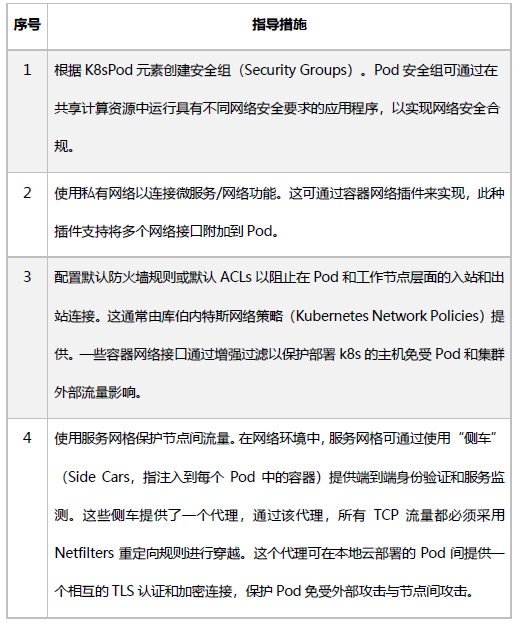

指引:5G云工作专班提出四项5G云安全配置网络改进措施,如表3所示。

表3 5G云安全配置网络改进指引

(四)锁定隔离网络功能间通信

场景:与4G LTE相比,5G网络实施方案在网络元素之间拥有更多通信会话。网络功能(Network Function,NF)可通过控制平面、用户平面、管理平面和云基础设施进行通信。为满足客户、网络切片或用例的安全需求,可对网络元素进行隔离。依赖于不安全身份验证机制的通信路径或未被政策充分锁定的通信路径,可被攻击者用作横向移动路径,使之在平面或枢轴之间进行改变以获取另一组隔离网络资源的权限。为有效防止和检测横向移动,5G网络必须提供一系列机制以确保所有通信都是得到授权的且针对同一安全组网络资源执行相关政策。

对象:云服务提供商、移动网络运营商。

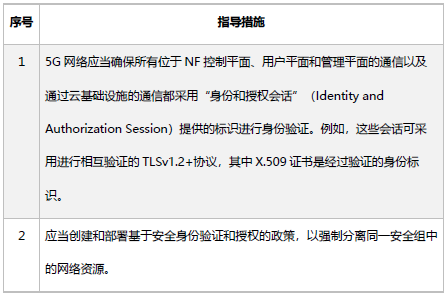

指引:5G云工作专班提出两项5G云隔离网络功能通信锁定改进措施,如表4所示。

表4 5G云隔离网络功能通信锁定改进指引

(五)监测对抗性横向移动迹象

场景:窃取合法授权用户证书或利用5G云部署中的漏洞,并试图从移动网络运营商(MNO)的网络设备内横向移动的攻击者可能会留下移动证据。在5G云部署中,持续监测利用和对抗性横向移动的证据至关重要。

对象:云服务提供商、移动网络运营商。

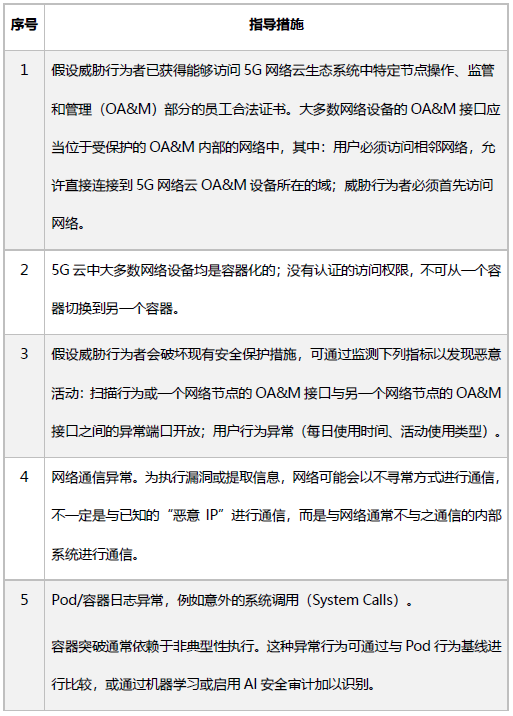

指引:5G云工作专班提出五项5G云对抗性横向移动迹象监测改进措施,如表5所示。

表5 5G云对抗性横向移动迹象监测改进指引

(六)开发和部署分析方法,检测复杂对抗性存在

场景:由于大量网络流量的存在和IdAM事件的频繁发生,在5G云本地部署中检测攻击者或其他安全事件的存在是一项挑战。基于机器学习和人工智能的复杂分析可帮助检测云内的对抗性活动,并为5G利益相关者提供检测恶意使用客户云资源(如网络、账户)的手段。

每个分析方法在检测网络安全威胁方面的有效性取决于5G云中层级和部署分析方法的5G利益相关者。5G云服务提供商可部署分析方法来检测低级别攻击,如管理程序或容器溢出(Hypervisor or Container Break-outs)。MNOs可部署分析方法来检测网络证书的恶意使用。每个利益攸关方必须了解其在网络安全威胁检测和事件响应中的角色。

在开发分析方法时,如何将数据保密要求与网络流量检测能力达成平衡是一个具有挑战性的问题。“中断与检测”和其他需暴露未加密网络流量技术的有效性必须与隐私问题和法律要求相权衡。在所有层部署的分析方法必须就分析数据需求做出风险决策。

对象:云服务提供商、移动网络运营商。

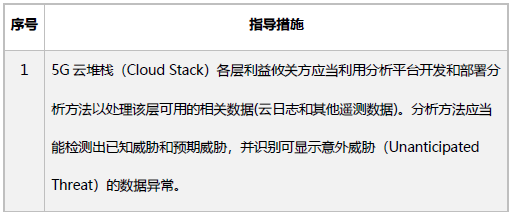

指引:5G云工作专班提出一项5G云开发和部署分析方法以检测复杂的对抗性存在改进措施,如表6所示。

表6 5G云开发和部署分析方法以检测复杂的对抗性存在改进指引

综上,在完成最初攻击后,攻击者可利用云或虚拟网络进行网络间移动。防止和检测横向移动的配置仅为加固5G云基础设施的一个方面。检测和缓解5G云系统内的横向移动是5G云服务提供商、网络运营商、移动网络运营商和客户的共同责任。