4 个 Android 银行木马通过 Google Play 传播,感染了 300.000 多台设备

ThreatFabric 的研究人员发现了四种不同的 Android 银行木马,它们在 2021 年 8 月至 11 月期间通过官方 Google Play 商店传播。据专家称,该恶意软件通过多个滴管应用程序感染了超过 300,000 台设备。

威胁行为者正在改进他们的技术,以绕过 Google 为其 Play 商店中的应用程序实施的安全检查。绕过检查的一个技巧包括在 Google Play 中长时间引入精心策划的小型恶意代码更新。威胁参与者使用的另一种技术涉及设计与滴管应用程序主题相匹配的类似命令和控制 (C2) 网站,以绕过传统的检测方法。

“为了让自己更难被发现,这些植入程序背后的参与者只会手动激活在受感染设备上安装银行木马,以防他们希望在世界特定地区有更多受害者。这使得自动检测成为任何组织都难以采用的策略。” 阅读专家发表的分析。“VirusTotal 没有展示防病毒产品检测随时间的演变,但几乎所有活动在某个时间点的 VirusTotal 上都有或有 0/62 的 FUD 分数,这证实了检测占用空间最小的 dropper 应用程序的难度。”

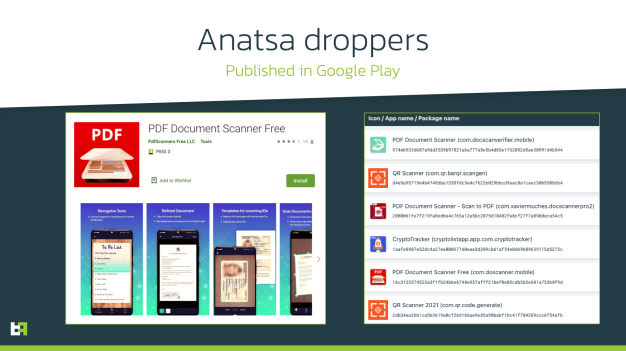

Dropper旨在分发 Android 银行木马Anatsa、Alien、ERMAC和Hydra。

以下是用于分发上述银行木马的 dropper 应用程序列表:

- 两因素身份验证器(com.flowdivison)

- 保护卫士 (com.protectionguard.app)

- QR CreatorScanner (com.ready.qrscanner.mix)

- Master Scanner Live (com.multifuction.combine.qr)

- 二维码扫描器 2021 (com.qr.code.generate)

- QR 扫描仪 (com.qr.barqr.scangen)

- PDF 文档 (com.xaviermuches.docscannerpro2)

- 扫描仪 – 扫描到 PDF

- PDF 文档扫描仪 (com.docscanverifier.mobile)

- PDF 文档扫描仪免费 (com.doscanner.mobile)

- CryptoTracker (cryptolistapp.app.com.cryptotracker)

- 健身房和健身教练 (com.gym.trainer.jeux)

ThreatFabric 研究人员发现了由Brunhilda威胁演员投放的多个样本,该组织于 2021 年 7 月被发现分发 Vultur 木马。在一个案例中,研究人员观察到 Brunhilda 冒充二维码创建者应用程序,用于将Hydra和 Ermac恶意软件投放到用户的设备是以前未开发的国家/地区,例如美国。

“在短短 4 个月的时间里, 4 个 大型 Android 家族通过 Google Play 传播,通过多个滴管应用程序感染了 300.000多个病毒。” 报告结束。“新的 dropper 活动的一个明显趋势是,攻击者专注于在 Google Play 中减少恶意足迹的加载程序,这大大增加了使用自动化和机器学习技术检测它们的难度。

小的恶意足迹是新的 Google Play 限制(当前和计划中的)的结果,该限制对有关应用程序权限的隐私的使用进行了限制。”