Mbrcodes勒索软件家族分析与解密

概述

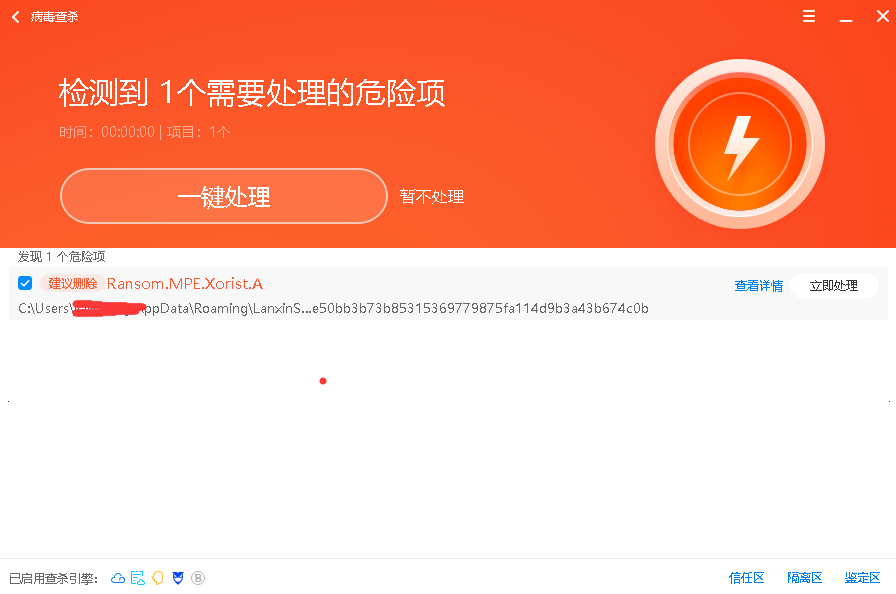

近日,奇安信威胁情报中心红雨滴团队(RedDrip Team)监测到了近期新的勒索样本家族:Mbrcodes。

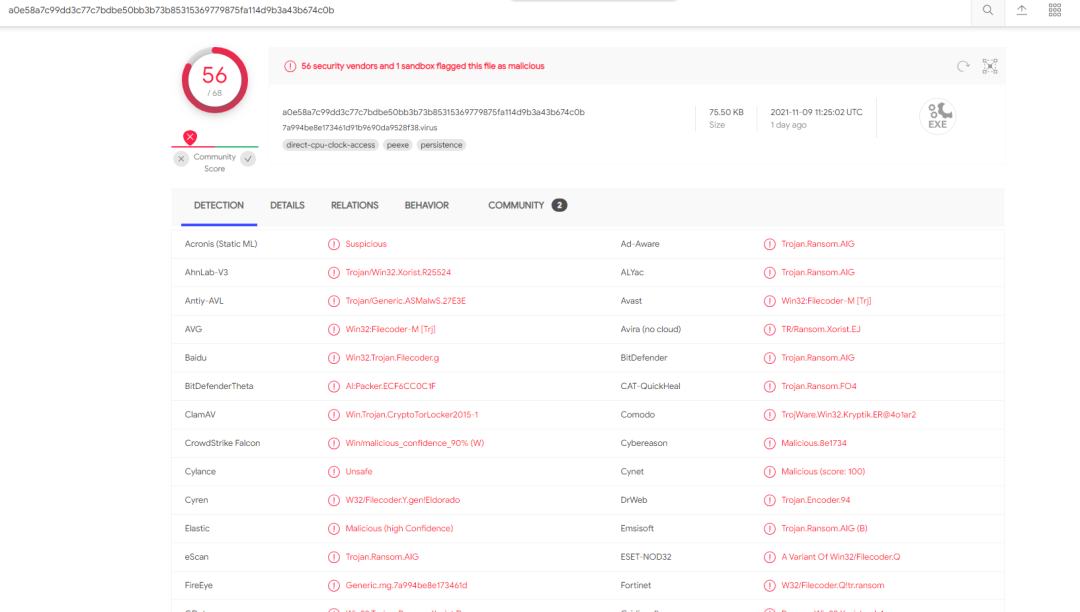

Mbrcodes是由葡萄牙黑客开发用于针对Windows用户的勒索病毒[1],其使用特定算法加密用户数据并要求用户使用比特币支付赎金。此外,用户被指定将信息发送至邮箱mbrcode@india.com换取解密密钥。捕获到的相关样本信息如下:

文件大小 77312字节 文件类型 EXE |

样本在VirusTotal上的检测结果

Mbrcodes勒索病毒

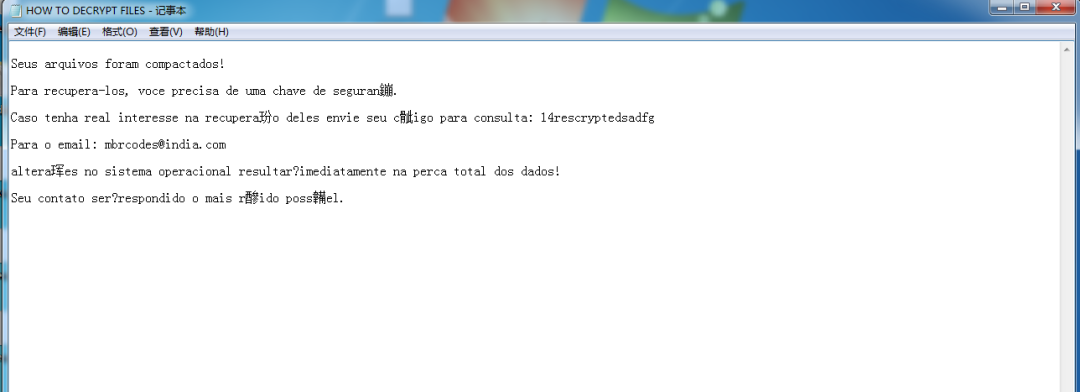

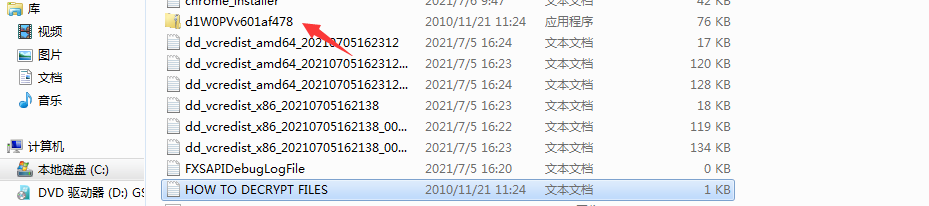

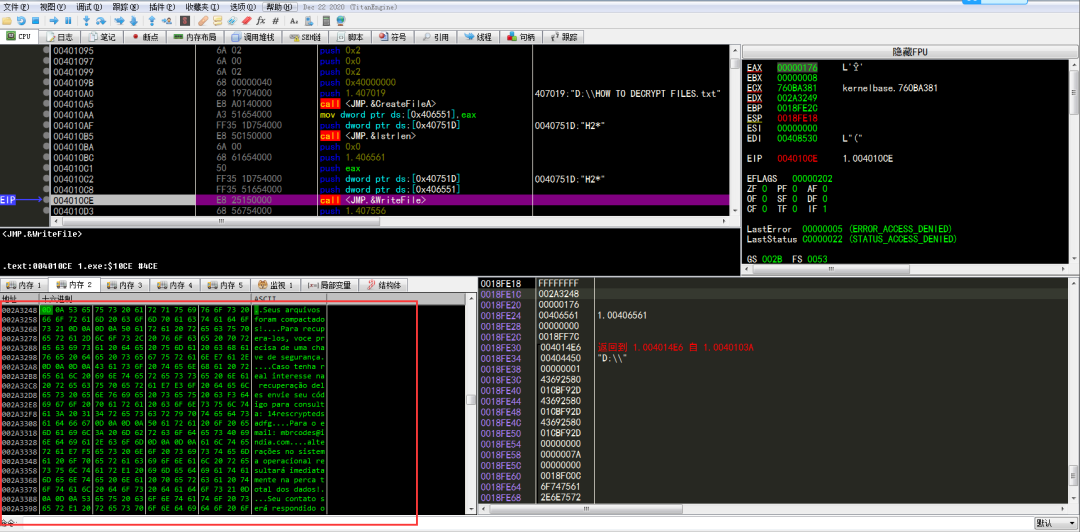

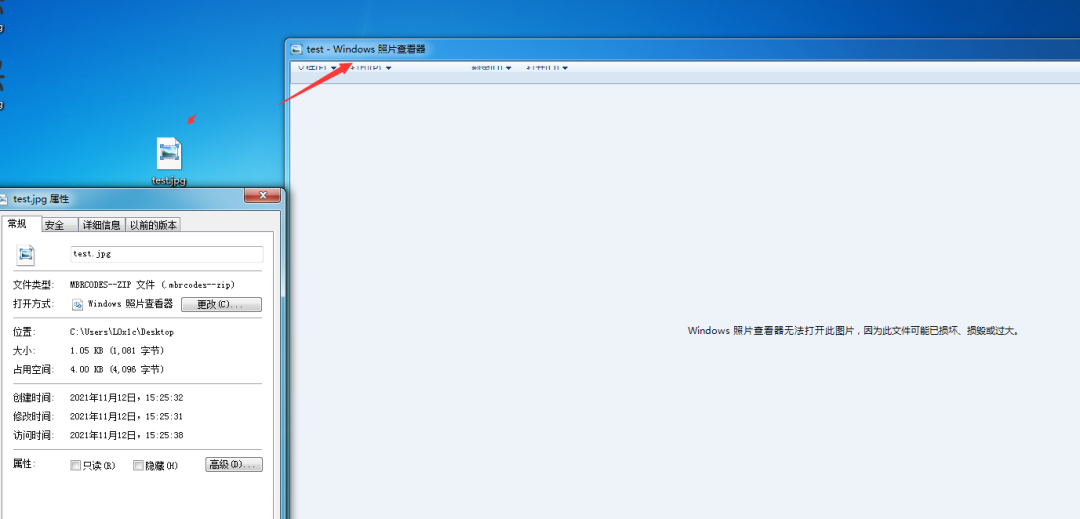

mbrcodes勒索病毒感染后会将电脑中的文件后缀修改为.mbrcodes--zip的后缀名,并在受害者系统所有文件夹下创建名为HOW TO DECRYPT FILES.txt的文件,该文件用于显示勒索信息以及支付赎金所用的邮箱地址,该地址为 mbrcode@india.com。

样本行为分析

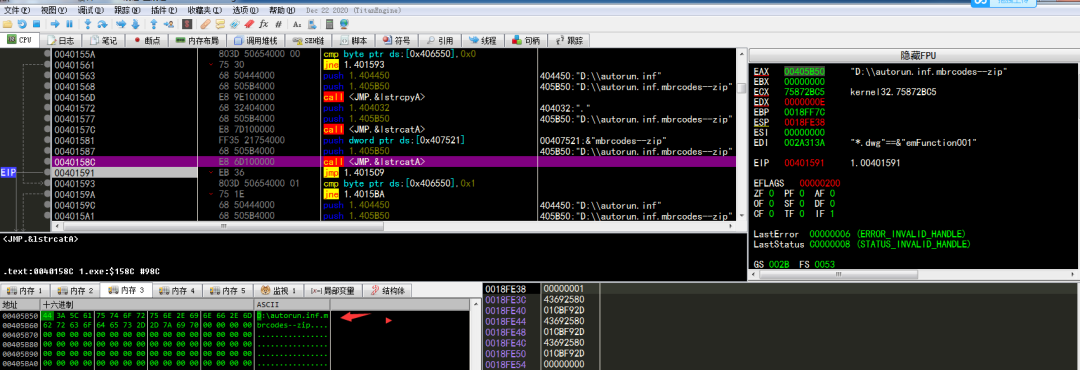

该勒索软件在受害者主机上创建后会伪装为zip 文件,在受害者点击文件后触发勒索行为。

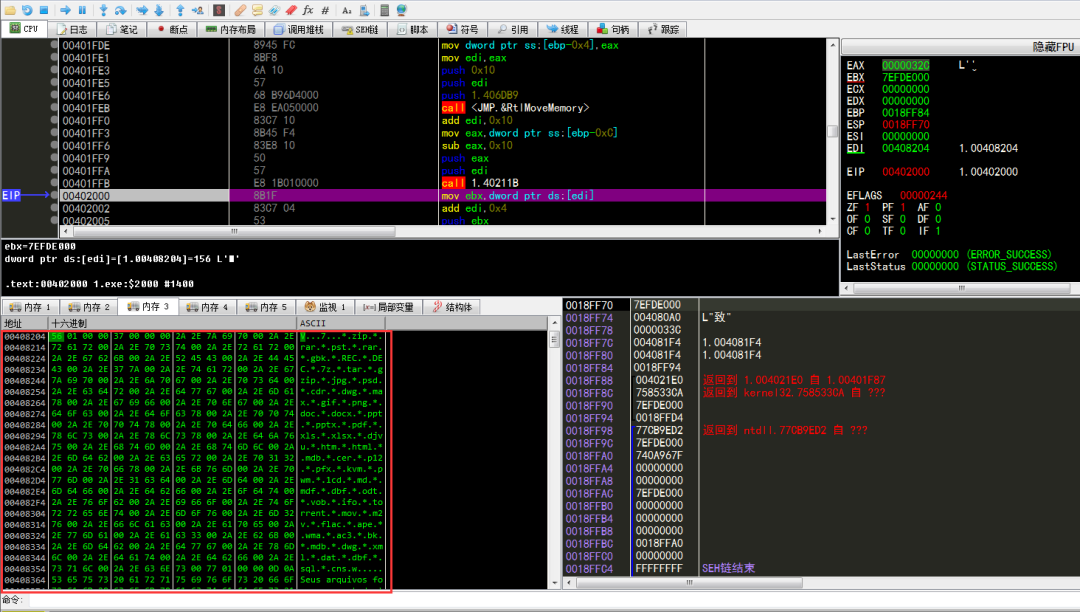

通过分析发现,该勒索软件通过读取资源段数据并使用异或的方式解密数据,解密后的数据为需要勒索的文件后缀名称,通过遍历受害者系统内的文件,对指定后缀名称的文件进行加密。

分析得出,会被加密的文件包括以下类型:

*.zip *.rar *.pst *.rar *.gbk *.REC *.DEC *.7z *.tar *.gzip *.jpg *.psd *.cdr *.dwg *.max *.gif *.png *.doc *.docx *.ppt *.pptx *.pdf *.xls *.xlsx *.djvu *.htm *.html *.mdb *.cer *.p12 *.pfx *.kvm *.pwm *.1cd *.md *.mdf *.dbf *.odt *.vob *.ifo *.torrent *.mov *.m2v *.flac *.ape *.wma *.ac3 *.bk *.mdb*.dwg *.xml *.dat *.dbf *.sql *.cns

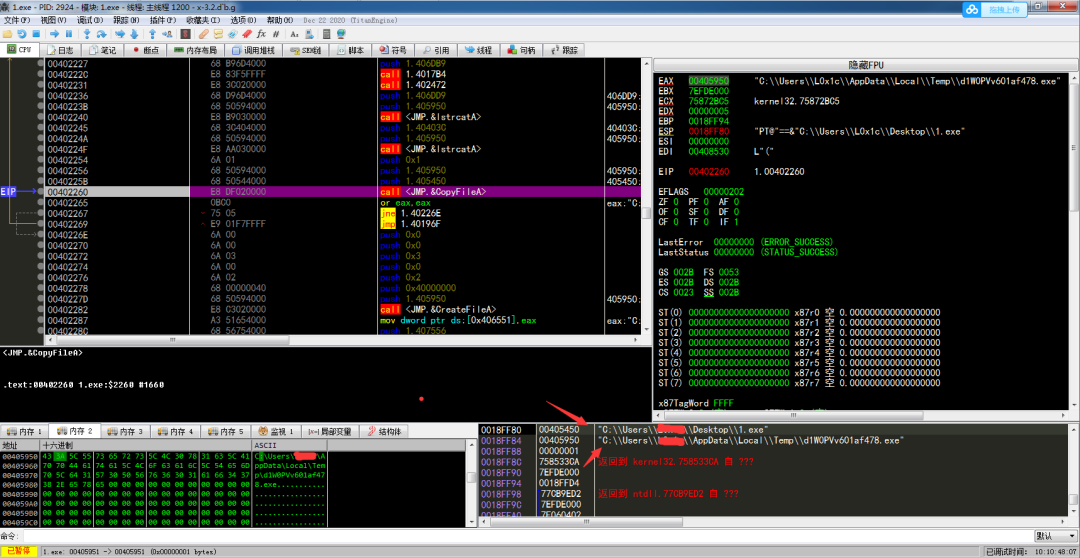

勒索软件在执行后,会在C:\Users\xxx\AppData\Local\Temp 路径下创建一个名为d1W0PVv601af478.exe 的副本文件用于备份自身。

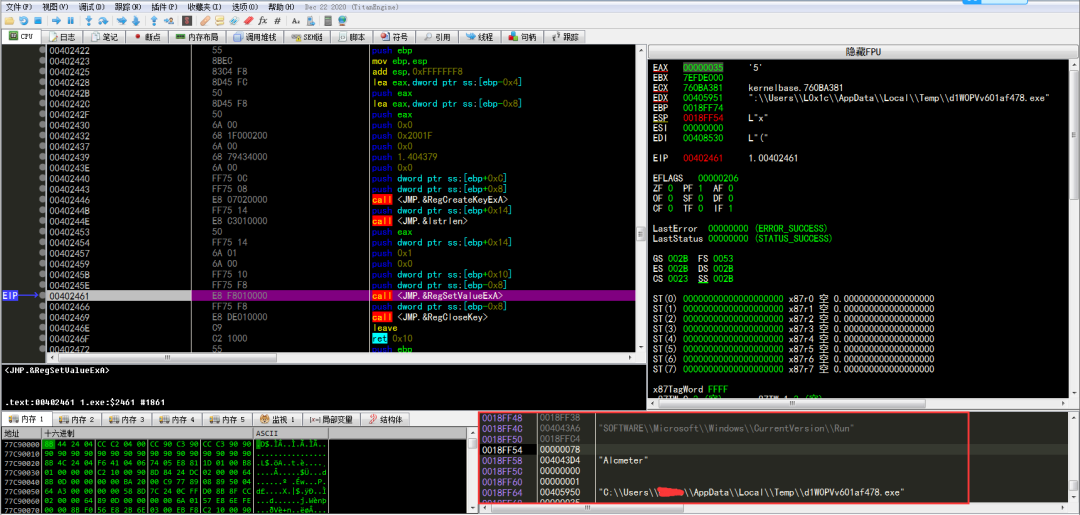

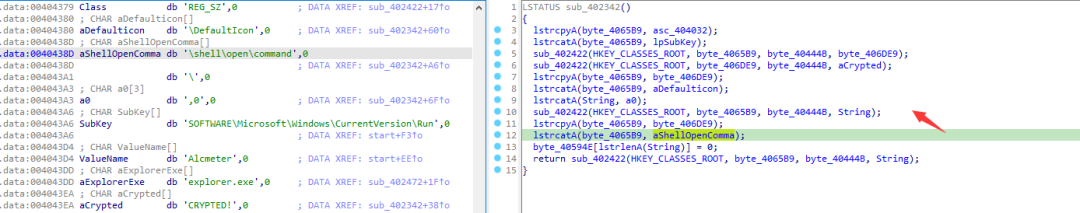

同时,该勒索软件会在注册表路径HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run下创建名为Alcmeter项,并写入备份文件所在的路径(TEMP 路径)完成持久化操作,常驻受害者系统。

此外,该软件也会通过调用系统函数CopyFile() 通过判断是否在Temp路径下创建过备份文件,来判断系统是否已经被勒索,实现互斥操作。如果系统未被勒索过,则执行加密行为进行勒索,反之则弹出窗口,提示受害者输入密码解密,进行勒索。

除了上述通过在注册表路径HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run 下创建Alcmeter 项实现持久化之外,该程序还会在HKEY_CLASSES_ROOT中创建DefaultIcon项和shell 项,用于记录勒索软件路径信息。

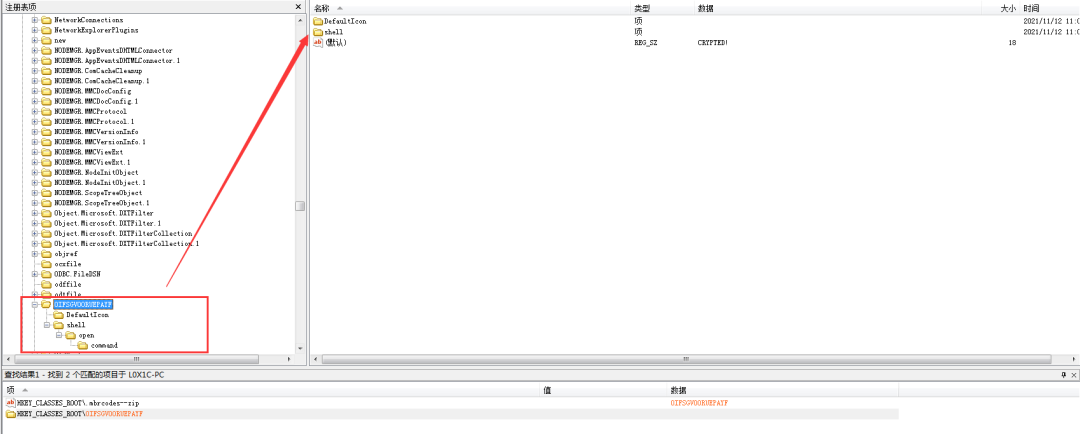

并生成HOW TO DECRYPT FILES.txt 文件,并通过调用WriteFile 写入到文件中,此文件主要为显示勒索信息和攻击者所用的邮箱地址。

程序会通过对比之前解析出的文件后缀列表中的项,判断所遍历的文件是否属于待加密文件范围,并在匹配成功后,对目标文件进行加密并修改文件后缀为mbrcodes—zip。

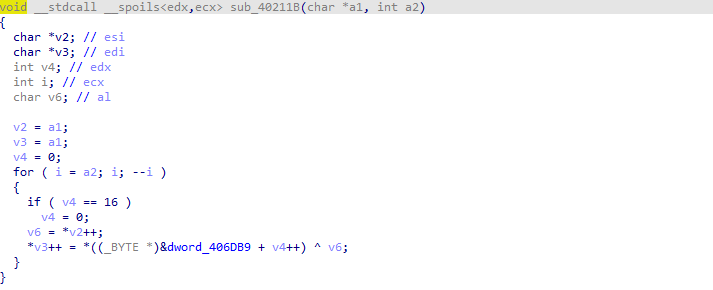

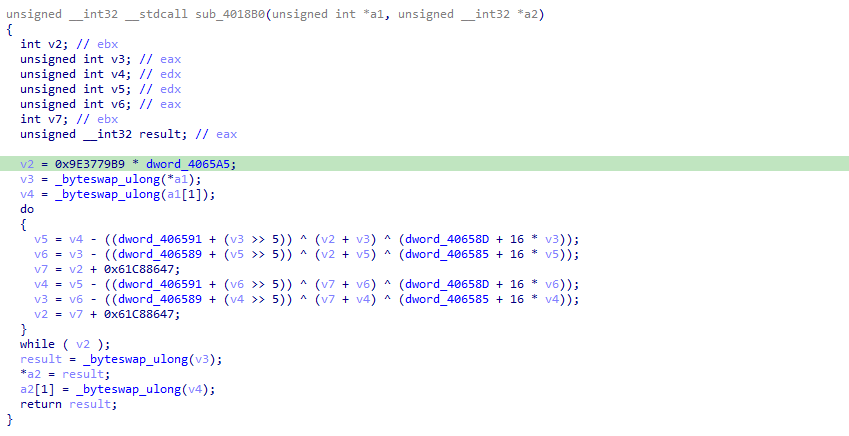

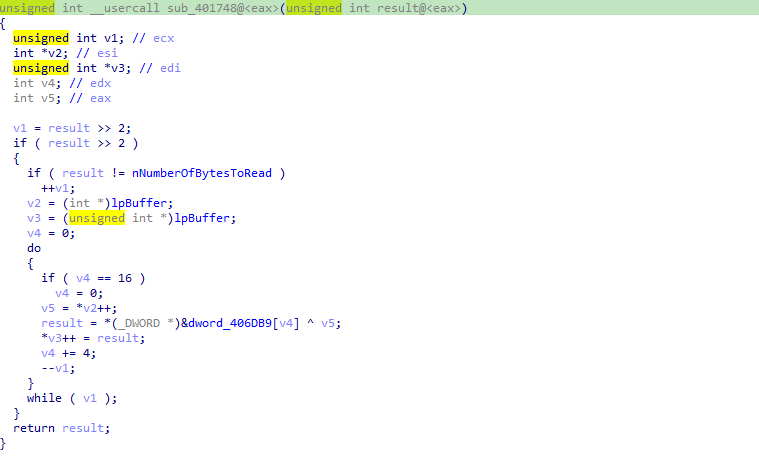

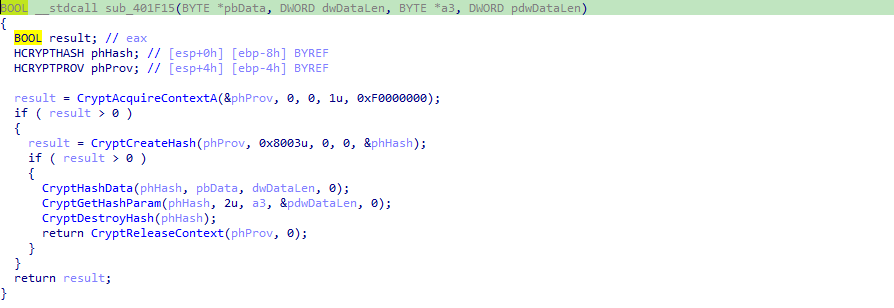

通过分析发现,该勒索使用的加密方式比较简单,并且可以实现自解密,主要用到的算法包括xtea算法以及简单的异或运算进行加密。算法反编译代码如下:

xtea算法:

异或算法:

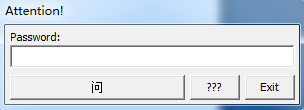

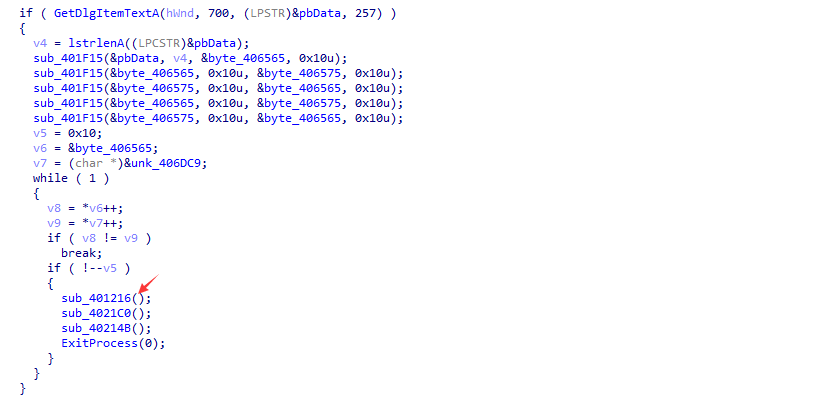

文件加密后,如果再次执行该程序,会出现弹出输入窗口并提示受害者输入解密密钥进行文件解密。

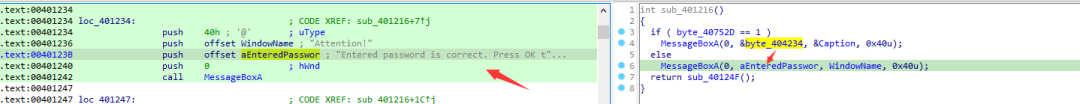

如果输入正确的解密密码,程序会将所有加密文件解密为正常状态,并在完成解密后弹出解密成功的窗口提示受害者解密完成,提示信息如下:

Entered password is correct. Press OK to start decrypting of file's. Dont close window and wait until Files have been decrypted successfully!"

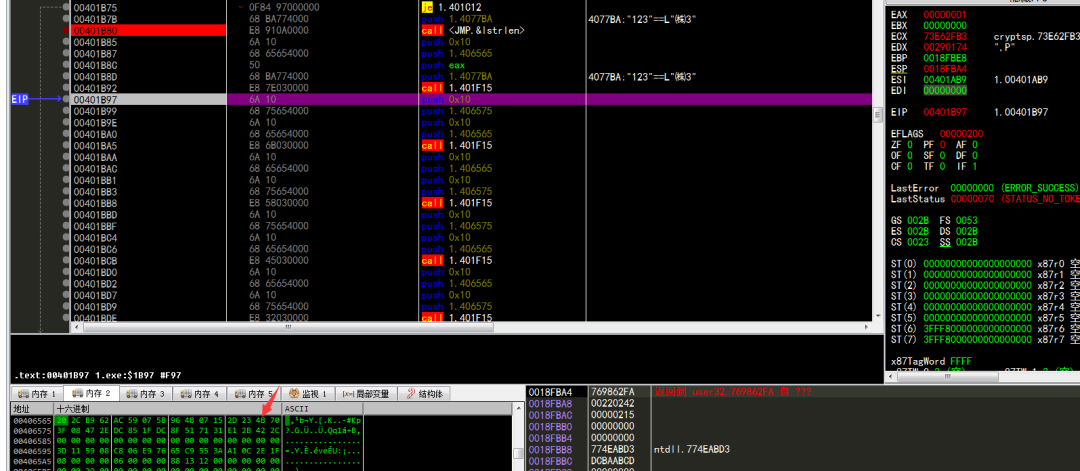

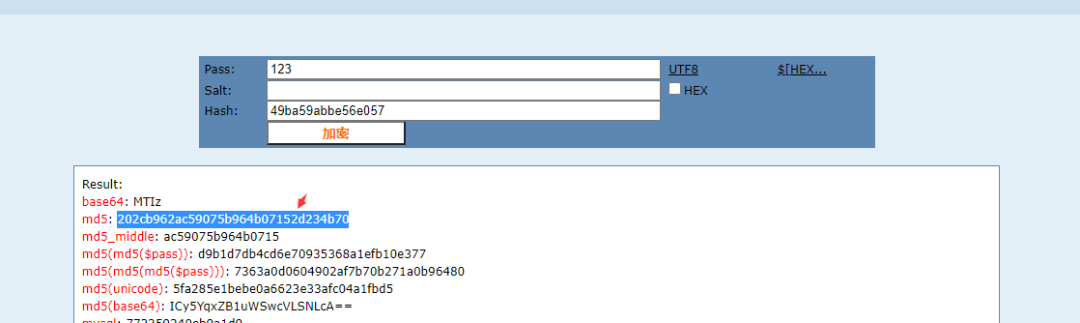

分析该样本后发现,在解密窗口输入字符后,程序会进入解密流程,有趣的是,该程序的解密方式主要是通过对比解密密码在进行数次MD5 加密后的值是否与指定值匹配,在成功匹配后,便取出程序中携带的解密密钥进行解密。

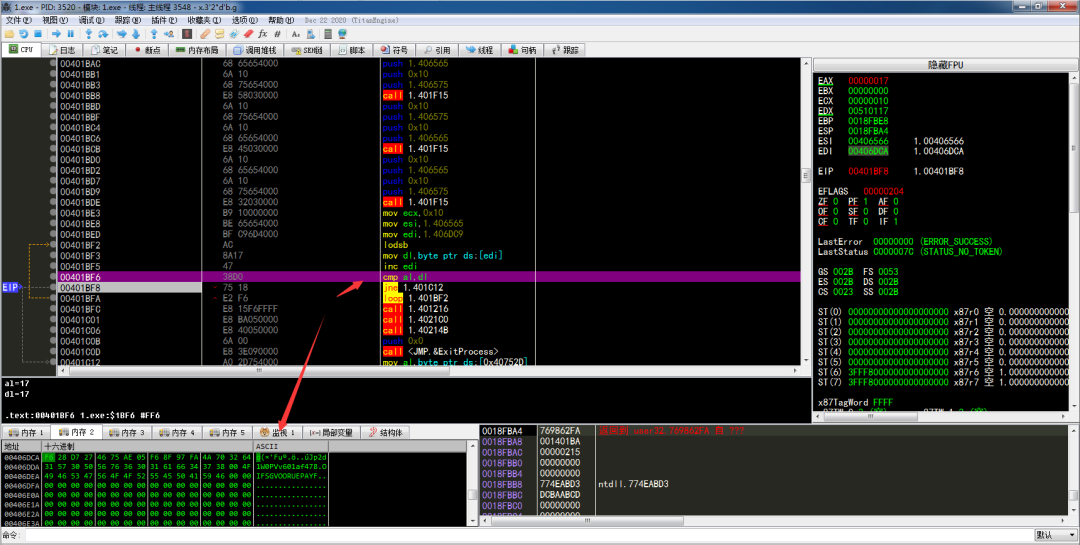

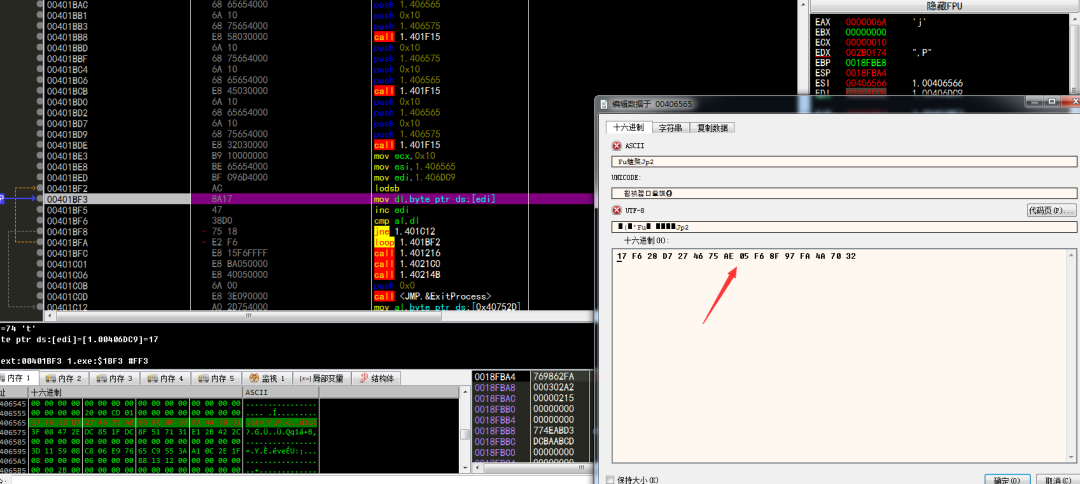

分析该勒索后发现,该程序所使用的密钥值为:17 F6 28 D7 27 46 75 AE 05 F6 8F 97 FA 4A 70 32,所以该密钥进行解密即可成功复原被加密文件。

解密流程

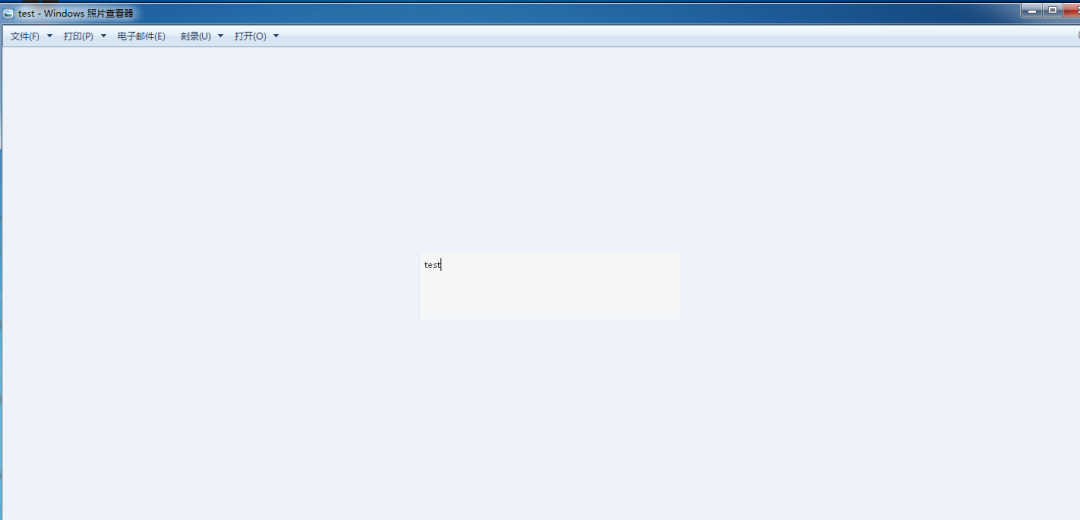

为了验证正确性,我们使用一个已经被该勒索软件加密后的图片文件test.jpg进行解密测试。

通过上文的详细分析我们可以知道:因为校验的位置在汇编代码mov esi,0x00406565下面的cmp al,dl汇编代码位置,所以我们通过动态调试的方式将校验的数据覆盖在0x406565指向的内存位置处,通过修改内存即可绕过验证完成解密:

成功解密后可以正常打开该图片文件:

总结

该勒索极有可能通过论坛、下载站,外挂、KMS激活工具等进行传播。经过实机测试,样本本身无横向移动等恶意行为。并且可以实现解密。

同时基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、天擎、天眼高级威胁检测系统、奇安信NGSOC等,都已经支持对该家族的精确检测。

安全建议

奇安信威胁情报中心建议广大政企单位从以下角度提升自身的勒索病毒防范能力:

1. 及时修复系统漏洞,做好日常安全运维。

2. 采用高强度密码,杜绝弱口令,增加勒索病毒入侵难度。

3. 定期备份重要资料,建议使用单独的文件服务器对备份文件进行隔离存储。

4. 加强安全配置提高安全基线,例如关闭不必要的文件共享,关闭3389、445、139、135等不用的高危端口等。

5. 提高员工安全意识,不要点击来源不明的邮件,不要从不明网站下载软件。

6. 选择技术能力强的杀毒软件,以便在勒索病毒攻击愈演愈烈的情况下免受伤害。

参考链接

[1].https://www.free-uninstall.org/how-to-remove-mbrcodes-ransomware-and-decrypt-mbrcodes-zip-files/?lang=zh