起底国家级APT组织:摩诃草(APT-Q-36)

国家级APT(Advanced Persistent Threat,高级持续性威胁)组织是有国家背景支持的顶尖黑客团伙,专注于针对特定目标进行长期的持续性网络攻击。

奇安信旗下的高级威胁研究团队红雨滴(RedDrip Team)每年会发布全球APT年报【1】、中报,对当年各大APT团伙的活动进行分析总结。

虎符智库特约奇安信集团旗下红雨滴团队,开设“ 起底国家级APT组织 ”栏目,逐个起底全球各 地区活跃的主要APT组织。 本次锁定是在南亚地区且较为活跃的另一APT组织: 摩诃草。

摩诃草

摩诃草是具有南亚背景的APT组织,持续活跃超过8年时间,最早攻击活动可以追溯到2009年11月。

摩诃草组织攻击目标非常广泛,除中国和巴基斯坦等主要目标,还包括以色列、孟加拉国、美国、英国、日本、韩国等国及中东和东南亚地区。奇安信内部跟踪编号为APT-Q-36。

背景

摩诃草,又名Hangover、Patchwork、白象等称号,是一个具有南亚背景的APT组织。摩诃草组织已经持续活跃了超过8年时间,其最早攻击活动可以追溯到2009年11月,从2015年开始变得更加活跃。

该组织主要针对Windows系统进行攻击,同时也会针对Android【2】、Mac OS【3】系统进行攻击。其攻击活动中使用了大量漏洞,其中至少包括一次 0day 漏洞利用攻击。

摩诃草APT组织攻击目标所涉及的国家和地区分布非常广泛,除了中国和巴基斯坦等主要目标,还包括以色列、孟加拉国、美国、英国、日本、韩国等国以及中东和东南亚地区。

该组织以鱼叉攻击为主,以少量水坑攻击为辅,针对目标国家的政府、军事、电力、工业、外交和经济进行网络间谍活动,窃取敏感信息。

攻击手段与工具

摩诃草APT组织具有使用0day漏洞和Nday漏洞的能力,其经常使用漏洞利用文档进行攻击。其攻击活动常以鱼叉邮件开始,偶尔也会利用水坑攻击,并结合社会工程学技巧,以热点问题为诱饵主题,将自身伪装为目标国家、目标领域的相关人员发起定向攻击。近年来,摩诃草组织还被发现利用VBA宏文档、伪装图标PE等技术进行攻击。

从过往摩诃草攻击活动中,我们总结出该组织的攻击手段具有以下特点:

- 熟悉目标国家的政治热点问题,用于制作鱼叉邮件;

- 会主动搜索和加入即时通讯工具的一些相关人员交流的社群(如QQ群),并主动投放一些钓鱼链接;

- 攻击工具和恶意代码以多种形式呈现,包括PowerShell脚本、JS脚本、C#开发的木马程序等等,也会利用一些公开的文档漏洞构造诱饵文档;

- 投放的攻击载荷投放多为以漏洞文档触发的脚本类,并用于收集文档信息和机器信息以供攻击者判断是否重要目标;

- 用于持久化的木马实现丰富的控制指令,更多以C#形态存在。

(一)攻击手段

1. 鱼叉攻击

摩诃草组织大多以目标国家的热点时事作为主题,用于制作鱼叉邮件的诱饵文档,迷惑性极强。通常情况下,鱼叉邮件内携带的诱饵文档为漏洞利用文档。攻击者也会在攻击邮件中嵌入钓鱼链接,并诱导受害者访问钓鱼链接,输入账号密码以供情报收集或横向攻击所用。该组织还在其电子邮件中使用了带有独特的、针对每个收件人的跟踪链接,以识别哪些收件人打开了邮件。

据不完全统计,摩诃草在历次攻击活动中使用过的漏洞如下:

- CVE-2017-0261;

- CVE-2017-11882;

- CVE-2017-8570;

- CVE-2015-1641;

- CVE-2014-4114;

- CVE-2013-3906(0day);

- CVE-2016-7255;

- CVE-2019-0808;

- CVE-2015-2545;

- CVE-2012-0158;

- CVE-2014-6352。

2. 水坑攻击

摩诃草组织会通过搭建与合法网站极其相似的仿冒网站,挂载诱饵文档或后门安装程序,诱使受害者下载执行。此外,摩诃草组织也会通过入侵合法网站的方式传播木马程序。

(二)使用工具及技术特征

摩诃草组织的网络武器库主要包括:AutoIt backdoor、BADNEWS 、NDiskMonitor、PowerSploit、QuasarRAT、Socksbot、TINYTYPHON、Unknown Logger,主要通过漏洞利用文档或水坑网站进行下发。

此外,安全厂商还披露了该组织Android和Mac OS平台的恶意软件。

通过分析摩诃草组织的攻击案例,可以总结出其技术特征:

- 使用 Base64 或自定义的加密逻辑对 C2 流量进行编码;

- 利用DLL侧加载技术(白加黑)执行BADNEWS;

- 使用现有的合法外部 Web 服务来托管其 base64 编码和加密的 C2 服务器位置;

- 使用 EPS 脚本传送有效负载;

- 使用 AES 加密收集的文件路径,然后使用 base64 对其进行编码。

著名攻击事件

(一)摩诃草首次曝光

2013年5月,国外安全厂商Norman披露了一次起源于印度的网络攻击活动,相关攻击活动最早可以追溯到2009年11月,Norman将其命名为Operation Hangover【4】,也就是后来的摩诃草组织。在第一次攻击行动中摩诃草就已经开始利用漏洞进行攻击,主要针对巴基斯坦、中国,以情报窃取为目的。随后又有其他安全厂商持续追踪并披露该组织的最新活动,但该组织并未由于相关攻击行动曝光而停止对相关目标的攻击,相反从2015年开始更加活跃。除了针对windows操作系统的攻击,在2012年也出现了针对Mac OS操作系统的攻击。

2013年10月,摩诃草组织开始了一次具有代表性的攻击活动,主要针对巴基斯坦情报机构或军事相关目标。本次攻击行动的代表性体现在摩诃草采利用了0day漏洞(CVE-2013-3906)进行攻击,该漏洞是针对微软Office产品,随后微软发布的漏洞预警指出该漏洞主要和TIFF图像解析有关【5】【6】。

(二)针对中国政府、军事部门的攻击活动

2017年5月,国内某安全厂商通过一份包含漏洞的Word文档发现了"白象"团伙针对中国政府、军事相关部门的攻击活动【7】,挖掘出其注册的大量可疑域名和木马样本。有趣的是,就在印度军队于8月28日自洞朗撤军,中印双方结束了两个多月的对峙后,该团伙的钓鱼网站于8月29日再次上线,并以"中印边境"为题诱导访问者下载恶意程序植入后门,继续对中国目标发起攻击。

具体内容包括:

- 钓鱼网站于2017年8月29日上线,以"中印边境"为话题构造了仿冒优酷的钓鱼页面,诱导访问者下载后门程序。

- 木马使用C++编写,执行后会再调用一段加密后的.Net代码,并伪装成360安全防护软件,具备较强的隐蔽性和对抗性。

- 木马启动后能够接受远程控制服务器任意指令,完全控制受害主机。

(三)利用CVE-2017-8570以社会政治生活为主题针对国内的攻击活动

2018年春节前后,奇安信威胁情报中心与安全监测与响应中心协助用户处理了多起非常有针对性的鱼叉邮件攻击事件,发现了客户邮件系统中大量被投递的鱼叉邮件,被攻击的单位为某些重要敏感的政府机构。经过溯源分析与关联,幕后团伙正是摩诃草组织(APT-Q-36)。

2018年3月,国内某安全厂商捕获“白象”APT组织(摩诃草)使用的多个诱饵文档【8】,分别存放在该组织注册的仿冒网站上,文档内容涉及“2018最新部队工资调整政策” (3月6日出现)、 “民政部公布一批非法社会组织” (3月14日生成)、“中华人民共和国监察法(草案)”(3月15日生成)、以及日本防卫研究所发布的2018年版《中国安全战略报告》(3月13日出现)等某特定期间的热点话题,具备较强的迷惑性和针对性。这批诱饵文档均利用了微软Office漏洞CVE-2017-8570,未及时安装补丁的用户一旦打开文档就会触发漏洞并运行恶意脚本,恶意脚本会继续下载执行远控木马并筛选特定目标继续下发执行特定的木马模块。

整个样本执行流程如下:

图1 CVE-2017-8570样本执行流程【9】

(四)伪装合法产品图标的攻击事件

2019年11月上旬,摩诃草组织通过伪装成安全杀软程序对国内目标单位发起了定向攻击活动【10】。投递攻击诱饵为压缩包,解压后附带杀软介绍的说明文档,解压后的安全杀软组件为窃密木马程序。

该组织使用同样的攻击手段,伪装成中共党校通知,对国内目标单位发起了定向攻击活动。诱饵名称包括:新时代党校(行政学院)工作的基本遵循——中央党校(国家行政学院)负责人就颁布《中国共产党党校(行政学院)工作条例》答记者问;中共中央印发《中国共产党党校(行政学院)工作条例》2019年中共中央政治局会议审议批准。

摩诃草组织还对中国党政机关发起了移动端的定向攻击活动。攻击诱饵为一款安卓平台APK安装包,其伪装成中国教育部开发的翻译APP。该APK程序具备手机用户手机信息监控、远程命令执行、回传敏感信息等恶意功能,是一款典型的窃密型手机木马。C&C地址moe-gov.net同样伪装成我国教育部网站(www.moe.gov.cn)。

有趣的是,该APK程序的翻译功能代码来自于一款为名TranslateApp的开源翻译软件,其作者“apaar97”恰好是一名来自印度的开发者。

(五)以“新冠疫情”为主题的攻击活动

摩诃草是第一个被披露利用疫情进行攻击的APT组织。在疫情爆发初期,摩诃草组织便利用“武汉旅行信息收集申请表.xlsm”,“卫生部指令.docx”等诱饵对我国进行攻击活动【11】。2020年6月,摩诃草又利用“疫情防范指南”为诱饵针对巴基斯坦发起攻击【12】。

此类样本将通过宏等方式从远程服务器下载后续木马执行,获取的木马均为该组织独有的CnC后门,该后门具有远程shell,上传文件,下载文件等功能。在对巴基斯坦的攻击活动中,同样采用恶意VBA宏展开后续攻击行为,最终通过内存加载Bozok远控木马实现对目标人员PC主机的远程控制,到达情报窃取的攻击目的。

(六)借助美女图片诱骗受害者执行恶意程序

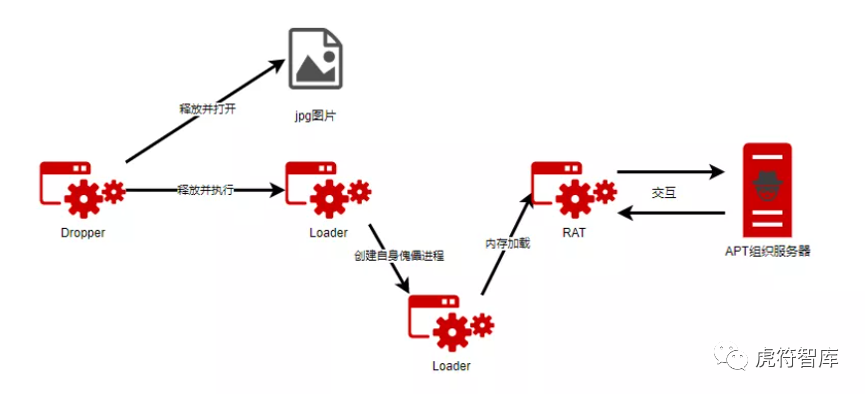

2021年8月,国内某安全厂商捕获到几例借助美女图片作为诱饵的恶意样本程序【13】,这些样本针对南亚地区周边国家目标,通过婚介主题来诱骗用户执行恶意程序,运行后释放对应图片文件并打开以达到伪装的效果,自身主体则释放loader程序,创建傀儡进程,傀儡进程通过内存加载的方式执行RAT,与服务器连接,接收指令数据,达到攻击者远程控制用户设备的效果。攻击流程如下:

图2 美色诱惑样本执行流程【13】

比较有趣的是,本次恶意程序在对杀毒程序检测时,当进程内存在以下两种进程(“K7SysMon.exe“和”k7tsecurity.exe“)时,会绕过提权步骤。且在实行持久化流程中,若存在这两个进程,程序则不会拷贝自身到指定路径,直接使用当前路径作为”%stratup%”目录下的快捷方式路径。

这两种进程指向印度防病毒软件企业“K7 Total Security”,因此推测攻击者凭借该方式来筛选攻击者范围。

总结

长久以来,摩诃草APT组织都使用鱼叉钓鱼作为攻击入口,并保持着多种漏洞利用的攻击能力。但这并不意味着该组织的攻击技术一直不变。

摩诃草自曝光以来一直处于活跃状态,并不断升级改进攻击技术,例如,开始使用MACROVBA宏文档、伪装图标PE等技术,以达到更好的免杀效果。

从摩诃草组织的历次攻击活动的目标、时间节点、诱饵主题等来看,摩诃草组织的攻击活动具有较强的政治动机,其背后的力量支持也不言而喻。

注解

- https://ti.qianxin.com/uploads/2021/02/08/dd941ecf98c7cb9bf0111a8416131aa1.pdf

- https://x.threatbook.cn/nodev4/vb4/article?threatInfoID=2519

- https://www.darkreading.com/attacks-breaches/-hangover-persists-more-mac-malware-found

- https://kung_foo.keybase.pub/papers_and_presentations/Unveiling_an_Indian_Cyberattack_Infrastructure.pdf

- https://www.crowdstrike.com/blog/viceroy-tiger-delivers-new-zero-day-exploit/

- https://cybersecurity.att.com/blogs/labs-research/microsoft-office-zeroday-used-to-attack-pakistani-targets

- https://mp.weixin.qq.com/s/MLd9LOThJ1RT9esRhPbuBA

- https://mp.weixin.qq.com/s/Bh21z-aUu9uqk3bOjdULoQ

- https://ti.qianxin.com/blog/articles/analysis-of-apt-c-09-target-china/

- https://x.threatbook.cn/nodev4/vb4/article?threatInfoID=2519

- https://mp.weixin.qq.com/s/WBLH564cGAhSB1HOtod4qA

- https://mp.weixin.qq.com/s/jCr40JGjOJ6RuTiuiAcxUw

- https://mp.weixin.qq.com/s/_LHJYgf6l9uFYMN23fUQAA