Android 银行木马 BrazKing 带着显着的规避改进回来了

IBM 的研究人员发现了一个新版本的 BrazKing Android 银行木马,它可以实时从命令和控制 (C2) 服务器中提取虚假的覆盖屏幕。

在之前的版本中,BrazKing 滥用无障碍服务来检测用户正在打开哪个应用程序,并从硬编码的 URL 中拉出相关的覆盖屏幕并将其呈现在合法应用程序的顶部。

“现在,它会自动调用攻击者的服务器,即时请求这些匹配项。检测正在打开哪个应用程序,现在在服务器端完成,恶意软件会定期向 C2 发送屏幕内容。然后从 C2 服务器激活凭据抓取,而不是通过恶意软件的自动命令。” 陈述了 IBM 发布的分析。

实施这种方法,攻击者可以根据多种因素改变其行为,例如受害者的 IP(巴西/其他)和对虚拟化环境(如模拟器)的检测。

与 Android 设备上的经典覆盖恶意软件利用权限“android.permission.SYSTEM_ALERT_WINDOW”显示覆盖不同,最新版本的 BrazKing 没有使用它更难以捉摸。

BrazKing 通过将假屏幕的 URL 从 C2 加载到窗口中的 webview 来显示其覆盖屏幕。 当从无障碍服务中添加 webview 时,木马使用TYPE_ACCESSIBILITY_OVERLAY作为窗口类型。

在向用户显示覆盖屏幕的同时,BrazKing 可以在后台拦截视图,点击按钮甚至在 Android 文本视图中输入文本。

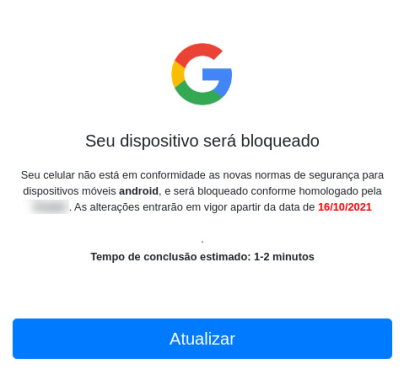

恶意应用程序不是通过官方商店分发的,最初的感染媒介是一条包含 URL 的网络钓鱼消息,该消息指向一个声称该设备因安全问题而被阻止的网站。登陆页面指示访问者通过点击它包含的按钮来“更新”操作系统。研究人员注意到,攻击者在登陆页面上使用 HTTPS 以避免引起怀疑。

点击按钮后,用户通过浏览器启动 BrazKing 的下载,但他/她必须批准从“未知来源”下载应用程序。该恶意软件试图以 Google 要求为幌子欺骗用户授予权限。

恶意软件请求访问“无障碍服务”以捕获屏幕截图和击键,而无需请求任何会揭示其恶意活动的额外权限。

滥用无障碍服务的活动越少:

- 以编程方式剖析屏幕,而不是以图片格式截取屏幕截图。这可以通过编程方式完成,但需要在需要用户明确批准的非 root 设备上完成。

- 通过阅读屏幕上的视图来实现键盘记录功能。

- RAT 功能——BrazKing 可以通过点击按钮或键入文本来操纵目标银行应用程序。

- 通过阅读屏幕上显示的短信,在没有“android.permission.READ_SMS”许可的情况下阅读短信。

- 通过阅读“联系人”屏幕上的联系人,在没有“android.permission.READ_CONTACTS”权限的情况下阅读联系人列表。

从 Android 11 开始,Google 已将已安装的应用列表归类为敏感信息,因此任何试图获取它的恶意软件都会被 Play Protect 标记为恶意。

对于所有需要确定受感染设备上安装了哪些银行应用程序以提供匹配登录屏幕的银行覆盖木马来说,这是一个新问题。

研究人员指出,Android 版本 11 (SKD 30) 谷歌银行恶意软件无法请求已安装应用程序的列表,为了访问这些信息,他们必须在清单中声明 android.permission.QUERY_ALL_PACKAGES 或“查询”元素。

BrazKing 通过依赖屏幕剖析功能来查看用户可能正在查看的应用程序,从而避免询问这些权限。

IBM 研究人员注意到 BrazKing 使用字符串混淆来保护其内部资源。它使用硬编码密钥应用 XOR,并使用 Base64 对资源进行编码。无论如何,使用常量密钥使恶意软件研究人员很容易逆转恶意代码。

恶意软件通过点击“返回”或“主页”按钮阻止用户卸载恶意应用程序,如果用户尝试打开防病毒应用程序,希望扫描并删除安全工具中的恶意软件,它也会这样做。

IBM 发布的报告包含有关威胁的其他信息,包括妥协指标 (IoC)。