勒索攻击组织运营发展的七大趋势

勒索软件攻击仍然是许多网络犯罪分子的首选,稳妥地勒索或大或小的受害者,追求一个安全、容易和可靠的收益来源。但勒索软件本身仍在以多种方式发展演化。例如,新玩家不断出现,而大牌偶尔会退出江湖。一些犯罪团伙采用复杂的勒索软件即服务的方式,吸引并利用网络渗透、谈判、恶意软件开发等方面的专家。然而,也有许多勒索团伙缺乏必要的预算和人员来有效地实现更大的目标,所以它们只能在外围运作。尽管许多勒索组织都有自己的数据泄露网站,但即便是这些网站也面临运营上的挑战。在网络安全公司和国际反勒索联盟的共同努力下,外交、经济、金融、法律等手段多管齐下,勒索软件攻击组织的生存空间正在逐步被压缩。在此背景下,勒索组织生态系统演化正呈现一些新的变化。

随着勒索软件攻击的继续,勒索组织整体运营生态系统呈现出如下持续进化的趋势。

1. 勒索组织的兴衰就在一瞬间

网络安全公司继续追踪勒索软件攻击者领域的稳定变化,包括新面孔或至少是新名字的涌入。

第三季度,出现了Avaddon, Noname,相对较新的Prometheus和REvil,又名Sodinokibi。但是REvil在9月份又回来了,然后在上个月又消失了,可能是因为受到执法部门的打击。

思科塔洛斯(Cisco Talos)安全研究员大卫·利本伯格和凯特琳·修伊在博客中写道,第三季度还出现了新玩家,或至少是新名字,包括CryptBD、Grief、Hive、Karma、Thanos和Vice Society。

2. 勒索品牌重塑很常见

然而,其中一些所谓的新业务,可能只是重新命名的现有组织。以第三季度为例,Digital Shadows公司的网络威胁情报分析师伊万·瑞吉(Ivan Righi)在一份关于第三季度趋势的分析报告中表示,“SynAck勒索软件组织将自己更名为‘El_Cometa’,该组织旗下拥有一个名为‘File Leaks’的数据泄露网站。”

“DoppelPaymer勒索软件被发现可能被重新命名为‘Grief’勒索软件组织,而Karma勒索软件组织被认为是Nemty勒索软件组织的重新命名,”他补充道。

3.攻击在许多组织中蔓延

思科Talos研究人员表示,无论名称是什么,第三季度似乎有更多勒索攻击者实施了更多的攻击。他们说,特别是在 Cisco Talos参与调查的事件响应活动中,只有Vice Society和REvil出现在不止一次活动中,“突显了新兴勒索软件变体的更大程度的攻击广泛性”。

而Ryuk勒索,尽管之前很活跃,但Cisco Talos并没有观测到其在已有的攻击事件中出现。Cisco Talos的Liebenberg和Huey认为:“许多安全研究人员认为Conti勒索软件家族是Ryuk的继任者,这可能解释了观察到Ryuk参与勒索活动数量下降的原因。”

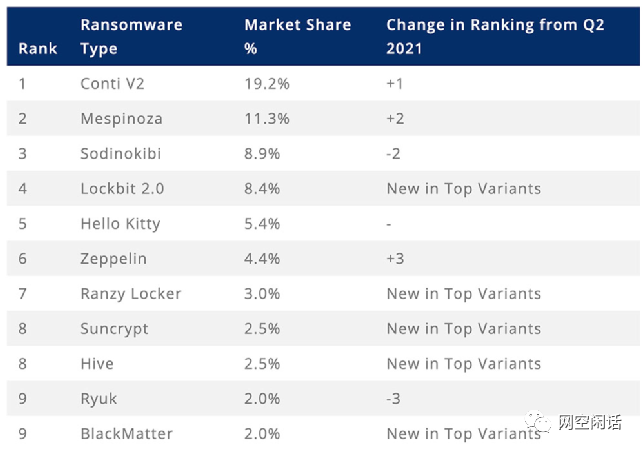

这些发现与其他公司的记录大体一致。例如,勒索软件事件响应公司 Coveware根据其在第三季度协助处理的数千个案例,记录了Conti攻击的急剧增加和 Ryuk攻击的减少。因为该公司帮助受害者处理并不总是公开的事件,所以它可能是对野外实际发生的事情的更准确评估之一。

4. 对勒索软件运营者而言赚大钱并不是那么容易

大量勒索软件组织似乎仍然活跃。例如,就在10月25日,以色列威胁情报公司Kela报告称,11个勒索组织在其数据泄露门户网站上列出了受害者名单,这个勒索组织的名单依次为Avos Locker、BlackByte、BlackMatter、Clop、Conti、Grief、LockBit、Marketo、Midas、Pysa和Xing。

有些勒索运营者赚了大钱。根据Coveware帮助调查的数千起案件,在第三季度,当一家企业、政府机构或任何其他组织选择支付赎金时,他们平均支付了14万美元。虽然这一平均值与第二季度相比保持稳定,但报告指出,在同一时间段内,支付中值增长了50%以上,这表明在拜登政府去年夏天宣布打击勒索软件之后,攻击者开始更多地关注中小型受害者。

但是McAfee的研究员Thibault Seret在一篇博客文章中指出,并不是每一个“勒索软件即服务”的运营者都看到了六位数的赎金支付,甚至更多。

“根据最近的头条新闻,您可能会认为所有勒索软件运营商每年都通过其邪恶活动赚取数百万美元,这是情有可原的,”他说。“然而,在有组织的网络犯罪团伙发起的每一次大规模攻击的阴影下,都可以发现许多较小规模的攻击参与者,他们无法访问最新的勒索软件样本,无法成为后DarkSide RaaS 的附属机构 ,只能以扩大其金融影响力以加快发展。”

5. 恶意软件泄露给较小的玩家

但是规模较小的勒索软件运营者可以在其他方面具有创新性。例如,Seret 详细介绍了6月份Babuk勒索软件构建器的泄漏是如何被一些人利用作为构建他们自己的更高级加密锁定恶意软件的构建块。

但在另一种情况下,他说,以前与 .NET 勒索软件Delta Plus相关的攻击者只是调整了Babuk赎金记录——插入他们(而不是 Babuk)控制的比特币钱包地址,让受害者支付赎金——然后用它来瞄准受害者。他指出,有了这个新的恶意软件,尽管只是稍微调整了一下,攻击组织开始要求赎金,赎金不是数百美元,而是数千美元。

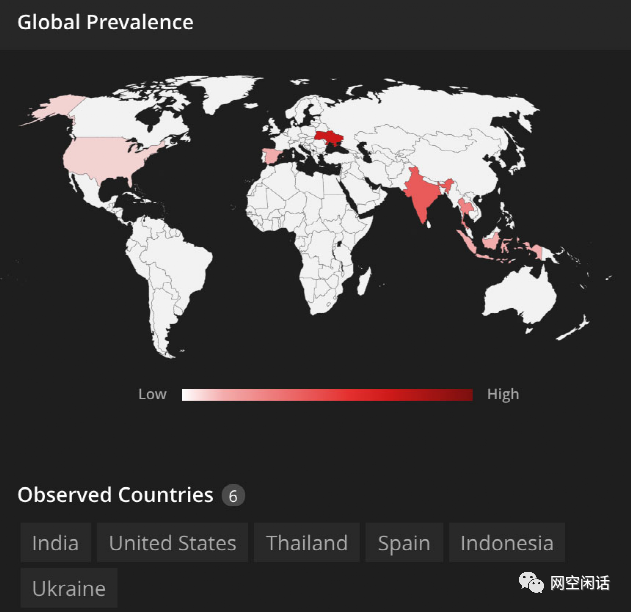

最近流行的Delta Plus攻击(来源:McAfee)

6. 泄露被盗数据面临不少挑战

虽然从受害者那里窃取数据并威胁泄露是勒索软件团伙普遍采用的策略,但这并不是万无一失的。但问题是,受害者当然仍然可能选择不付钱——如果攻击者没有窃取敏感数据,可能会更严重。此外,数字阴影(Digital Shadows)的Righi在一篇博客文章中表示,托管数据也充满了挑战。

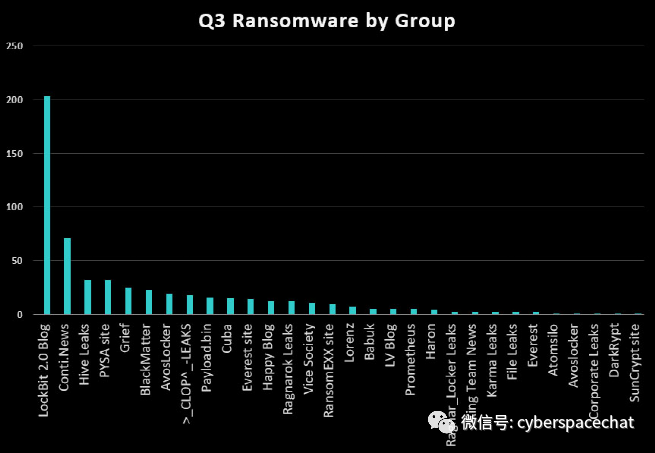

第三季度,勒索软件组织在其数据泄露网站上列出的受害者人数。

他表示:“许多勒索软件组织在管理数据泄露网站和在暗网托管数据供下载方面遇到了困难。”“这导致一些勒索软件组织使用公共文件共享网站,如Mega.nz或PrivatLab.com。由于这些服务托管在清晰的网络上,它们经常会被删除,大多数下载链接会在一两天内被删除。”

他指出,另一个挑战是暗网站,即只能通过匿名的Tor浏览器访问的网站,其设计优先考虑隐私而不是性能。因此,浏览暗网可能会很慢,试图下载泄露的数据可能会让人沮丧。

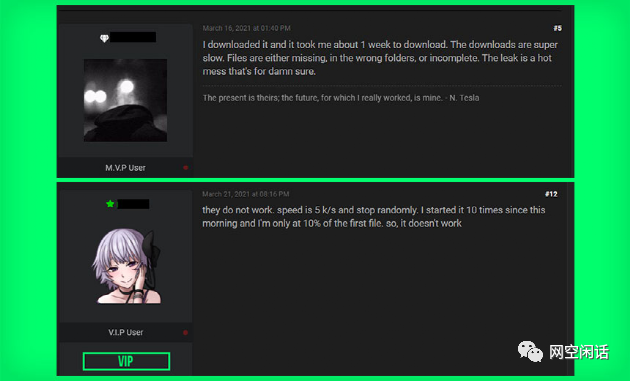

至少,XSS俄语网络犯罪论坛的许多用户在试图下载Clop勒索软件三月份泄露的数据时是这么说的,这些数据是从安全公司Qualys那里窃取的。

“下载速度如此之慢,以至于一些用户声称他们花了近一周的时间才下载到第一个数据集,而据报道,其他用户放弃了,”Righi说。

数据泄露网站和支付门户网站的托管也使它们成为执法机构的目标。REvil似乎发生了什么事,当管理员启动操作的Tor-based网站,却发现别人——也许前管理员,也许一位执法官员,也许——也都设置的副本文件,允许他们劫持REvil Tor的网站。

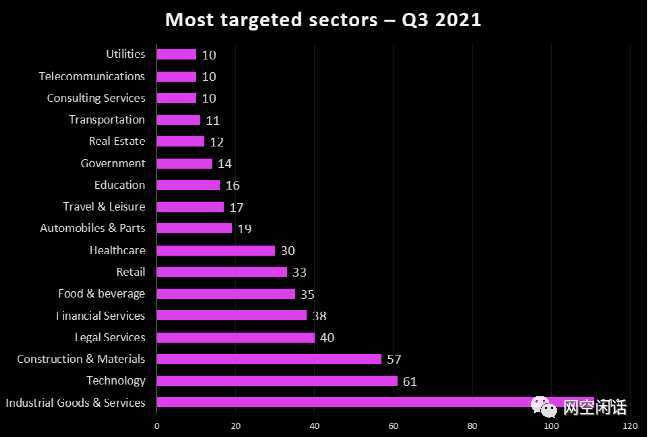

(Q3 2021勒索受者行业排行)

7. 运营者面临暴露的风险

一些勒索软件运营似乎特别赚钱,部分原因是一些受害者支付了价值数百万美元的加密货币赎金。

最近,德国周报《Die Zeit》报道称,德国警方认为他们已经确认了REvil的一名疑似领导人,他自称是比特币企业家,名叫“Nikolay k”。——这不是他的真名——部分原因是追踪了与GandCrab攻击有关的加密货币,GandCrab是REvil的前身。据报道,警方在跟踪了据信是2019年受害者之一斯图加特国家剧院支付给GandCrab的价值1.7万美元的加密货币后确定了他的身份,并发现它与 Nikolay K的一个电子邮件账户有关。

据《Die Zeit》报道,如果他是REvil的管理人员,这将有助于解释他的妻子在社交媒体上记录的奢华生活方式,包括游艇度假,手腕上戴着豪华Vanguard Encrypto手表,车道上停着一辆高端宝马。

但是,受勒索软件驱动的生活方式和保持匿名的尝试也可能对从业者造成损害。

例如,10月22日,Groove勒索软件的管理员(网名为Orange)在Groove的数据泄露网站上发布了一条消息,称整个行动是一场旨在挑战西方媒体的实验。他还用TetyaSluha和boriselcin来形容俄罗斯首任当选总统叶利钦。这则消息是由boriselcin在XSS网络犯罪论坛上发布的。

他的帖子“声称没有Groove团伙这样的东西,整个事件的背后是一个人,他与许多勒索软件附属程序合作,包括BlackMatter、LockBit等,”Kela的威胁研究主管维多利亚·基维列维奇(Victoria Kivilevich)告诉信息安全媒体集团。“作者声称,他被要求写一篇关于大众媒体操纵的文章,Groove网站就是为此而创建的。”

McAfee Enterprise高级威胁研究(Advanced Threat Research)首席工程师、网络调查主管约翰•福克(John Fokker)建议,对所有刑事指控都要抱有强烈的怀疑态度。“不管Groove是不是恶作剧,他们或他都与多个漏洞有关。所以这对受害者来说绝对不是一个骗局,”他说。

一些勒索软件头目倾向于通过在俄语网络犯罪论坛发帖发泄情绪,而不是简单地拿了钱然后悄悄退出,这也表明,他们承受着越来越大的压力,要保持行动的节奏,如果不能保持匿名的话。福克说:“我认为这种情绪确实在高涨,如果执法部门开始打击,我们可以预期更多的这种情绪爆发。

参考资源 :

1.https://www.govinfosecurity.com/7-trends-how-ransomware-operations-continue-to-evolve-a-17841

2.https://www.digitalshadows.com/blog-and-research/ransomware-q3-2021-roll-up/