NUCLEUS:13系列漏洞影响大量医疗保健设备和OT系统

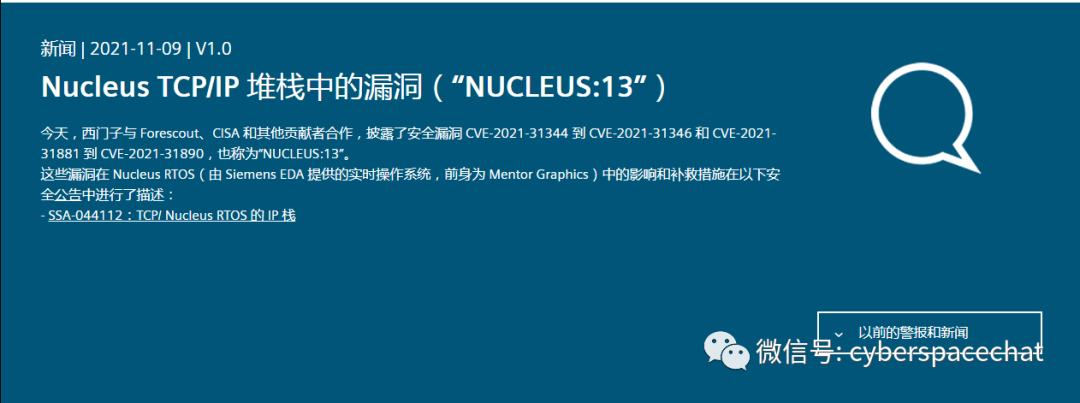

企业设备安全公司 Forescout近日警告称,可以利用Nucleus TCP/IP堆栈中发现的13个漏洞来远程执行代码、导致拒绝服务或获取敏感信息。NUCLEUS:13是研究人员在西门子拥有的 Nucleus TCP/IP 堆栈中发现的13个漏洞的名称。这批漏洞中许多已被指定为严重和高严重等级。Nucleus是为实时嵌入式应用而设计的一个抢先式多任务操作系统内核,其95%的代码是用ANSIC写成的,非常便于移植并能够支持大多数类型的处理器。Nucleus广泛用于依赖运营技术(OT)的医疗保健和其他组织。西门子在11月9日即周二例行补丁日已发布相应漏洞修复和缓解的安全公告。

这些问题统称为 NUCLEUS:13,可能会影响安全关键设备,例如麻醉机、患者监护仪和其他类型的医疗保健设备。其他类型的运营技术 (OT) 系统也受到影响。发现新漏洞后,Forescout Research Labs 和 Medigate 与西门子、CISA、CERT/CC 和其他机构合作,确认发现并通知供应商。

新发现漏洞中有3个是关键漏洞,CVSS 得分达到了9.9 和10。这是一种基于堆栈的缓冲区溢出,因为FTP服务器无法正确验证“USER”命令的长度。攻击者可以利用该漏洞导致拒绝服务 (DoS) 条件或实现远程代码执行。

FTP 服务器中的另外两个类似问题(与对“PWD/XPWD”和“MKD/XMKD”命令的长度的不正确验证有关)的严重性等级为高。

在剩余的漏洞中,有9个被认为是高严重性的,可被利用来泄露敏感信息或导致 DoS 条件。该批漏洞中的最后一个是 ICMP 中的一个中等严重性错误,可利用该错误将ICMP回显回复消息发送到任意网络系统。

Forescout解释说,其中一些漏洞在Nucleus TCP/IP堆栈的现有版本中得到了解决,但从未发布过CVE标识符。补丁可用于所有13个安全漏洞。

Nucleus NET由Accelerated Technology, Inc. (ATI)于1993年开发,它是 Nucleus 实时操作系统 (RTOS) 中的TCP/IP堆栈,现在归西门子所有。在其28年的生命周期中,Nucleus 已部署在多个垂直领域的设备中。Nucleus主要应用领域包括:网络、路由、桥接、Hubs、数据通讯、顶置盒、数字摄像机、ISDN、调制器、数字绘图仪、GSM、蜂窝电话、PDA、打印机、GPS、无线通讯、汽车、医疗仪器、RAID、适配卡、智能卡、安全保密、工业控制、扫描仪、煤气分析仪、游戏机、多媒体、手持产品、消费产品、局域网、广域网、导航设备、卫星通信、自动提款机、视频产品、条码机、过程控制等等。

Nucleus官方网站声称RTOS部署在超过30亿台设备上,但 Forescout 认为,其中大部分实际上是芯片组和基带处理器等组件。研究人员表示,他们只能找到数千个连接到互联网的潜在易受攻击的设备,而医疗保健部门似乎受到的影响最大。

Nucleus在国内外的典型用户见下图(源自参考资源4):

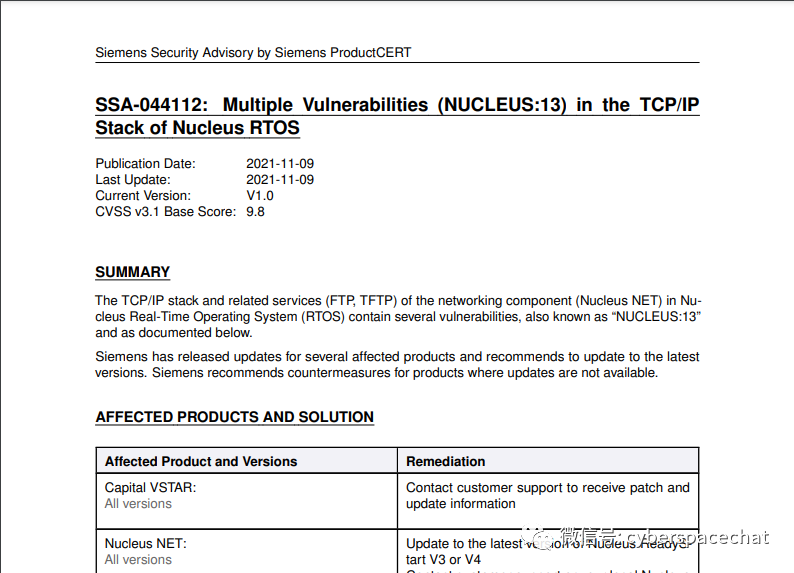

西门子9日发布了公告,描述了这些漏洞对其自身产品的影响。

Forescout Research Labs 和 Medigate利用了他们实验室中的一个远程代码执行漏洞,并展示了能够破坏医疗保健和其他关键流程的成功攻击的潜在影响。

NUCLEUS:13的一般推荐缓解措施包括通过网络分段和修补设备限制关键易受攻击设备的网络暴露。 建议组织在其环境中识别所有运行Nucleus 的设备并尽快应用可用的补丁或缓解措施,并确保实施适当的网络分段。此外还应监控网络流量以识别任何恶意数据包,并在不需要时禁用 FTP/TFTP,或使用基于交换机的 DHCP 控制机制 。

参考资源

1、https://www.securityweek.com/many-healthcare-ot-systems-exposed-attacks-nucleus13-vulnerabilities

2、https://www.securityweek.com/ics-patch-tuesday-siemens-and-schneider-electric-address-over-50-vulnerabilities-0

3、https://new.siemens.com/global/en/products/services/cert.html#SecurityPublications

4、https://www.21ic.com/article/642351.html

文章来源:网空闲话