惊!数十万台涉及65家无线设备被僵尸网络利用OEM厂家漏洞感染

基于Mirai的僵尸网络现在针对数十万台基于Realtek瑞昱的设备使用的软件SDK(OEM合作)中的一个关键漏洞,包括来自至少65家供应商的200种型号,包括华硕、贝尔金、D-Link、网件、中国移动通信、罗技、腾达、中兴通讯和合勤。

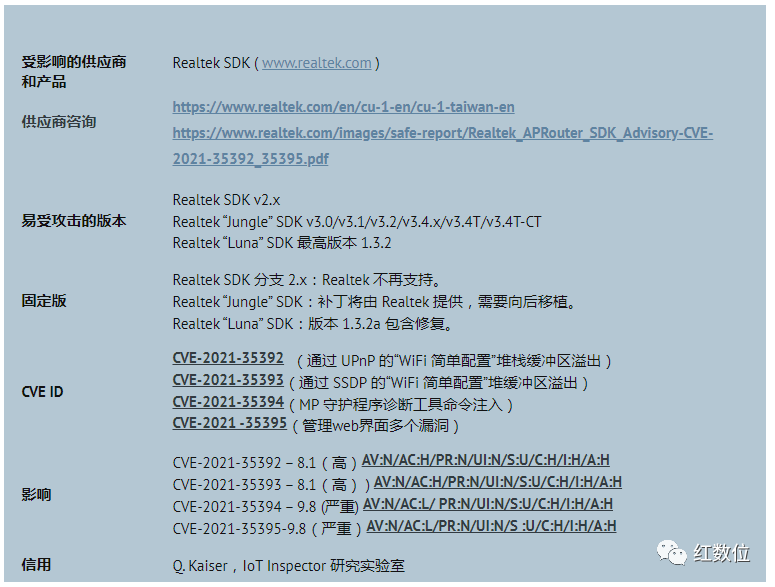

IoT Inspector安全研究人员发现的安全漏洞现在被跟踪为CVE-2021-35395,并被分配了9.8/10的严重等级。该漏洞会影响许多暴露在互联网上的无线设备,从家庭网关和旅行路由器到Wi-Fi中继器、IP摄像机和智能闪电网关或联网玩具。

公开披露仅两天后攻击就开始了

由于该漏洞影响管理Web界面,远程攻击者可以扫描并尝试破解它们,以便在未打补丁的设备上远程执行任意代码,从而使他们能够接管受影响的设备。

虽然Realtek瑞昱于8月13日发布了易受攻击的SDK的修补版本,比IoT Inspector安全研究人员发布他们的建议早了三天,但这给易受攻击的设备所有者提供了很少的时间来应用补丁。

正如网络安全公司SAM Seamless Network发现的那样,Mirai僵尸网络于8月18日开始搜索未针对CVE-2021-35395修补的设备,仅在IoT Inspector 分享该漏洞的详细信息两天后。

“截至8月18日,我们已经发现了在野外利用CVE-2021-35395的企图,”SAM在上周发布的一份报告中说。

SAM表示,该僵尸网络针对的使用有缺陷的Realtek SDK的最常见设备是 Netis E1+扩展器、Edimax N150和N300 Wi-Fi路由器以及Repotec RP-WR5444路由器,主要用于增强Wi-Fi接收。

僵尸网络更新以针对新设备

这个基于Mirai的僵尸网络背后的威胁行为者还在两周多前更新了他们的扫描仪,以利用一个关键的身份验证绕过漏洞(CVE-2021-20090),该漏洞影响了数百万使用Arcadyan智易科技固件的家庭路由器。

正如安全研究人员当时透露的那样,这个威胁行为者至少从2021年2月份开始就一直在瞄准网络和物联网设备。

“这一系列事件表明,黑客正在积极寻找命令注入漏洞,并利用它们快速传播广泛使用的恶意软件,”SAM 无缝网络首席产品架构师Omri Mallis说。

“这些类型的漏洞很容易被利用,并且可以在设备修补和安全供应商做出反应之前迅速集成到攻击者使用的现有黑客框架中。”

受影响设备的完整列表太长,你可以在下面找到。

(已知)受影响制造商名单

厂家

受影响型号

A-Link Europe Ltd

A-Link WNAP WNAP(b)

ARRIS Group, Inc

VAP4402_CALA

Airlive Corp.

WN-250R

WN-350R

Abocom System Inc.

Wireless Router ?

AIgital

Wifi Range Extenders

Amped Wireless

AP20000G

Askey

AP5100W

ASUSTek Computer Inc.

RT-Nxx models, WL330-NUL

Wireless WPS Router RT-N10E

Wireless WPS Router RT-N10LX

Wireless WPS Router RT-N12E

Wireless WPS Router RT-N12LX

BEST ONE TECHNOLOGY CO., LTD.

AP-BNC-800

Beeline

Smart Box v1

Belkin

F9K1015

AC1200DB Wireless Router F9K1113 v4

AC1200FE Wireless Router F9K1123

AC750 Wireless Router F9K1116

N300WRX

N600DB

Buffalo Inc.

WEX-1166DHP2

WEX-1166DHPS

WEX-300HPS

WEX-733DHPS

WMR-433

WSR-1166DHP3

WSR-1166DHP4

WSR-1166DHPL

WSR-1166DHPL2

Calix Inc.

804Mesh

China Mobile Communication Corp.

AN1202L

Compal Broadband Networks, INC.

CH66xx cable modems line.

D-Link

DIR-XXX models based on rlx-linux

DAP-XXX models based on rlx-linux

DIR-300

DIR-501

DIR-600L

DIR-605C

DIR-605L

DIR-615

DIR-618

DIR-618b

DIR-619

DIR-619L

DIR-809

DIR-813

DIR-815

DIR-820L

DIR-825

DIR-825AC

DIR-825ACG1

DIR-842

DAP-1155

DAP-1155 A1

DAP-1360 C1

DAP-1360 B1

DSL-2640U

DSL-2750U

DSL_2640U

VoIP Router DVG-2102S

VoIP Router DVG-5004S

VoIP Router DVG-N5402GF

VoIP Router DVG-N5402SP

VoIP Router DVG-N5412SP

Wireless VoIP Device DVG-N5402SP

DASAN Networks

H150N

Davolink Inc.

DVW2700 1

DVW2700L 1

Edge-core

VoIP Router ECG4510-05E-R01

Edimax

RE-7438

BR6478N

Wireless Router BR-6428nS

N150 Wireless Router BR6228GNS

N300 Wireless Router BR6428NS

BR-6228nS/nC

Edison

unknown

EnGenius Technologies, Inc.

11N Wireless Router

Wireless AP Router

ELECOM Co.,LTD.

WRC-1467GHBK

WRC-1900GHBK

WRC-300FEBK-A

WRC-733FEBK-A

Esson Technology Inc.

Wifi Module ESM8196 – https://fccid.io/RKOESM8196 (therefore any device using this wifi module)

EZ-NET Ubiquitous Corp.

NEXT-7004N

FIDA

PRN3005L D5

Hama

unknown

Hawking Technologies, Inc.

HAWNR3

MT-Link

MT-WR600N

I-O DATA DEVICE, INC.

WN-AC1167R

WN-G300GR

iCotera

i6800

IGD

1T1R

LG International

Axler Router LGI-R104N

Axler Router LGI-R104T

Axler Router LGI-X501

Axler Router LGI-X502

Axler Router LGI-X503

Axler Router LGI-X601

Axler Router LGI-X602

Axler Router RT-DSE

LINK-NET TECHNOLOGY CO., LTD.

LW-N664R2

LW-U31

LW-U700

Logitec

BR6428GNS

LAN-W300N3L

MMC Technology

MM01-005H

MM02-005H

MT-Link

MT-WR730N

MT-WR760N

MT-WR761N

MT-WR761N+

MT-WR860N

NetComm Wireless

NF15ACV

Netis

WF2411

WF2411I

WF2411R

WF2419

WF2419I

WF2419R

WF2681

Netgear

N300R

Nexxt Solutions

AEIEL304A1

AEIEL304U2

ARNEL304U1

Observa Telecom

RTA01

Occtel

VoIP Router ODC201AC

VoIP Router OGC200W

VoIP Router ONC200W

VoIP Router SP300-DS

VoIP Router SP5220SO

VoIP Router SP5220SP

Omega Technology

Wireless N Router O31 OWLR151U

Wireless N Router O70 OWLR307U

PATECH

Axler RT-TSE

Axler Router R104

Axler Router R3

Axler Router X503

Axler Router X603

LotteMart Router 104L

LotteMart Router 502L

LotteMart Router 503L

Router P104S

Router P501

PLANEX COMMUNICATIONS INC.

Planex Communications Corp.

MZK-MF300N

MZK-MR150

MZK-W300NH3

MZK-W300NR

MZK-WNHR

PLANET Technology

VIP-281SW

Realtek

RTL8196C EV-2009-02-06

RTL8xxx EV-2009-02-06

RTL8xxx EV-2010-09-20

RTL8186 EV-2006-07-27

RTL8671 EV-2006-07-27

RTL8671 EV-2010-09-20

RTL8xxx EV-2006-07-27

RTL8xxx EV-2009-02-06

RTL8xxx EV-2010-09-20

Revogi Systems

Sitecom Europe BV

Sitecom Wireless Gigabit Router WLR-4001

Sitecom Wireless Router 150N X1 150N

Sitecom Wireless Router 300N X2 300N

Sitecom Wireless Router 300N X3 300N

Skystation

CWR-GN150S

Sercomm Corp.

Telmex Infinitum

Shaghal Ltd.

ERACN300

Shenzhen Yichen (JCG) Technology Development Co., Ltd.

JYR-N490

Skyworth Digital Technology.

Mesh Router

Smartlink

unknown

TCL Communication

unknown

Technicolor

TD5137

Telewell

TW-EAV510

Tenda

AC6, AC10, W6, W9, i21

Totolink

A300R

TRENDnet, Inc.

TRENDnet Technology, Corp.

TEW-651BR

TEW-637AP

TEW-638APB

TEW-831DR

UPVEL

UR-315BN

ZTE

MF253V, MF910

Zyxel

P-330W

X150N

NBG-2105

NBG-416N AP Router

NBG-418N AP Router

WAP6804

Iot-inspector时间轴

- 2021.05.17 – 向 Realtek安全团队询问安全发送报告的方法。

- 2021.05.18 – Realtek安全团队提供他们的 PGP 密钥,我们发送加密的建议。

- 2021.05.25 – Realtek安全团队请求 Python PoC 脚本。

- 2021.05.25 – 我们为每个报告的漏洞提供脚本。

- 2021.06.10 – Realtek安全团队为我们提供了补丁代码,以及 96D_92D演示板的补丁固件。

- 2021.06.10 – 我们审查补丁并发送与仍可绕过的检查相关的评论。

- 2021.06.11 – Realtek安全团队为我们提供了“Jungle”和“Luna”SDK 受影响版本的确切列表。Realtek不再支持 2.x 分支,已11年历史。

- 2021.06.16 – 我们向MITRE请求CVE标识符。

- 2021.08.05 – 我们收到来自MITRE 的CVE标识符。

- 2021.08.13 – Realtek发布其公告。

- 2021.08.16 – 90天披露窗口结束,发布此帖子。