实战中的越权访问漏洞

NO.1前言

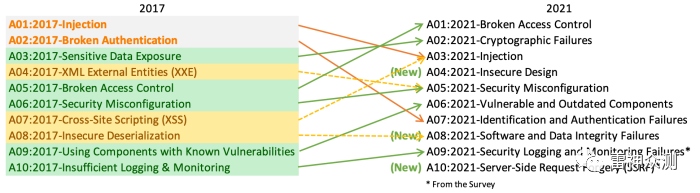

OWASP发表的 OWASP Top 10 2021

https://owasp.org/Top10/

想必是这个月安全圈较为火热的新闻话题。看到Broken Access Control 位居榜单首位,可以说这个结果是在情理之中意料之外。

无论是在我日常漏洞审核工作中还是在自身参加的众测项目中,因鉴权不当产生的漏洞问题越来越多。对于厂商来说,此类问题危害性极大,攻击者可以突破登录、身份验证等手段控制后台功能或越权到高权限身份,而对于白帽子来说,此类问题较容易挖掘,赏金极高。所以这篇文章我将站在白帽的角度去展开分享 - 实战中的越权访问漏洞。

NO.2 绕过访问控制检查

案例一

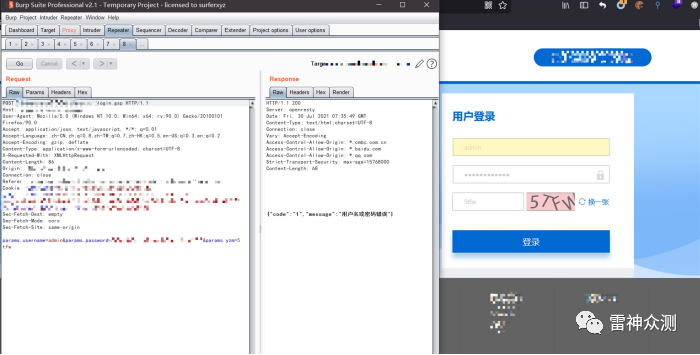

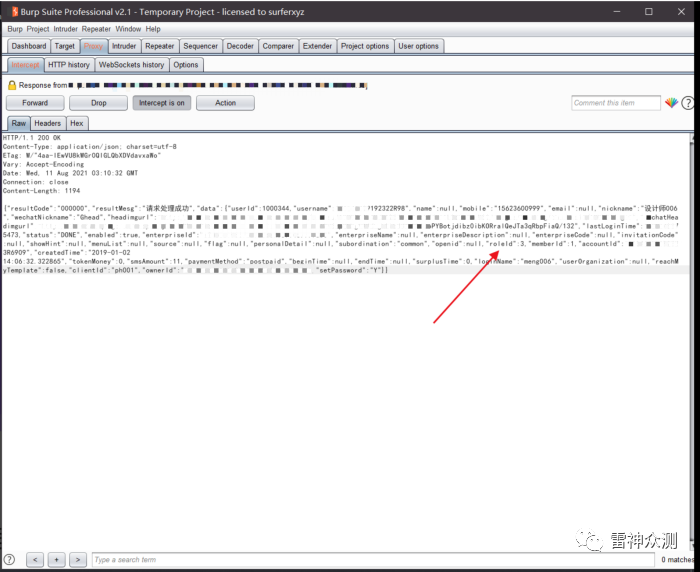

修改 response数据包状态码以达到绕过访问控制检查,当登录失败时,控制身份登录的状态码为 1

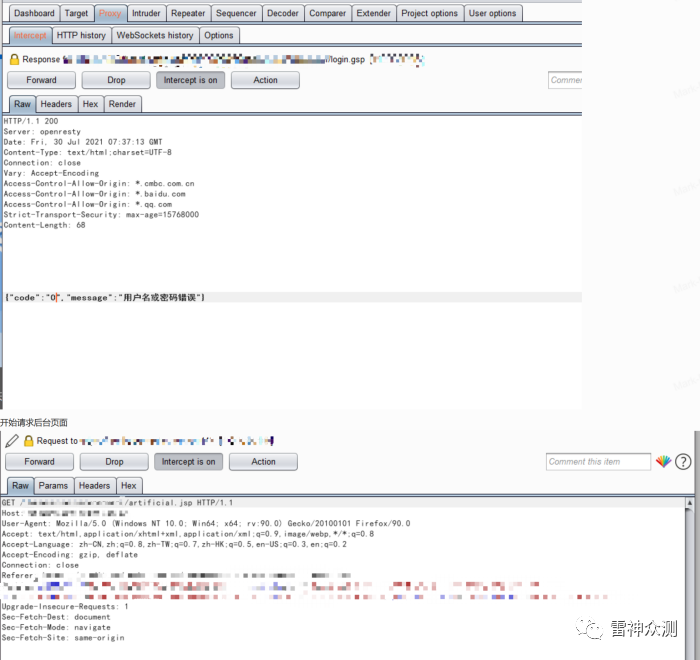

通过尝试后发现当状态码 "code":"0" 时,为登录成功的状态

总结:此类通过修改状态码进行伪造的,我将其分为三类:

1.后端未作验证,直接修改状态码即可绕过访问控制检查。

2. 后端做了验证,但是会显示后台页面,暴露后台功能接口,但是没有数据和权限去操作。

3. 后端做了校验,直接回跳到登录页面,重新登录。

像第二种情况,如果后台可以去访问到所以的功能点,可以去交一个低危或中危。

案例二

漏洞详情

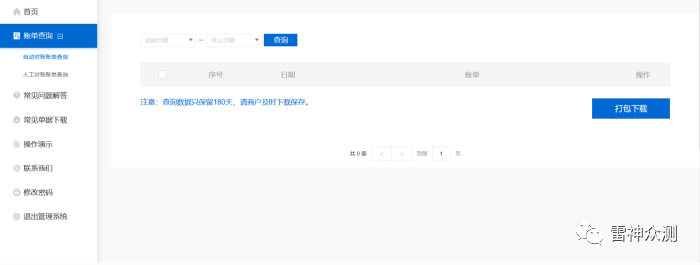

首先我们通过一个任意用户登录该系统

在登录时分析数据包,发现 roleld参数为身份控制参数

当 roleld参数值为 1 时为管理员身份

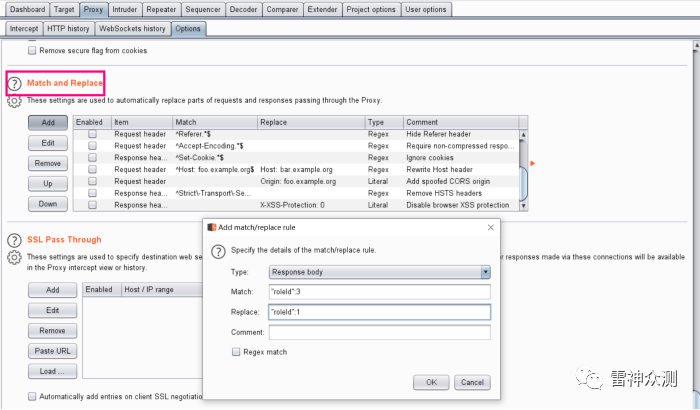

BurpSuite小Tips,如果每个页面都需要验证一次response状态码,我们可以在Burp里面进行配置,使其每个response数据包的 boy指定值自动替换

案例三

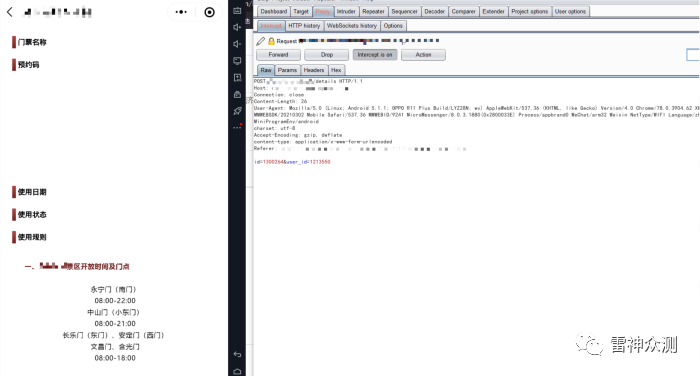

通过修改参数值以达到越权增删查改的横向越权漏洞

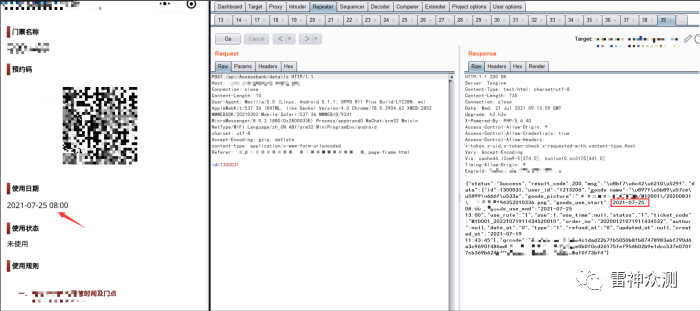

漏洞详情

通过查看预约二维码捕获数据包

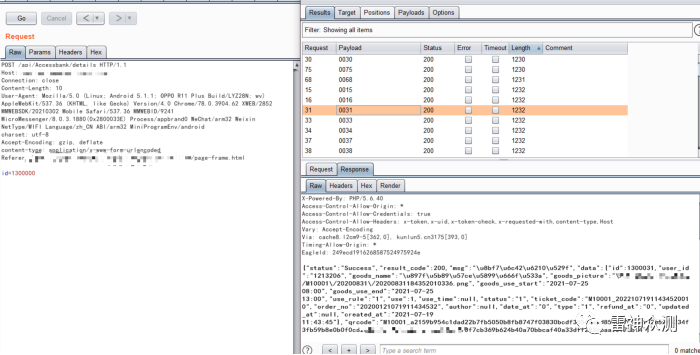

通过测试发现 id为控制门票二维码,user_id为身份验证。由于没有对身份和对应的门票验证码做身份校验,导致攻击者可以通过未授权的情况下直接访问二维码(将user_id参数删除,遍历id即可)

未使用的已付款二维码

总结:对所以控制身份页面的数据包要格外关注,尤其在请求数据包中由固定参数去请求资源的情况。

NO.3 未授权访问后台功能

由于未对后台功能鉴权所导致的未授权访问漏洞 这类漏洞是需要一条攻击链去支撑的,比如:

1.众测项目甲方给了测试用户

2. 通过口令爆破、弱口令登入后台

3. 通过源码审计或JS泄露的路径去测试后台功能

此类漏洞虽然需要前提支撑,但是回报颇大,一般都是成批出现

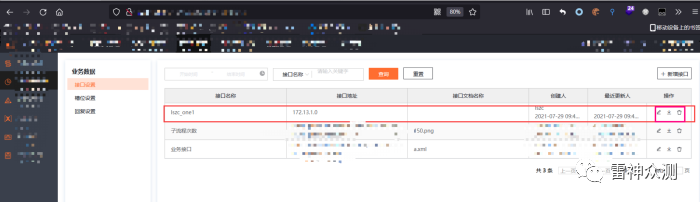

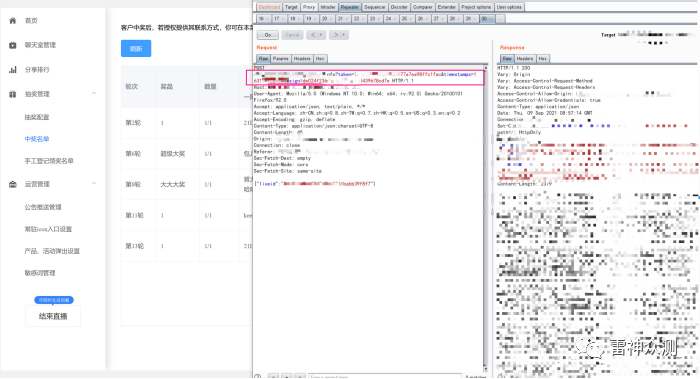

案例一

首先我们去拦截触发后台功能点的数据包,比如增删查改的数据包

通常是会带Cookie或token值去进行身份验证的,此类我们可以删除Cookie和token值去验证,删除后 是否还能触发功能

发现删除Cookie后依然可以触发后台功能

再查看该条数据已经不存在

当然,这个除了删除接口,增加、修改、查看接口都可以进行未授权访问

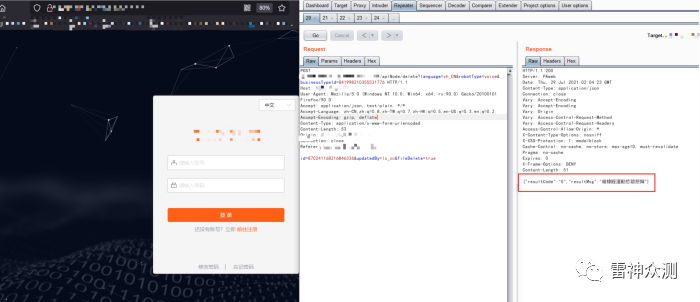

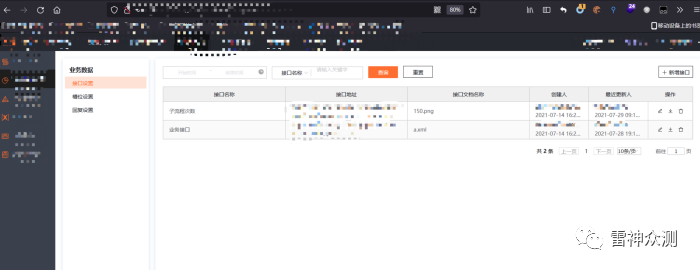

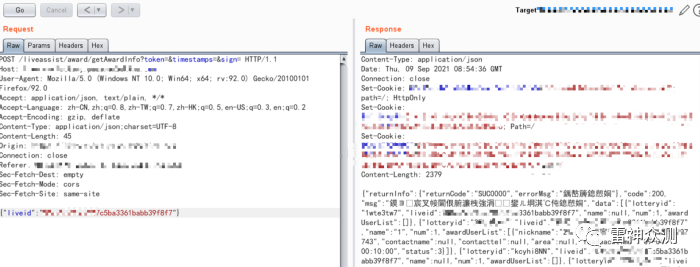

案例二

点击获取后台中奖名单接口

发现删除token依然可以访问到敏感数据

案例三

通过目录扫描、FUZZ、猜解等方式获取到后台路径达到未授权访问后台功能

1.目录扫描极力推荐 Dirmap

https://github.com/H4ckForJob/dirmap

(安装的时候一定要认真看 README.md的最后面已知缺陷那里,不然有些 PY库装不上)

2.FUZZ就是要看字典了,没什么好说的

3.猜解就要看运气了

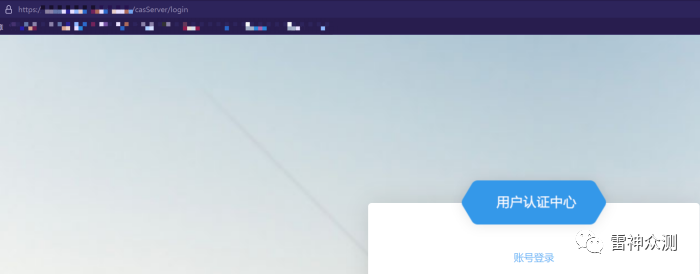

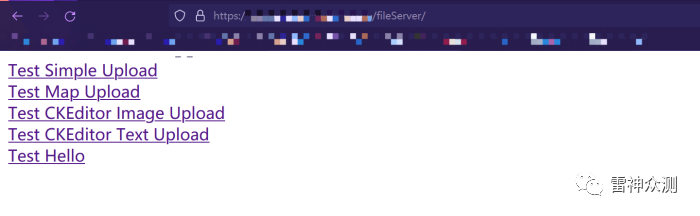

一级目录为 casServer,通过目录扫描无果

通过猜解的方式,将 casServer修改为 fileServer,发现存在目录遍历,泄露文件上传点等等

NO.4 API接口未对敏感

HTTP请求方式做鉴权

现在还是有很多站点通过 HTTP请求方式,如 PUT、DELETE去控制站点添加和删除的功能,但在启用这 种方式时,若对API接口未作鉴权处理,将引发严重危害

案例

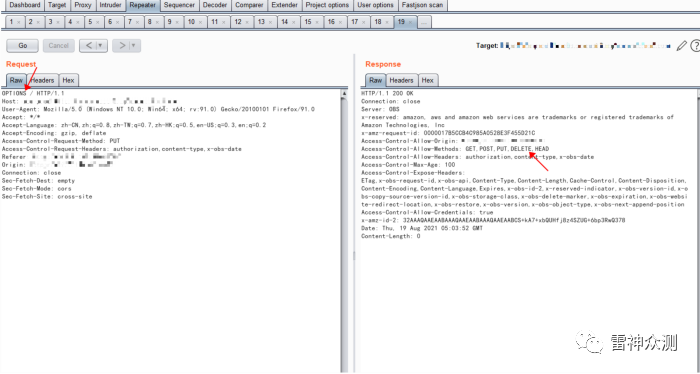

将HTTP请求方式修改为 OPTIONS查看允许的 HTTP请求方式,发现存在 DELETE方式

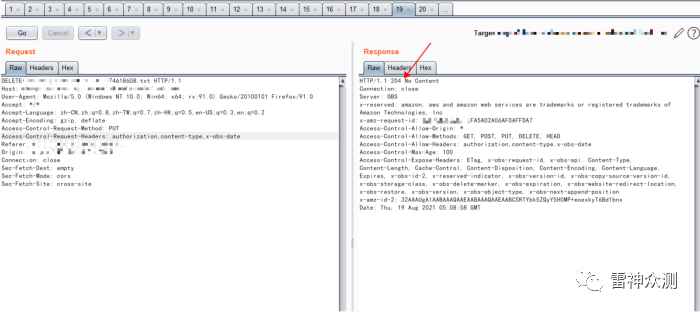

我们修改 HTTP请求方式为 DELETE,删除站点内现有的数据

首先访问 XX云,查看现有的文件

我们就选择这条文件进行删除

再次访问发现已经不存在,被删除掉了

NO.5 总结

在实战中挖掘越权漏洞,要尤为关注各个功能点对于身份鉴权的方式

1. 若有注册功能的系统,注册两个账号,更换为账号B的 Cookie或 Token去测试账号 A的功能

2. 要分析每个参数的功能意义,要多尝试去修改,比如 flase修改为 true或 success会发生什么

3. 对后台的每一个功能数据包去测试,删除 Cookie或 Token后是否仍能触发功能效果