LockBit 2.0重新浮出水面,全球各地超50个组织受害

勒索软件组织LockBit于6月以LockBit 2.0重新浮出水面,分析显示攻击的目标公司数量增加,并且加入了双重勒索功能。研究人员针对勒索软件LockBit 2.0发出警告,指出自该勒索软件推出不久,全球各地已有超过50个组织受害,受害者遍及多种产业。

勒索软件LockBit自2019年9月出现,开发者以订阅制度提供给买家使用,该勒索软件的其中一项特性是加密文件的速度,号称在业界名列前茅。与LockBit在2019年的攻击和功能相比,该版本包括通过滥用Active Directory(AD)组策略对跨Windows域的设备进行自动加密,促使其背后的组织声称它是当今市场上速度最快的勒索软件变种之一。该组织还包括一项广告活动,以在其攻击中从目标公司内部招募新的“附属机构”,似乎是为了消除其他威胁行为者团体的中间人,并通过提供有效凭据和对公司网络的访问来实现更快的攻击。而最近引起研究人员关注的原因,就是该勒索软件的开发者推出了LockBit 2.0大改版,根据ACSC提到的后继版本的新功能,是加入了名为StealBit的窃密功能。

最近半年,有多款新兴的勒索软件发动攻击,其中包括自今年6月推出2.0版的LockBit。而对于迄今遭到LockBit 2.0攻击的组织,涵盖的行业与国家可说是相当广泛,攻击者入侵的52个组织,包含会计、汽车、顾问、工程、财务、高科技、医疗、保险、执法单位、法律服务、制造业、非营利能源产业、零售业、物流业,以及公共事业领域等。

攻击者下手目标的国家,除了日前发出警告的澳大利亚之外,还包含阿根廷、奥地利、比利时、巴西、德国、意大利、马来西亚、墨西哥、罗马尼亚、瑞士、英国,以及美国。

一、LockBit 2.0分析

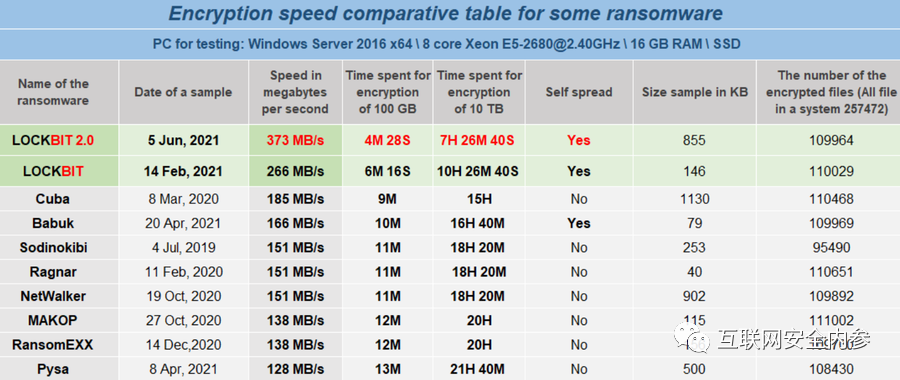

LockBit 2.0以拥有当今勒索软件威胁环境中最快、最有效的加密方法之一而自豪。分析表明,虽然它在加密中使用了多线程方法,但它也只对文件进行了部分加密,因为每个文件只加密了4 KB的数据。

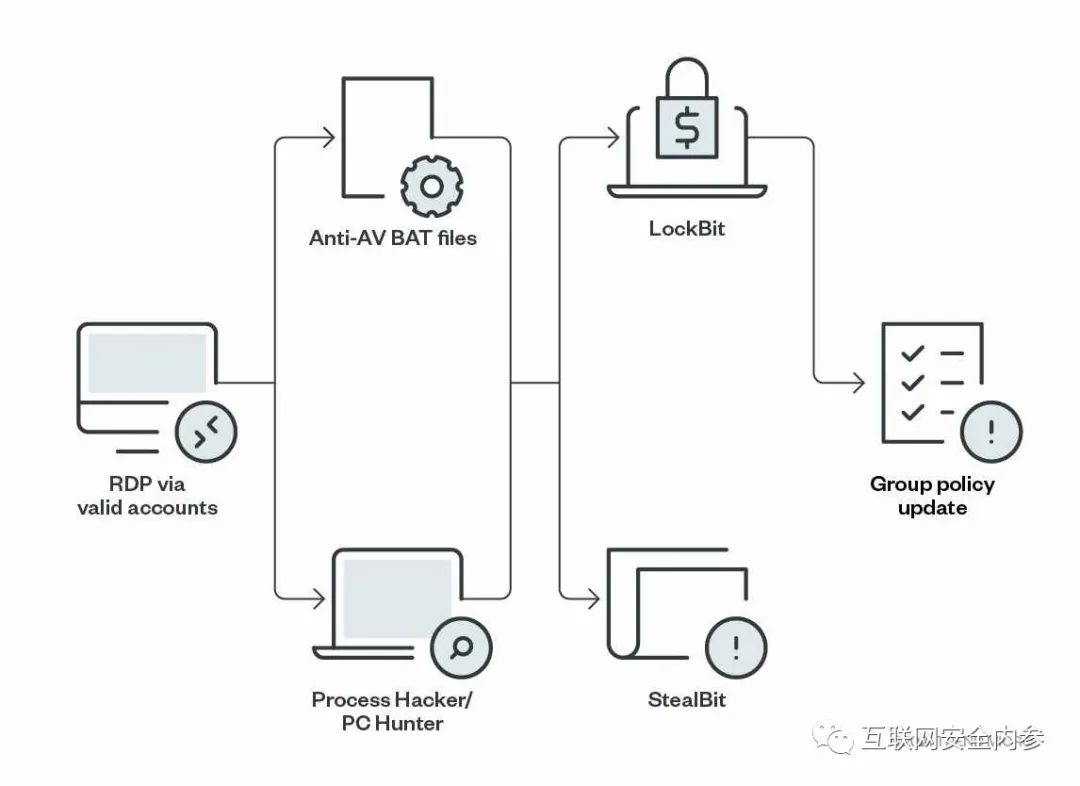

与其他勒索软件即服务(RaaS)操作一样,LockBit 2.0寻找附属机构对目标执行入侵和渗漏。它背后的组织还通过提供StealBit来帮助附属机构,这是一种可以自动泄露数据的工具。攻击者还可以使用有效的远程桌面协议(RDP)账户访问受害者的系统。

一旦进入系统,LockBit 2.0就会使用网络扫描器来识别网络结构并找到目标域控制器。它还使用多个批处理文件,可用于终止进程、服务和安全工具。还有用于在受感染机器上启用RDP连接的批处理文件。以下是确保LockBit顺利执行的工具和组件:

- delsvc.bat确保关键进程,例如MySQL和QuickBooks不可用。它还会停止Microsoft Exchange并禁用其他相关服务;

- AV.bat会卸载防病毒程序ESET;LogDelete.bat清除Windows事件日志;

- Defoff.bat会禁用实时监控等Windows Defender功能。

LockBit 2.0还滥用Process Hacker和PC Hunter等合法工具来终止受害系统中的进程和服务。一旦进入域控制器,勒索软件就会创建新的组策略并将它们发送到网络上的每个设备。这些策略禁用Windows Defender,并将勒索软件二进制文件分发和执行到每台Windows计算机。

图1 LockBit 2.0感染链

经营LockBit 2.0的黑客宣称,他们的勒索软件加密速度又再度进化,在搭载Xeon E5-2680中央处理器的测试主机上,每秒能加密373MB文档,加密100GB资料在4分半就能完成;相比较今年2月的旧版LockBit,加密速度为每秒266MB,可以说是快了不少,而LockBit 2.0的文件加密速度,更是第3名勒索软件Cuba(每秒185MB)的2倍。卖家为了吸引攻击者采用他们的勒索软件订阅服务,还专门制作了比较表。

图2 勒索软件加密速度对比

研究发现LockBIT_7D68A5BFD028A31F.exe是将.lockbit附加到每个加密文件的主要勒索软件模块。一旦LockBit 2.0完成对设备的加密,它就会将赎金记录Restore-My-Files.txt放入每个加密目录中。该说明强调,如果不支付赎金,文件不仅会被加密,而且还有被发布的风险。

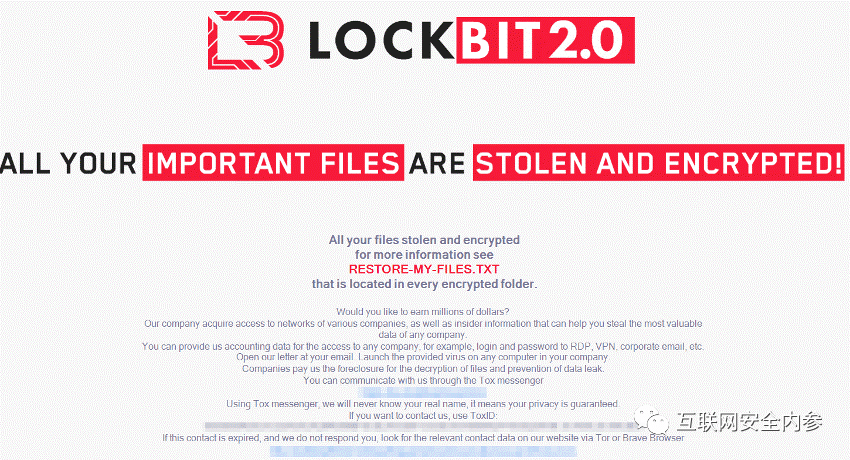

与许多勒索软件相同的是,LockBit 2.0在加密电脑文件之后,会更换桌面壁纸来显示勒索通知。但比较特别的一点是,这个桌面也包含了利诱使用者的信息,表明他们请求能入侵企业或组织的账号资料,像是远程桌面连接(RDP)、VPN、公司电子邮件信箱等,号称提供这类资料的使用者,将有机会赚得数百万美元,黑客还会留下名为Tox的即时通讯软件ID,让想要参与的人能跟他们取得联系。

图3 LockBit 2.0将勒索信件更换作为桌面壁纸

LockBit 2.0在加密文件之后,会将桌面更换为“重要文件已全被加密”的信息,其中包含有关受害者如何支付赎金以及组织内部人员如何成为勒索软件背后组织的“附属招募”的一部分的说明。该组织以公司员工为目标,承诺提供数百万美元以换取初始访问的有效账户凭据。

二、Ryuk和Egregor的影响

LockBit与Maze勒索软件联盟合作,LockBit此前被称为勒索软件ABCD,因为这是它在更新到当前扩展名之前附加到加密文件的扩展名。但在Maze关闭后,LockBit组织继续开发自己的泄密网站,这导致了LockBit在2019年9月的开发。之前的版本显示了现成勒索软件的特点,使用了加密文件、窃取数据和在未支付赎金时泄露被盗数据的双重勒索技术。两年后,LockBit 2.0显示出与Ryuk和Egregor的影响和相似之处,特别是在一些显著的行为方面:

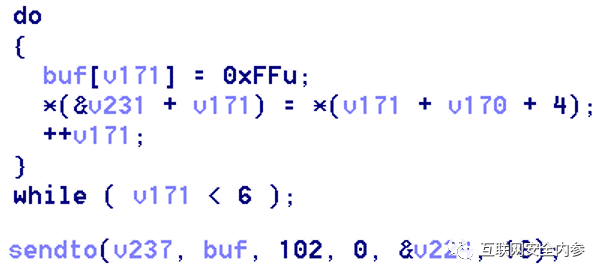

- 受Ryuk勒索软件启发的局域网唤醒功能,发送Magic Packet“0xFF 0xFF 0xFF”唤醒离线设备;

图4 向设备发送Magic Packet

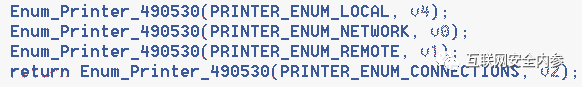

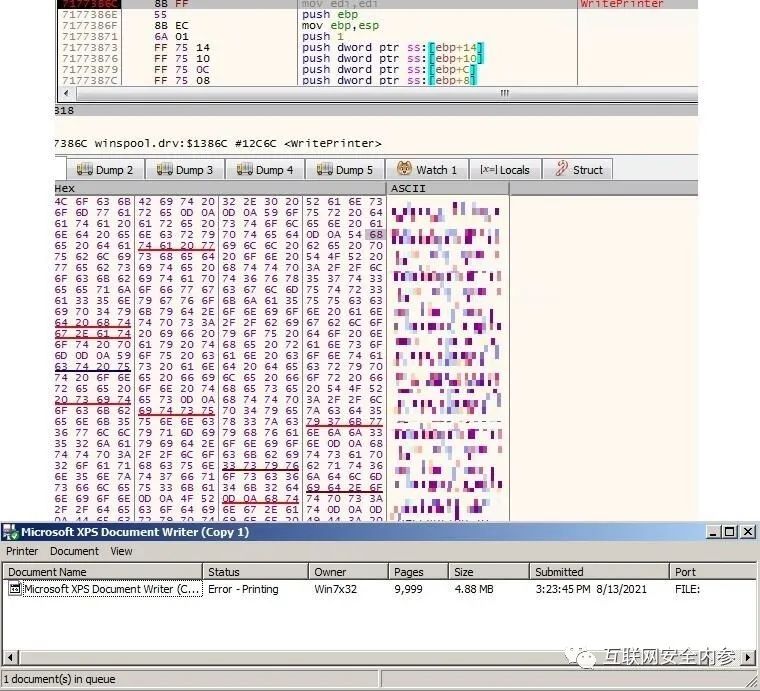

- 在受害者的网络打印机上打印勒索信件,类似于Egregor吸引受害者注意力的技术。它使用Winspool API在连接的打印机上列举和打印文档。

图5 列举打印机

图6 用于在打印机上打印勒索信息的WritePrinter API

LockBit 2.0背后的组织最近进行了一次高度公开的攻击,因此组织需要对这种勒索软件变体保持警惕。LockBit 2.0特别棘手,因为其加密速度很快。此外研究人员预测,这个组织将在很长一段时间内继续大做文章,特别是因为它目前正在招募附属公司和内部人士,使其更有能力感染许多公司和行业。

三、最佳实践

鉴于到LockBit 2.0的持久性、传播速度和入侵方法,可能会对受害者造成重大损害,无论是经济上还是声誉上。以下是美国互联网安全中心和国家标准与技术研究所制定的框架中的一些最佳实践,可以帮助组织预防和减轻涉及LockBit 2.0等勒索软件的攻击的影响:

- 审计和清查

清查所有组织资产和数据,识别访问特定系统的授权和未授权设备、软件和人员。审核和监控所有事件和事件日志,以识别异常模式和行为。

- 配置和监视

有意地管理硬件和软件配置,仅在绝对必要时授予特定人员管理权限和访问权限。监视网络端口、协议和服务的使用。在网络基础设施设备,如防火墙和路由器上实施安全配置,并设软件允许列表,以防止恶意应用程序被执行。

- 补丁和更新

定期进行漏洞评估,并定期为操作系统和应用程序打补丁或虚拟补丁。确保所有已安装的软件和应用程序已更新到最新版本。

- 保护和恢复

执行数据保护、备份和恢复措施。在所有可用的设备和平台中实现多因素身份验证。

- 安全和防御

通过沙箱分析,检查和阻断恶意邮件。将最新版本的安全解决方案应用于系统的所有层,包括电子邮件、端点、web和网络。发现攻击的早期迹象,如系统中存在可疑工具,就启用先进的检测技术,如人工智能和机器学习技术。

- 培训和测试

定期对所有人员进行安全技能评估和培训,并进行红队演习和渗透测试。

此外,组织还可以从包含系统多层的安全解决方案中获益,不仅可以检测恶意组件,还可以密切监控网络中的可疑行为。

参考资料:

【1】https://www.trendmicro.com/en_us/research/21/h/lockbit-resurfaces-with-version-2-0-ransomware-detections-in-chi.html

【2】https://threatpost.com/lockbit-ransomware-proliferates-globally/168746/

【3】https://thehackernews.com/2021/08/lockfile-ransomware-bypasses-protection.html

本文作者:北京天地和兴科技有限公司