域渗透之信息搜集技巧

VSole2021-09-18 06:36:47

一、主机信息搜集

查看系统信息

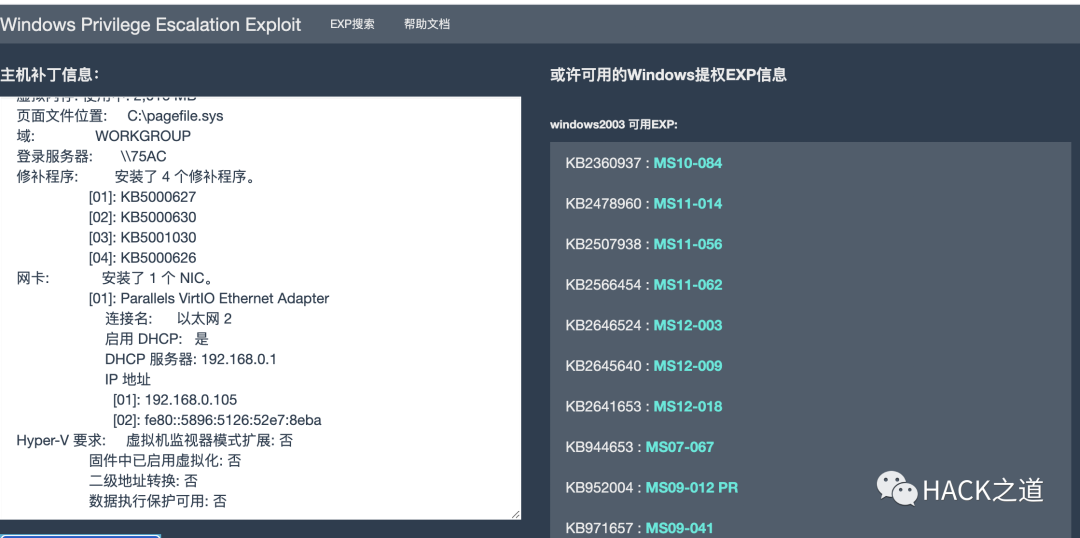

systeminfo

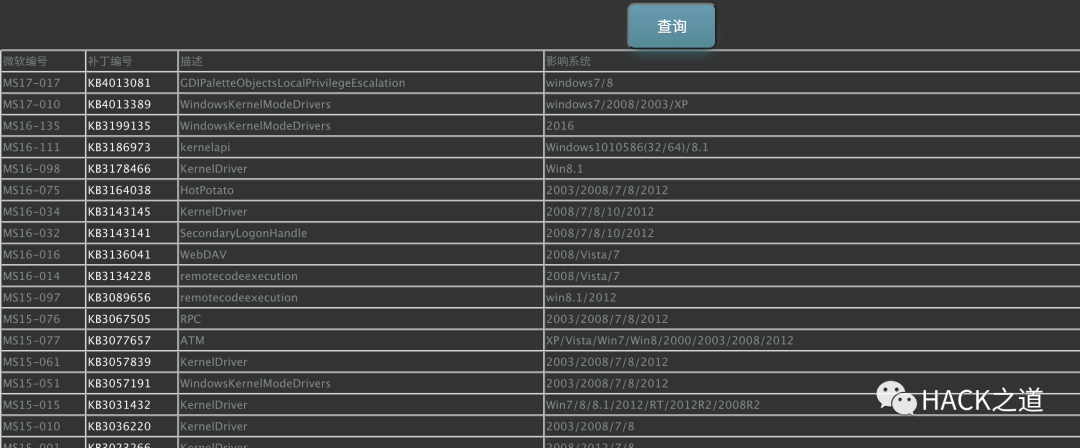

Windows 辅助提权

http://payloads.net/Windows_patch/

辅助提权https://i.hacking8.com/tiquan/

http://blog.neargle.com/win-powerup-exp-index/#

exp https://github.com/SecWiki/windows-kernel-exploits

端口开放

netstat -ano

查看进程

tasklist

查看本机管理员

net localhroup administrators

查看补丁信息

wmic qfe

查看操作系统类型

wmic os

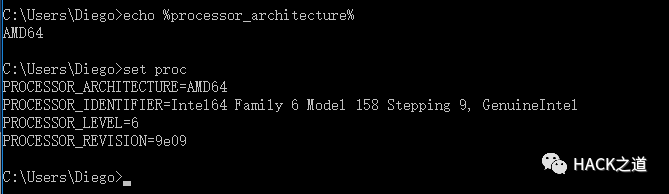

查询系统架构

echo %processor_architecture% set process

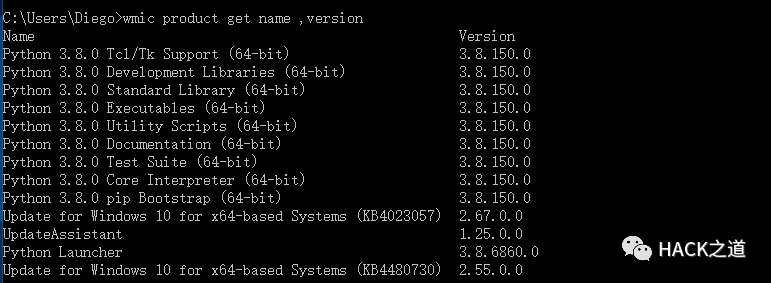

查询安装软件的名称,以及版本

Product get 支持的参数

AssignmentType Caption Description HelpLink HelpTelephone IdentifyingNumber InstallDate InstallDate2 InstallLocation InstallSource InstallState Language LocalPackage Name PackageCache PackageCode PackageName ProductID RegCompany RegOwner SKUNumber Transforms URLInfoAbout URLUpdateInfo Vendor Version WordCount

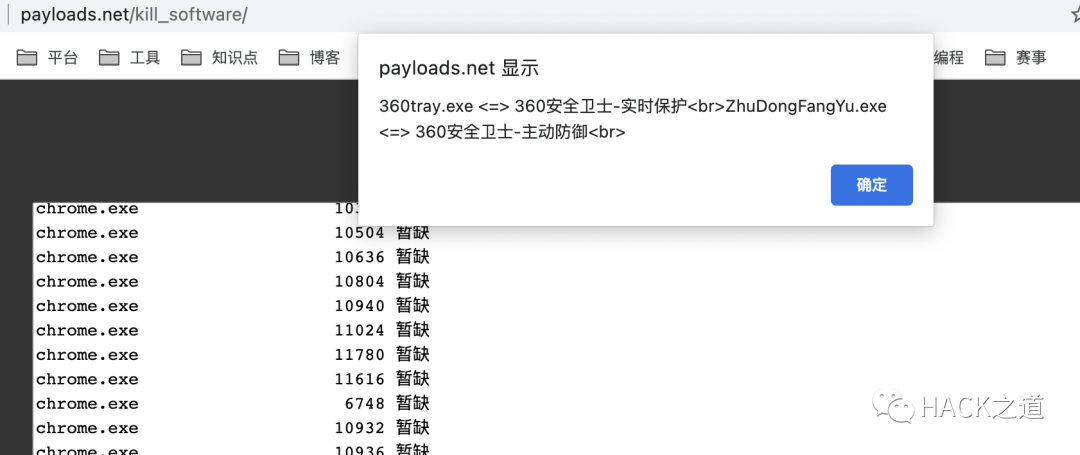

杀毒软件识别

tasklist /svc

将命令执行结果放入在线识别 http://ddoslinux.com/windows/index.php

地址 http://payloads.net/kill_software/

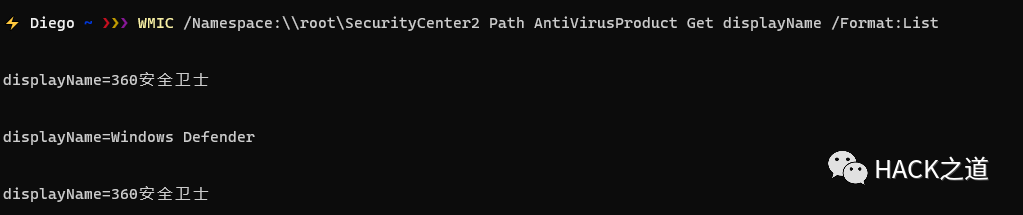

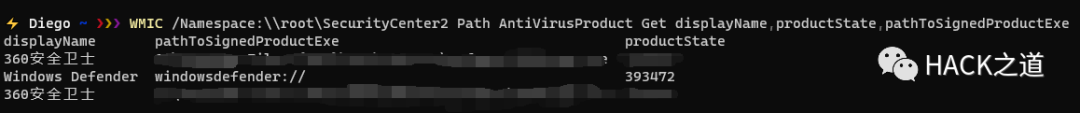

获取杀毒软件

WMIC /Namespace:\\root\SecurityCenter2 Path AntiVirusProduct Get displayName /Format:List

WMIC /Namespace:\\root\SecurityCenter2 Path AntiVirusProduct Get displayName,productState,pathToSignedProductExe

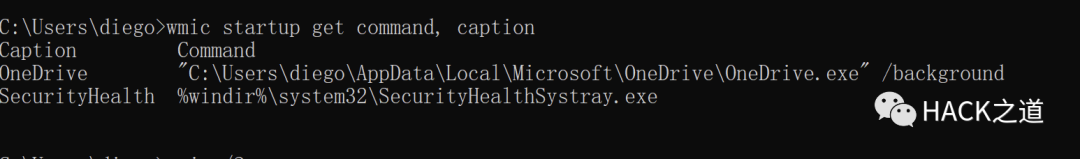

自启动

当用户登录到计算机系统时自动运行的命令

wmic startup get command, caption

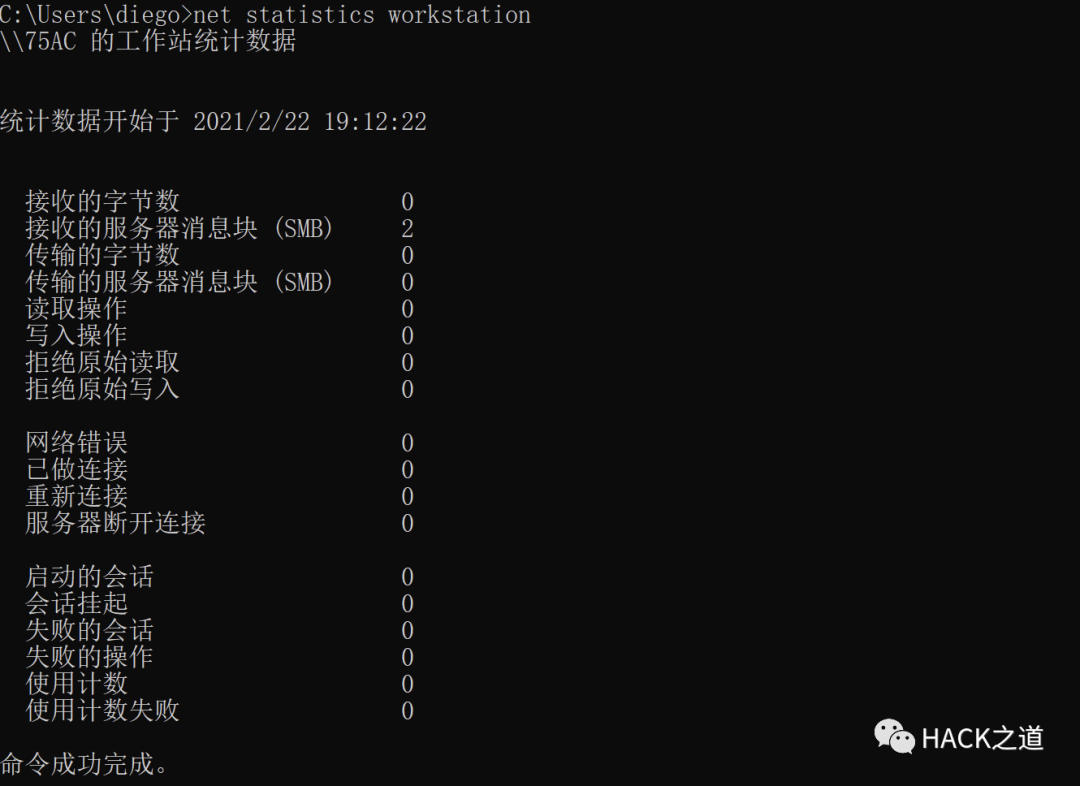

查看机器运行信息

包含开机时间

net statistics workstation

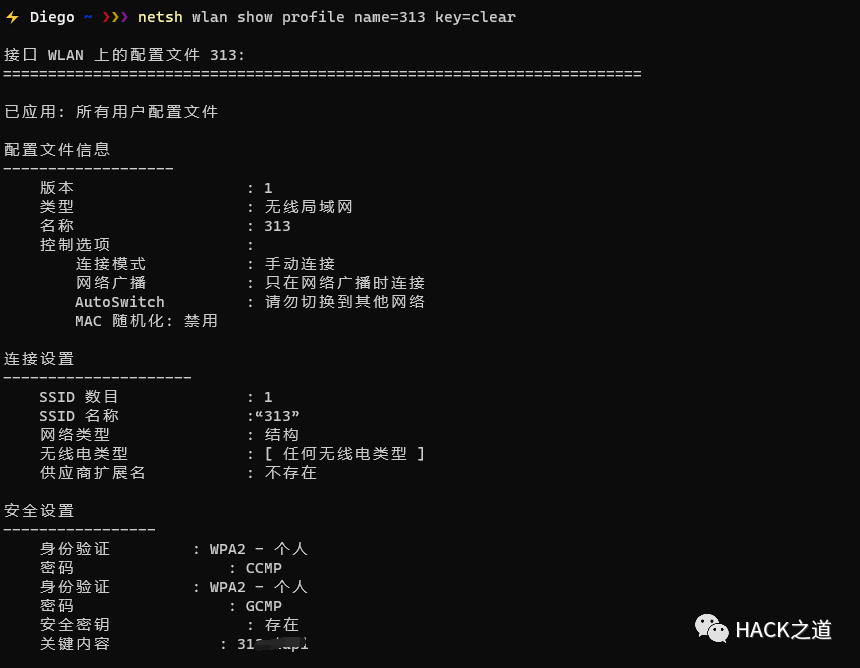

查看wifi密码

netsh wlan show profile netsh wlan show profile name="313" key=clear

网络判断

icmp ping命令

dns lookup

http curl 或者telent

路由 以及 arp 缓存

route print arp -a type c:\Windows\system32\drivers\etc\hosts

信息收集脚本

https://raw.githubusercontent.com/braeden/Batch-Infogather/master/Infogather.bat

二、域信息搜集

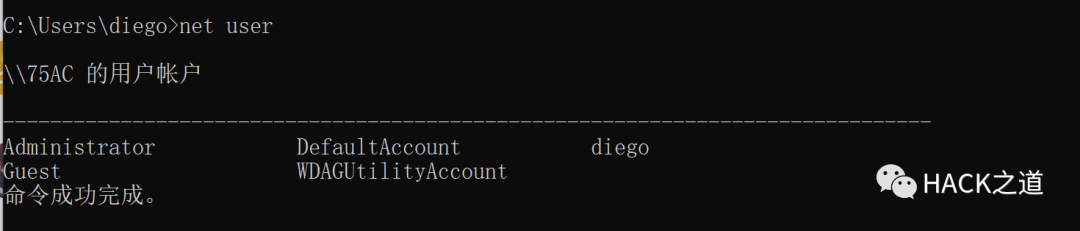

查看本地用户

在线用户

quser

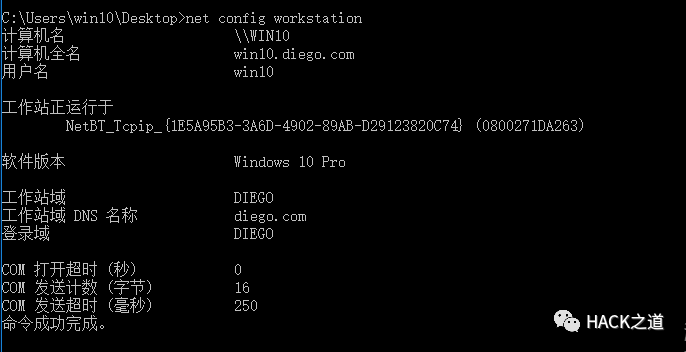

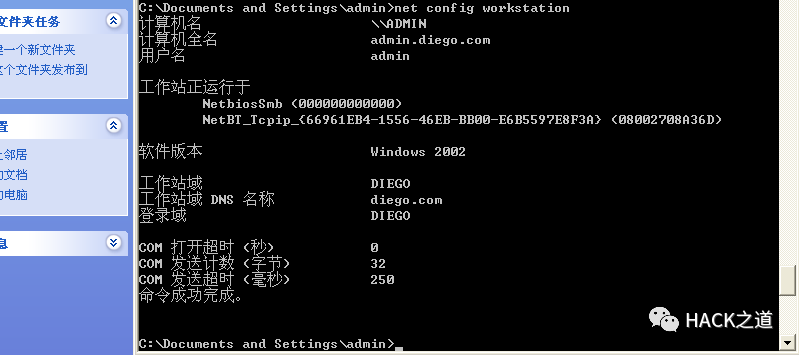

获取当前工作域信息

net config workstation

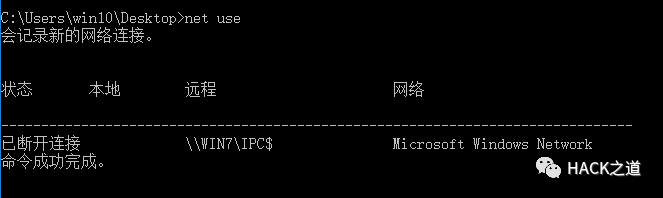

查看建立的链接

net use

查看域时间

net time /domain:域名

同步时间

net use \\ip "密码" /user:"用户" net time \\ip /set

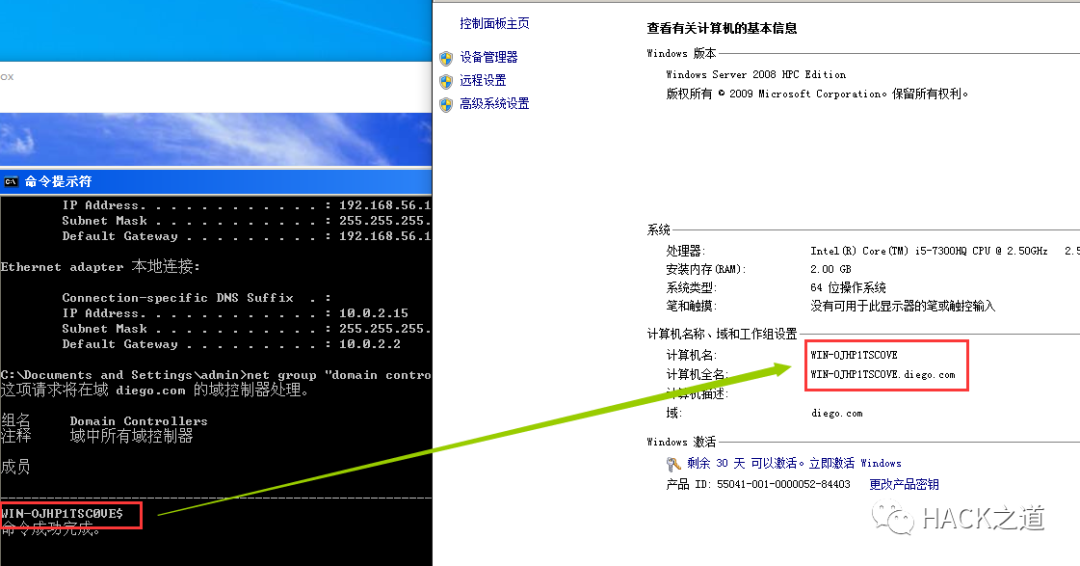

查找域控服务器

net group "domain controllers" /domain

查找域控管理员

net group "domain controllers" /domain

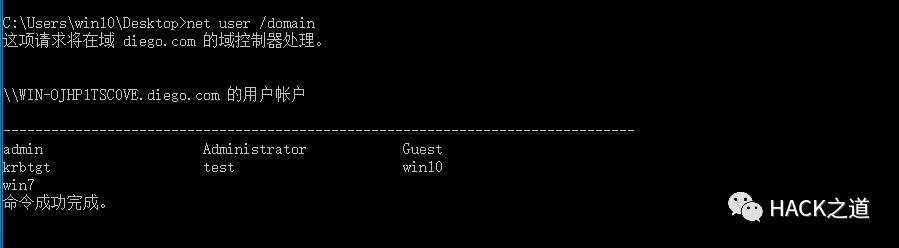

查看域成员

net user /domain

查看当前域信息

net config workstation

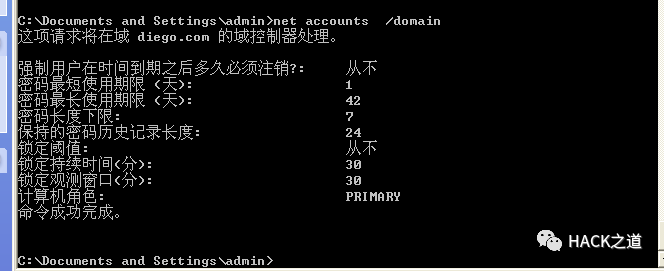

查看域密码用户策略

net accounts /domain

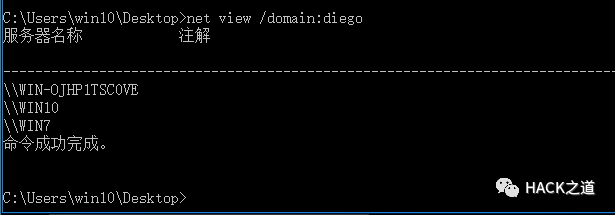

域内共享资源查询

net view /domain:域名

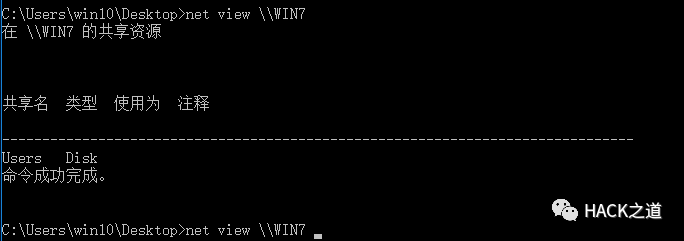

查看域上某主机的共享资源

其他

cmdkey /l 远程桌面连接历史 wmic environment get name,VariableValue 获取环境变量

VSole

网络安全专家