TeamTNT 网络犯罪团伙扩大其武器库以瞄准全球数千个组织

AT&T Alien Labs 的研究人员发现了一项名为 Chimaera 的新活动,由TeamTNT 小组进行,针对全球组织。

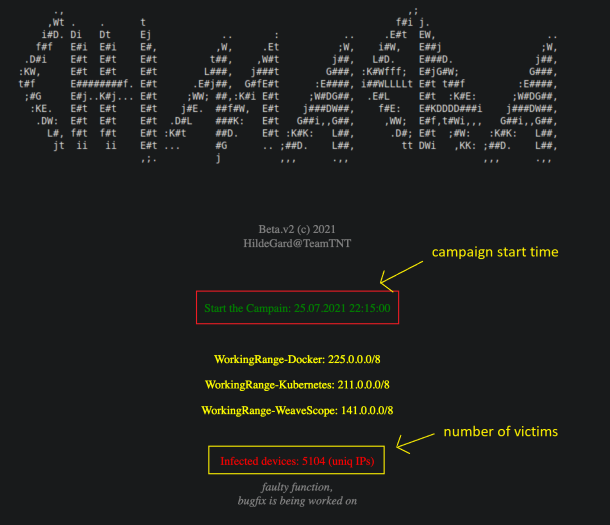

专家收集的证据表明,该活动始于 2021 年 7 月 25 日,攻击者在攻击中使用了大量开源工具。威胁行为者利用开源工具来避免检测并确定攻击的归属。

TeamTNT 僵尸网络是一种加密挖掘恶意软件操作,自 2020 年 4 月以来一直活跃,目标是 Docker 安装。 安全公司 Trend Micro详细介绍了 TeamTNT 小组的活动 ,但在 2020 年 8 月,来自 Cado Security 的专家 发现 该僵尸网络也能够针对配置错误的 Kubernetes 安装。

2021 年 1 月,网络犯罪团伙 使用Hildegard 恶意软件发起了一项针对 Kubernetes 环境的新活动 。

Chimaera 活动针对多个操作系统(Windows、不同的 Linux 发行版,包括 Alpine(用于容器)、AWS、Docker 和 Kubernetes)和应用程序,威胁参与者使用了广泛的 shell/批处理脚本、新的开源工具、加密货币矿工、TeamTNT IRC 机器人等。

该活动非常阴险,截至 2021 年 8 月 30 日,攻击者使用的许多恶意软件样本的AV 软件检测率仍然为零。该运动在短短几个月内就造成了全球数千例感染。

该小组使用的部分工具列表包括:

- Masscan 和端口扫描程序以搜索新的感染候选者

- libprocesshider 用于直接从内存中执行他们的机器人

- 7z 解压下载的文件

- b374k shell 是一个 php web 管理员,可用于控制受感染的系统

- Lazagne,一种适用于多个 Web 操作系统的开源工具,用于从众多应用程序中收集存储的凭据。

Palo Alto Networks 的研究人员分析了同一活动,报告称该组织还在使用云渗透测试工具集来针对名为 Peirates 的基于云的应用程序。

专家指出,即使该组织正在扩大其武器库以增加新功能,它仍然专注于加密货币挖掘。

“AT&T Alien Labs 发现了由威胁参与者 TeamTNT 分发的新恶意文件。正如研究人员在较早的活动中观察到的 TeamTNT,他们专注于窃取云系统凭据,使用受感染的系统进行加密货币挖掘,以及滥用受害者的机器搜索并传播到其他易受攻击的系统。” 阅读AT&T 发布的分析。“使用像 Lazagne 这样的开源工具可以让 TeamTNT 在一段时间内保持低调,让反病毒公司更难发现。”