勒索软件眼中最完美的受害者

研究人员仔细探寻了当今勒索软件攻击团伙眼中最完美的受害者是什么模样。

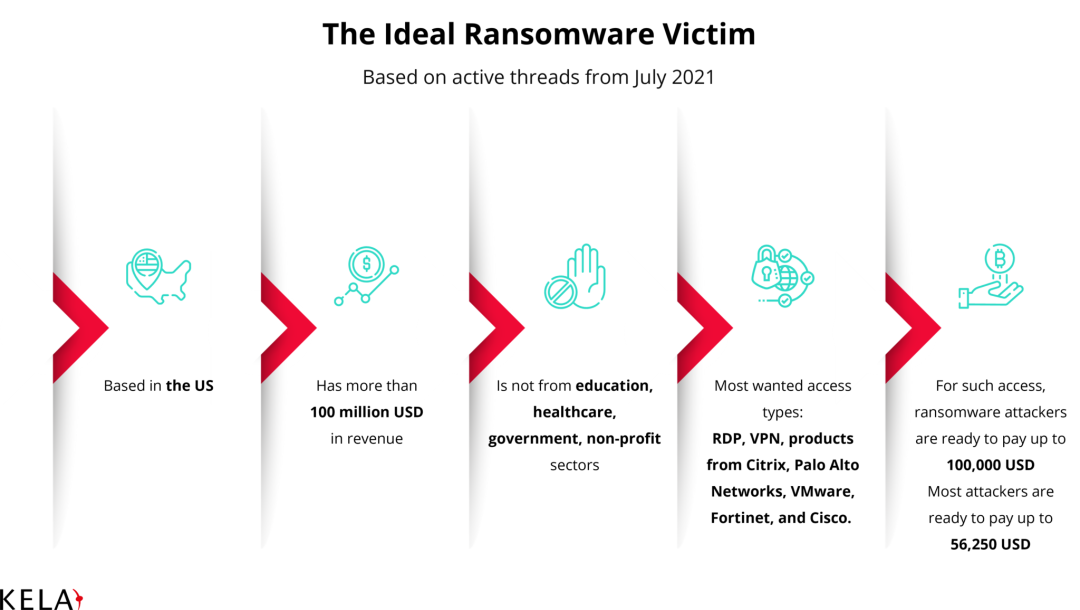

9月6日,网络犯罪研究公司KELA发布报告,分析勒索软件运营商在地下黑市挂出的需求清单(包括登入目标系统的访问权限需求),揭示许多勒索软件运营商眼中的理想目标是收入超1亿美元的美国公司。

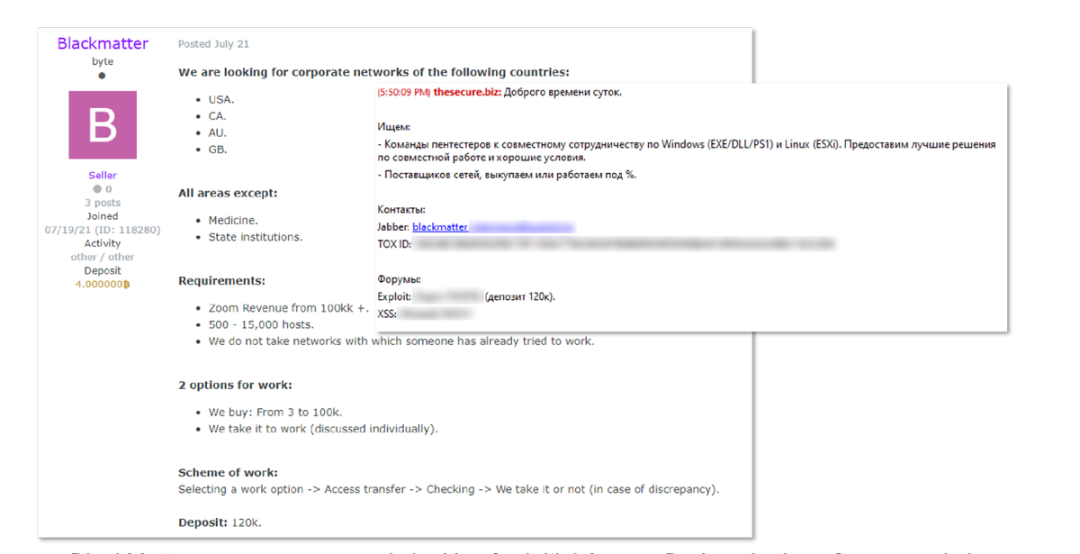

初步访问权限如今是门大生意。Blackmatter和Lockbit等勒索软件团伙愿意通过购买访问权限,比如企业系统的有效凭证或漏洞信息,从而给自己省去一些网络攻击中的繁琐工作。

只要想想勒索软件攻击成功可以收获的几百上千万美元,购买初步访问权的成本就可以忽略不计了。而且,利用省下的时间精力,网络罪犯还可以袭击更多目标,攫取更大利益。

KELA的发现基于2021年7月对暗网论坛的持续观察,结果显示,攻击者最喜欢的目标是大型美国企业;不过,加拿大、澳大利亚和欧洲的企业也在他们的优选目标范围之内。

俄罗斯企业通常在第一时间就被网络罪犯排除在外,其他目标也被归类为“鸡肋”——包括位于发展中国家的那些公司,原因可能是潜在油水不够丰厚。

大约半数勒索软件运营商会拒绝攻击医疗和教育行业的企业,无论是哪个国家的。某些情况下,政府实体和非营利组织也不在他们的考虑范围内。

此外,有些访问方式颇受勒索软件运营商偏爱。基于远程桌面协议(RDP)、虚拟专用网(VPN)的访问方式就很受欢迎。具体而言,Citrix、Palo Alto Networks、VMWare、思科和飞塔等公司所开发产品的访问权。

报告中称:“至于权限级别,一些攻击者声称更中意域管理员权限,尽管该权限似乎并不十分关键。”

KELA还发现了针对电子商务控制面板、不安全数据库和微软Exchange服务器的报价,尽管这些东西可能对数据窃贼和想要植入间谍软件与加密货币挖矿机的网络罪犯而言更有吸引力一些。

研究人员指出:“所有这些类型的访问权限无疑都是十分危险的,可使攻击者能够执行各种各样的恶意操作,但其实并不能提供切入企业网络的权限。”

大约40%的需求清单都是勒索软件即服务(RaaS)从业者创建。

勒索软件运营商平均愿意为有价值的初步访问服务付出高至10万美元的代价。

以往的研究中,KELA观察到了勒索软件领域另一个值得注意的趋势:对谈判人员的需求持续增长。只要受害者联系勒索软件运营商协商赎金支付事宜,RaaS运营商就会尝试更好地变现其攻击阶段的努力,但由于语言障碍可能造成误解,勒索软件攻击团伙会尝试招募新的成员实现顺畅的英语沟通。

网络犯罪情报提供商Intel 471也发现,参与商务电邮入侵(BEC)诈骗的网络罪犯正在招募英语母语人士。由于网络钓鱼电子邮件警示包含语法和拼写错误,骗子都在招揽英语母语者撰写具有说服力的邮件副本,试图避免在第一关就被检测到。

KELA报告:

https://ke-la.com/the-ideal-ransomware-victim-what-attackers-are-looking-for/