Revil 勒索软件运营商正在瞄准新的受害者

全球网络安全资讯2021-09-13 09:59:04

9 月 7 日,REvil 勒索软件团伙的服务器在关闭大约两个月后重新上线。许多研究人员立即注意到了这种情况,我也是。勒索软件团伙的暗网泄漏站点(也称为 Happy Blog)已重新上线,而在撰写本文时站点解码器 [.]re 仍处于离线状态。

目前尚不清楚 REvil 团伙是否恢复运营,或者服务器是否被执法部门打开。

现在我们可以确认REvil勒索软件团伙已经全面恢复活动,该团伙正在瞄准新闻受害者并泄露被盗文件。

7 月 2 日,REvil 勒索软件团伙 袭击了 Kaseya 基于云的 MSP 平台, 影响了 MSP 及其客户。

REvil 勒索软件运营商最初破坏了 Kaseya VSA 的基础设施,然后推出了 VSA 内部部署服务器的恶意更新,以在企业网络上部署勒索软件。

该组织要求提供价值 7000 万美元的比特币来解密所有受Kaseya 供应链勒索软件攻击影响的系统 。

这次袭击引起了媒体和警察当局的注意,增加了对该组织的压力。

从 7 月 13 日开始,REvil 勒索软件团伙使用的基础设施和网站神秘地无法访问。Tor 泄漏站点、支付网站“decoder[.]re”及其后端基础设施同时下线。

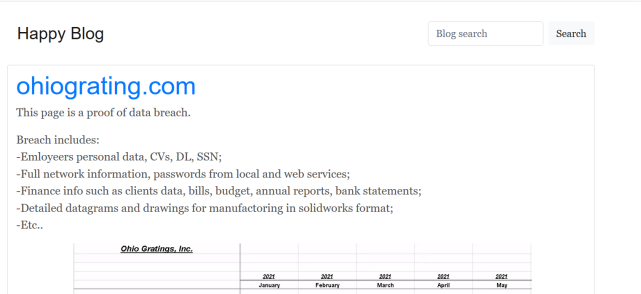

据 Bleeping Computer 报道,9 月 9 日,有人将 9 月 4 日编译的新 REvil 勒索软件样本上传 到 VirusTotal。这显然证明了该团伙恢复了他们的活动,该组织还将俄亥俄州光栅公司添加到了他们泄密地点的受害者名单中。

BleepingComputer 还注意到,该组织回归后,一位名为“REvil”的新公众代表开始在网络犯罪论坛上发帖。REvil 代表表示,该团伙在他们之前的团伙代表 Unknown 可能被捕并且服务器遭到破坏后暂时关闭了其业务。

全球网络安全资讯

暂无描述