【白帽故事】我的第一枚AEM漏洞

背景介绍:

今天的漏洞故事来自国外一位名叫Vedant的白帽子,他在推特上的昵称叫“Vegeta”(贝吉塔) ,话不多说,进入今天的正题:

背景介绍:

首先什么是AEM,AEM的全称是“Adobe Experience Manager”,AEM是一个全面的内容管理解决方案,用于构建网站、移动应用程序和表单,同时它还可以轻松管理您的营销内容和资产,通俗的讲AEM其实也算是一个CMS,就像Wordpress和Drupal一样。

然后是Querybuilder Servlet,“AEM Query Builder是由Adobe公司开发的一个框架,用于为查询引擎(OAK查询引擎)构建易于组合的查询(底层为JCR XPath),查询方式为键值形式”。如果你有兴趣了解更多关于它的信息,可访问以下网址:

https://experienceleague.adobe.com/docs/experience-manager-64/developing/platform/query-builder/querybuilder-api.html?lang=en

另外,Dispatcher是AEM的缓存/负载平衡工具,使用AEM的Dispathcer有助于保护AEM服务器免受攻击,你可以把AEM Dispatcher想象成WAF。

漏洞:

今年的7月份,这位白帽小哥在Hackerone平台上的漏洞很多都撞了洞,因此小哥有些丧,但是每当他在寻找漏洞时感到灰心丧气时,他就会想起一句名言,“If your life just got harder, you’ve just leveled up!”,于是他决定学习一些新的漏洞类型,在一番搜索后,他发现了Mikhail Egorov一个演讲,演讲中谈及了AEM相关的漏洞,这显然对白帽小哥来说是全新的知识,于是他开始阅读所有关于AEM相关漏洞的文章。

在对AEM有了一些基本了解后,他开始决定对目前学到的知识加以利用,首先他选定了一个目标开始漏洞挖掘,之前他对该目标已经完成了信息收集,虽然当时并未找到任何漏洞,但这次的结果却截然不同。

他使用wappalyzer插件逐个检查了每个子域,不久他发现了一个子域正是使用了AEM,于是他开始寻找Querybuilder Servlet,攻击者可以利用它读取系统目录。

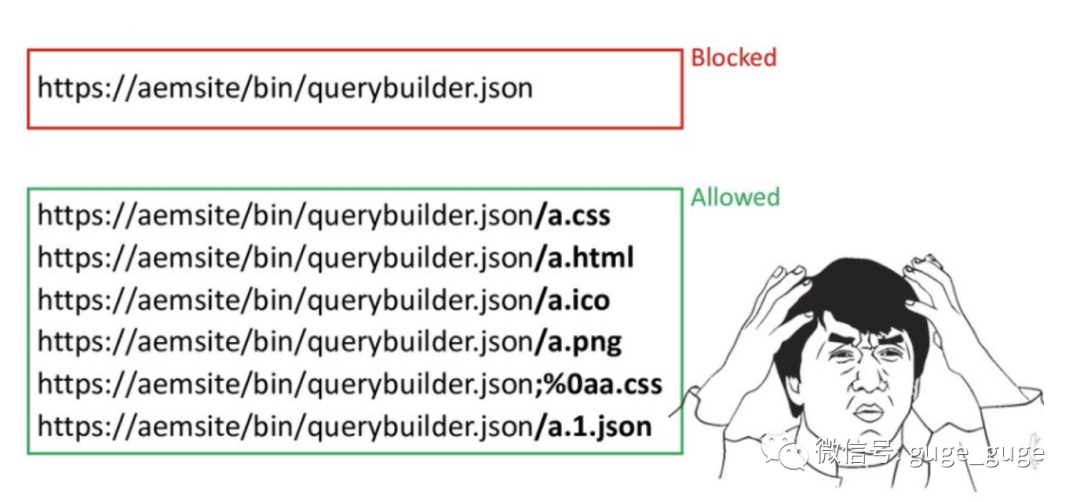

其中有个站点总是返回404错误,但白帽小哥通过不断的Fuzz尝试绕过:

正如上图中所看到的,我们可以使用/a.css、/a.png等来迷惑Dispatcher,从而让我们能够访问到Querybuilder Servlet,所以在尝试了类似的Payload后,终于其中一个成功了!最终的Payload是这样的:

' /bin/querybuilder.json.;%0aa.css?path=/etc&p.hits=full&p.limit=-1'

通过该Payload,可以成功读取/etc、 /home、 /content等系统目录,于是他很快报告了这个漏洞,2天后漏洞被接受,一周后他获得了一笔漏洞赏金。