LockFile Ransomware 使用一种新的间歇性加密技术

LockFile 勒索软件团伙上个月开始行动,最近发现它使用最近披露的ProxyShell 漏洞针对 Microsoft Exchange 服务器 。广受欢迎的安全专家 Kevin Beaumont 是最早 报告 LockFile 运营商正在使用 Microsoft Exchange ProxyShell 和 Windows PetitPotam 漏洞来接管 Windows 域的研究人员之一。

Sophos 研究人员发现,该小组现在正在利用一种称为“间歇性加密”的新技术来加速加密过程。

LockFile 勒索软件背后的操作员对文档中的 16 字节交替块进行加密以逃避检测。这是 Sophos 专家第一次看到这种方法用于勒索软件攻击。

“勒索软件运营商通常使用部分加密来加快加密过程,我们已经看到 BlackMatter、DarkSide 和 LockBit 2.0 勒索软件 实施了这种技术,” Sophos 工程总监 Mark Loman 说。“LockFile 的不同之处在于,与其他的不同,它不加密前几个块。相反,LockFile 对文档的每隔 16 个字节进行加密。这意味着诸如文本文档之类的文件仍然具有部分可读性,并且在统计上看起来像原始文件。对于依赖于使用统计分析来检测加密内容的勒索软件检测软件,此技巧可以成功。”

Sophos 专家在分析 2012年 8 月 22 日上传到VirusTotal的 LockFile 样本(SHA-256 哈希值:bf315c9c064b887ee3276e1342d43637d8c0e067260946db45942f39b970d7ce)时发现了这项新技术 。

该勒索软件利用 Windows 管理界面 (WMI) 来终止与虚拟化软件和数据库相关的关键进程,以移除任何可能干扰文件加密的锁定。

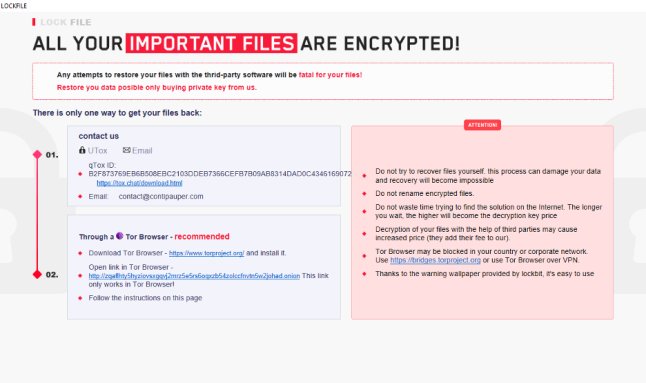

赎金记录是一个 HTML 应用程序 (HTA) 文件(例如,'LOCKFILE-README-[hostname]-[id].hta'),它被放置在驱动器的根目录中。LockFile 使用的 HTA 赎金票据与 LockBit 2.0 勒索软件使用的赎金票据非常相似:

Lockfile 勒索软件团伙的受害者来自制造业、金融服务、工程、法律、商业服务以及旅行和旅游业。

Lockfile 团伙使用的赎金票据类似于LockBit 勒索软件运营商使用的赎金票据, 并在使用的电子邮件地址 (contact@contipauper[.]com) 中引用了 Conti 团伙。

加密文件后,勒索软件会将.lockfile 扩展名附加 到加密文件的名称,并从系统中删除勒索软件二进制文件。

“一旦它加密了机器上的所有文档,勒索软件就会使用以下命令删除自己:

cmd /c ping 127.0.0.1 -n 5 && del “C:\Users\Mark\Desktop\LockFile.exe” && exit

PING 命令向本地主机(即自身)发送 5 条 ICMP 消息,这只是为了让勒索软件进程在执行 DEL 命令删除勒索软件二进制文件之前先关闭自身 5 秒钟。” Sophos 表示。“这意味着,在勒索软件攻击之后,事件响应者或防病毒软件都无法找到或清理勒索软件二进制文件。”