Conti 勒索软件团伙利用 ProxyShell 漏洞攻击 Microsoft Exchange 服务器

Conti 勒索软件团伙的目标是利用最近披露的ProxyShell漏洞的Microsoft Exchange 服务器。

ProxyShell 是三个漏洞的名称,未经身份验证的远程攻击者可以通过链接这些漏洞在 Microsoft Exchange 服务器上执行代码。

ProxyShell 攻击中使用的三个漏洞是:

CVE-2021-34473 – 预身份验证路径混淆导致 ACL 绕过 (KB5001779于 4 月修补 )

CVE-2021-34523 – Exchange PowerShell 后端的特权提升 (KB5001779于 4 月修补 )

CVE-2021-31207 – 授权后任意文件写入导致 RCE (KB5003435于 5 月修补 )

这些漏洞是通过在 IIS 中的端口 443 上运行的 Microsoft Exchange 的客户端访问服务 (CAS) 远程利用的。

这些漏洞是由 Devcore的安全研究员Tsai orange发现的 ,在2021 年4 月的Pwn2Own 黑客大赛中,这些问题获得了 20 万美元的 奖金。

上周,来自 Sophos 的研究人员为客户提供事件响应支持时发现,攻击者利用 Microsoft Exchange ProxyShell漏洞破坏了网络。

Conti Ransomware 运营商与其他威胁参与者一样,正试图针对使用尚未更新其安装的 Exchange Server 的组织进行攻击。

一旦获得网络访问权限,他们首先会投放 web shell 来执行命令并破坏服务器,然后手动部署勒索软件以感染网络上尽可能多的系统。

“在 Sophos 观察到的基于 ProxyShell 的攻击组中的一个案例中,Conti 的附属公司设法在不到一分钟的时间内访问了目标网络并设置了一个远程 Web Shell。三分钟后,他们安装了第二个备份 web shell。在 30 分钟内,他们生成了网络计算机、域控制器和域管理员的完整列表。仅仅四个小时后,Conti 附属公司就获得了域管理员帐户的凭据并开始执行命令。” 阅读分析由 Sophos 出版。“在获得初始访问权限后的 48 小时内,攻击者已经泄露了大约 1 TB 的数据。五天后,他们将 Conti 勒索软件部署到网络上的每台机器上,专门针对每台计算机上的单个网络共享。”

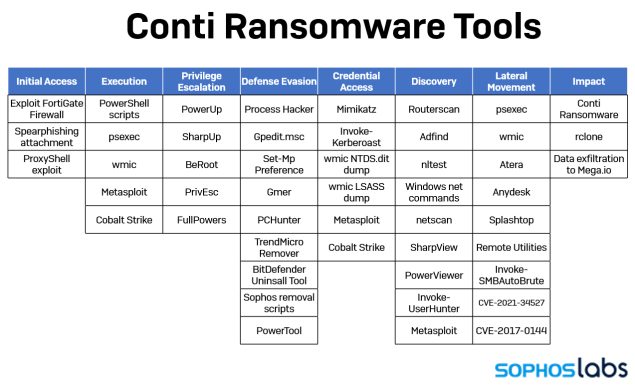

专家注意到,勒索软件团伙在目标网络上安装了不到七个后门、几个 web shell、Cobalt Strike 以及 AnyDesk、Atera、Splashtop 和 Remote Utilities 商业远程访问工具。

“使用 ProxyShell,攻击者为“管理员”创建了一个新邮箱,然后使用Microsoft Exchange“cmdlet”为该邮箱分配了新角色 ——包括远程执行 PowerShell 命令的权限。” 继续报告。“在最近的另一次 Conti ProxyShell 攻击中,作为 ProxyShell 攻击的一部分,攻击者创建了一个邮箱,引用 了Dridex背后的组织Evil Corp(以及电视节目 Mr. Robot 的虚构公司)。”

一旦获得对目标网络的访问权限,勒索软件运营商就会将窃取的数据上传到 MEGA 文件共享服务器。仅在五天后,该组织就开始对网络上的设备进行加密,并从未受保护的服务器发起攻击。

攻击者启动了重复调用勒索软件可执行文件“x64.exe2”的批处理文件,专家注意到,在每次迭代中,它都会通过默认文件共享名称(C$、D$ 等)攻击网络上每个 Windows 系统上的特定驱动器。 :

启动 C:\x64.exe -m -net -size 10 -nomutex -p \\[计算机 Active Directory 名称]\C$

Conti 勒索软件运营商仅在 48 小时内就泄露了 1 TB 数据。

不幸的是,多个威胁参与者已经在针对全球组织的攻击中利用ProxyShell 漏洞,因此,专家建议管理员 在其服务器上安装累积更新。