漏洞态势

一、公开漏洞情况

根据国家信息安全漏洞库(CNNVD)统计,2021年8月份新增安全漏洞共1911个,从厂商分布来看,WordPress基金会公司产品的漏洞数量最多,共发布148个;从漏洞类型来看,跨站脚本类的漏洞占比最大,达到15.49%。本月新增漏洞中,超危漏洞222个、高危漏洞760个、中危漏洞885个、低危漏洞44个,相应修复率分别为81.53%、83.95%、87.80%以及84.09%。合计1633个漏洞已有修复补丁发布,本月整体修复率85.45%。

截至2021年08月31日,CNNVD采集漏洞总量已达167566个。

1.1 漏洞增长概况

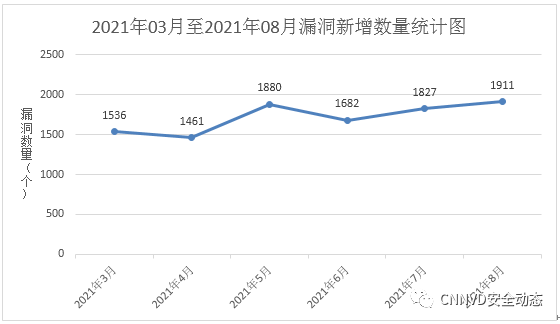

2021年8月新增安全漏洞1911个,与上月(1827个)相比增加了4.60%。根据近6个月来漏洞新增数量统计图,平均每月漏洞数量达到1716个。

图1 2021年3月至8月漏洞新增数量统计图

1.2 漏洞分布情况

1.2.1漏洞厂商分布

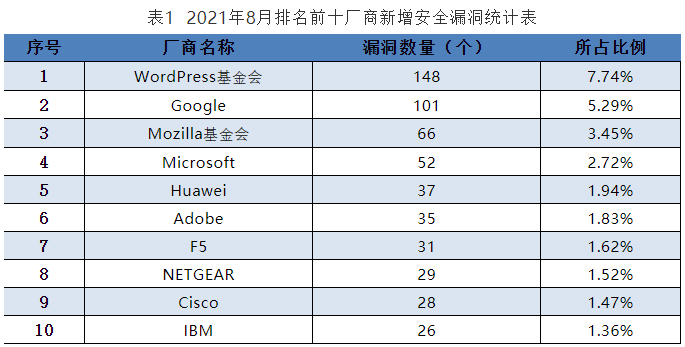

2021年8月厂商漏洞数量分布情况如表1所示,WordPress基金会公司漏洞达到148个,占本月漏洞总量的7.74%。

1.2.2漏洞产品分布

8月主流操作系统的漏洞统计情况如表2所示。本月Windows系列操作系统漏洞数量共30个,WindowsServer 2019漏洞数量最多,共25个,占主流操作系统漏洞总量的12.44%,排名第一。

1.2.3 漏洞类型分布

2021年8月份发布的漏洞类型分布如表3所示,其中跨站脚本类漏洞所占比例最大,约为15.49%。

1.2.4 漏洞危害等级分布

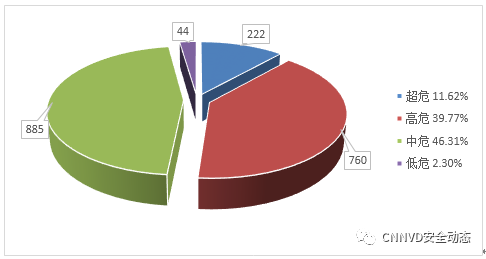

根据漏洞的影响范围、利用方式、攻击后果等情况,从高到低可将其分为四个危害等级,即超危、高危、中危和低危级别。2021年8月漏洞危害等级分布如图2所示,其中超危漏洞222条,占本月漏洞总数的11.62%。

图2 2021年8月漏洞危害等级分布

1.3漏洞修复情况

1.3.1 整体修复情况

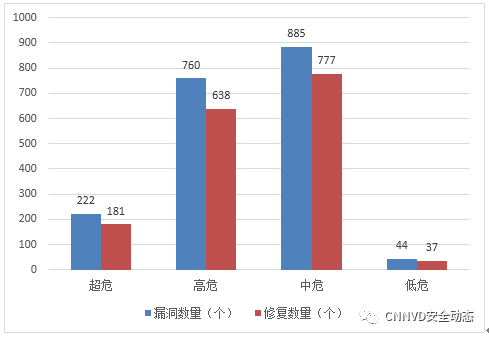

2021年8月漏洞修复情况按危害等级进行统计见图3。其中中危漏洞修复率最高,达到87.80%,超危漏洞修复率最低,比例为81.53%。

总体来看,本月整体修复率,由上月的88.29%下降至本月的85.45%。

图3 2021年8月漏洞修复数量统计

1.3.2 厂商修复情况

2021年8月漏洞修复情况按漏洞数量前十厂商进行统计,其中WordPress基金会、Google、Mozilla基金会等十个厂商共553条漏洞,占本月漏洞总数的28.94%,漏洞修复率为94.94%,详细情况见表4。多数知名厂商对产品安全高度重视,产品漏洞修复比较及时,其中Microsoft、Huawei、Adobe、NETGEAR、Cisco、IBM等公司本月漏洞修复率均为100%,共525条漏洞已全部修复。

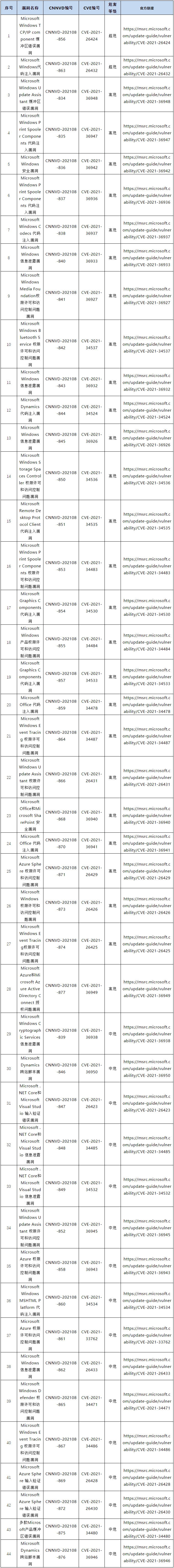

1.4 重要漏洞实例

1.4.1 超危漏洞实例

本月超危漏洞共222个,其中重要漏洞实例如表5所示。

1. Fortinet FortiPortal SQL注入漏洞(CNNVD-202108-275)

Fortinet FortiPortal是美国飞塔(Fortinet)公司的FortiGate、FortiWiFi 和 FortiAP 产品线的高级、功能丰富的托管安全分析和管理支持工具,可作为虚拟机供 MSP 使用。

Fortinet FortiPortal 存在SQL注入漏洞,该漏洞源于该产品对用户提供的数据没有进行充分的清理。攻击者可利用该漏洞向受影响的应用程序发送专门设计的HTTP请求,并在应用程序数据库中执行任意SQL命令。

目前厂商已发布升级补丁以修复漏洞,详情请关注厂商主页:

https://www.cybersecurity-help.cz/vdb/SB2021080312

2. ZOHO ManageEngine Log360 代码问题漏洞(CNNVD-202108-2670)

ZOHO ManageEngine Log360是美国卓豪(ZOHO)公司的一个集成的日志管理和 Active Directory 审计和警报解决方案。该解决方案可帮助您减轻安全威胁、发现持续的攻击企图、检测可疑的用户活动并遵守监管要求。

ZOHO ManageEngine Log360 中存在代码问题漏洞,该漏洞源于产品允许通过BCP文件覆盖系统路径。攻击者可通过该漏洞远程执行代码。以下产品及版本受到影响:Zoho ManageEngine Log360 Build 5225 之前版本。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www.manageengine.com/log-management/9182736/ManageEngine_Log360_64bit.exe

3. Netgear RBR750 授权问题漏洞(CNNVD-202108-963)

Netgear RBR750是美国网件(Netgear)公司的一套家庭WiFi系统。

Netgear RBR750存在授权问题漏洞,该漏洞源于产品未正确限制来自非授权角色的访问。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://kb.netgear.com/000063777/Security-Advisory-for-Authentication-Bypass-on-Some-Extenders-and-WiFi-Systems-PSV-2020-0008

4. Realtek Jungle SDK 操作系统命令注入漏洞(CNNVD-202108-1421)

Realtek Jungle SDK是提供了一个 HTTPWeb 服务器,公开了一个管理接口,可用于配置接入点。

Realtek Jungle SDK 2.x版本至3.4.14B版本存在安全漏洞,该漏洞源于软件提供了一个称为'MP Daemon'的诊断工具,其通常编译为'UDPServer'二进制文件。该二进制文件受到多个内存破坏漏洞和任意命令注入漏洞的影响,这些漏洞可被远程未经身份验证的攻击者利用。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www.realtek.com/images/safe-report/Realtek_APRouter_SDK_Advisory-CVE-2021-35392_35395.pdf

5. Rust 缓冲区错误漏洞(CNNVD-202108-757)

Rust是Mozilla基金会的一款通用、编译型编程语言。

Rust 0.27.1 之前的nalgebra crate 中存在安全漏洞,该漏洞源于nalgebra crate不能确保元素数等于行数和列数的乘积。该漏洞允许越界内存访问。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://rustsec.org/advisories/RUSTSEC-2021-0070.html

6. Atlassian Jira 访问控制错误漏洞(CNNVD-202108-136)

Atlassian Jira是澳大利亚Atlassian公司的一套缺陷跟踪管理系统。该系统主要用于对工作中各类问题、缺陷进行跟踪管理。

Atlassian Jira存在安全漏洞,该漏洞允许远程攻击者可利用该漏洞在只知道用户名(即不提供其他身份验证)的情况下登录到用户帐户。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://wiki.resolution.de/doc/saml-sso/5.0.x/all/security-advisories/2021-07-29-authentication-bypass-network-attacker-can-login-to-users-accounts-when-usernames-are-known

7. Rust资源管理错误漏洞(CNNVD-202108-711)

Rust是Mozilla基金会的一款通用、编译型编程语言。

Rust 中存在安全漏洞。详细信息请关注厂商主页。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://rustsec.org/advisories/RUSTSEC-2020-0100.html

8. Cisco Small Business 输入验证错误漏洞(CNNVD-202108-1644)

Cisco Small Business是美国思科(Cisco)公司的一个交换机。

Cisco Small Business RV110W、RV130、RV130W 和 RV215W 路由器存在输入验证错误漏洞,该漏洞源于对传入 UPnP 流量的验证不当造成的。该漏洞可能允许未经身份验证的远程攻击者执行任意代码或导致受影响的设备意外重启,从而导致拒绝服务 (DoS) 。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-cisco-sb-rv-overflow-htpymMB5

1.4.2 高危漏洞实例

本月高危漏洞共760个,其中重点漏洞实例如表6所示。

1. Fortinet FortiSandbox SQL注入漏洞(CNNVD-202108-299)

Fortinet FortiSandbox是美国飞塔(Fortinet)公司的一款APT(高级持续性威胁)防护设备。该设备提供双重沙盒技术、动态威胁智能系统、实时控制面板和报告等功能。

Fortinet FortiSandbox 存在SQL注入漏洞,该漏洞源于产品未能过滤输入数据中的特殊字符。攻击者可通过该漏洞执行非法SQL语句。以下产品及版本受到影响: Fortinet FortiSandbox 3.1.0 至 3.1.4,Fortinet FortiSandbox 3.2.0 至 3.2.1 版本。

目前厂商已发布升级补丁以修复漏洞,详情请关注厂商主页:

https://www.fortiguard.com/psirt/FG-IR-20-171

2. Google TensorFlow 代码问题漏洞(CNNVD-202108-1260)

Google TensorFlow是美国谷歌(Google)公司的一套用于机器学习的端到端开源平台。

TensorFlow 中存在代码问题漏洞,该漏洞源于产品从YAML格式反序列化到Keras模型时未对输入数据做有效验证,攻击者可通过该漏洞导致代码执行。以下产品及版本收到影响:TensorFlow 2.5.1、TensorFlow 2.4.3 和TensorFlow 2.3.4。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://github.com/tensorflow/tensorflow/security/advisories/GHSA-r6jx-9g48-2r5r

3. 多款Qualcomm产品授权问题漏洞(CNNVD-202108-067)

Qualcomm 芯片是美国高通(Qualcomm)公司的芯片。一种将电路(主要包括半导体设备,也包括被动组件等)小型化的方式,并时常制造在半导体晶圆表面上。

Qualcomm Technologies多款组件存在授权问题漏洞,该漏洞源于在四向握手期间对非 EAPOL/WAPI 纯文本帧的不当身份验证可能导致任意网络数据包注入。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://source.codeaurora.org/quic/la/platform/vendor/qcom-opensource/wlan/qcacld-3.0/commit/?id=31fe5bb94f737ed98c41b5293d7e52485131ce32

4. Palo Alto Networks PAN-OS 操作系统命令注入漏洞(CNNVD-202108-1089)

Palo Alto Networks PAN-OS是美国Palo Alto Networks公司的一套为其防火墙设备开发的操作系统。

Palo Alto Networks PAN-OS web 存在操作系统命令注入漏洞,该漏洞源于Palo Alto Networks PAN-OS web界面上存在一个操作系统命令注入漏洞。攻击者可利用该漏洞执行任意的操作系统命令来提升权限。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://security.paloaltonetworks.com/CVE-2021-3050

5. F5 BIG-IP 缓冲区错误漏洞(CNNVD-202108-2295)

F5 BIG-IP是美国F5公司的一款集成了网络流量管理、应用程序安全管理、负载均衡等功能的应用交付平台。

F5 BIG-IP的iRules解析器存在缓冲区错误漏洞,攻击者可利用该漏洞触发拒绝服务。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://github.com/envoyproxy/envoy/security/advisories/GHSA-5vhv-gp9v-42qv

6. ThroughTek Kalay Platform 访问控制错误漏洞(CNNVD-202108-1610)

throughtek ThroughTek Kalay Platform是中国物联智慧股份有限公司(throughtek)公司的一个应用软件。利用P2P 技术启用 Kalay Cloud Platform 服务。

ThroughTek Kalay Platform 中存在访问控制错误漏洞,该漏洞源于产品网络允许通过20字节的UUID冒充ThroughTek设备。攻击者可通过该漏洞获得用户的访问凭据。以下产品及版本受到影响:ThroughTek Kalay P2P SDK 3.1.5 版本及之前版本。

目前厂商已发布升级补丁以修复漏洞,详情请关注厂商主页:

https://www.throughtek.com

7. Google Chrome 资源管理错误漏洞(CNNVD-202108-2810)

Google Chrome是美国谷歌(Google)公司的一款Web浏览器。

Google Chrome 中存在资源管理错误漏洞,该漏洞源于产品的Sign-In未对内存资源进行检查。攻击者可通过该漏洞引用已经释放资源的地址。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://chromereleases.googleblog.com/2021/08/stable-channel-update-for-desktop_31.html

8. GitLab 输入验证错误漏洞(CNNVD-202108-382)

GitLab是美国GitLab公司的一款使用Rubyon Rails开发的、自托管的、Git(版本控制系统)项目仓库应用程序。该程序可用于查阅项目的文件内容、提交历史、Bug列表等。

GitLab 存在输入验证错误漏洞,该漏洞源于 OAuth 客户端 ID 处理不当,新订阅会在不正确的OAuth 客户端应用程序上生成 OAuth 令牌。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://about.gitlab.com/releases/2021/08/03/security-release-gitlab-14-1-2-released/

二、漏洞平台推送情况

本月漏洞平台推送漏洞24625个。

三、接报漏洞情况

本月接报漏洞4040个,其中信息技术产品漏洞(通用型漏洞)479个,网络信息系统漏洞(事件型漏洞)3561个。

四、重大漏洞预警

4.1微软多个安全漏洞的预警

近日,微软官方发布了多个安全漏洞的公告,包括Microsoft Windows TCP/IP component 缓冲区错误漏洞(CNNVD-202108-856、CVE-2021-26424)、Microsoft Windows代码注入漏洞(CNNVD-202108-863、CVE-2021-26432)等多个漏洞。成功利用上述漏洞的攻击者可以在目标系统上执行任意代码、获取用户数据,提升权限等。微软多个产品和系统受漏洞影响。目前,微软官方已经发布漏洞修复补丁,建议用户及时确认是否受到漏洞影响,尽快采取修补措施。

. 漏洞介绍

2021年8月11日,微软发布了2021年8月份安全更新,共44个漏洞的补丁程序,CNNVD对这些漏洞进行了收录。本次更新主要涵盖了Windows操作系统、Microsoft Graphics Component、Remote Desktop Client、Windows NTLM、Windows TCP/IP、Windows Update Assistant等。CNNVD对其危害等级进行了评价,其中超危漏洞2个、高危漏洞有26个,中危漏洞16个。微软多个产品和系统版本受漏洞影响,具体影响范围可访问https://portal.msrc.microsoft.com/zh-cn/security-guidance查询。

. 漏洞详情

此次更新共包括44个漏洞的补丁程序,其中超危漏洞2个、高危漏洞有26个,中危漏洞16个。

. 修复建议

目前,微软官方已经发布补丁修复了上述漏洞,建议用户及时确认漏洞影响,尽快采取修补措施。微软官方补丁下载地址:

https://msrc.microsoft.com/update-guide/en-us

4.2 SonicWall SRA/SMA SQL注入漏洞的预警

近日,国家信息安全漏洞库(CNNVD)收到关于SonicWall Analytics 配置错误漏洞(CNNVD-202108-938、CVE-2021-20032)情况的报送。成功利用漏洞的攻击者可以在未授权的情况下远程执行恶意代码,并最终控制目标设备。SonicWall Analytics 2.5.2518及其之前的版本均受漏洞影响。目前,SonicWall官方已发布版本更新修复了漏洞,建议用户及时确认是否受到漏洞影响,尽快采取修补措施。

. 漏洞介绍

SonicWallAnalytics是美国SonicWall公司的一款适用于网络的高性能管理和报告引擎。该漏洞是由于Java 调试线协议 (JDWP) 接口安全配置错误导致,攻击者可利用该漏洞可在未授权的情况下,构造恶意数据远程执行恶意代码,最终控制目标设备。

. 危害影响

成功利用漏洞的攻击者可以在未授权的情况下远程执行恶意代码,并最终控制目标设备。SonicWall Analytics 2.5.2518及其之前的版本均受漏洞影响。

. 修复建议

目前,SonicWall官方已发布版本更新修复了漏洞,建议用户及时确认是否受到漏洞影响,尽快采取修补措施。官方链接如下:

https://psirt.global.sonicwall.com/vuln-detail/SNWLID-2021-0018

Anna艳娜

Anna艳娜

Coremail邮件安全

Coremail邮件安全

Anna艳娜

Anna艳娜

奇安信集团

奇安信集团

Anna艳娜

Anna艳娜

Anna艳娜

Anna艳娜

尚思卓越

尚思卓越

一颗小胡椒

一颗小胡椒

X0_0X

X0_0X

Anna艳娜

Anna艳娜

Anna艳娜

Anna艳娜

Andrew

Andrew