15项网络安全国家标准获批发布,HCTR工作模式纳入国家标准(GB/T 17964-2021)

VSole2021-10-12 17:12:24

根据2021年10月11日国家市场监督管理总局、国家标准化管理委员会发布的中华人民共和国国家标准公告(2021年第12号),全国信息安全标准化技术委员会归口的15项国家标准正式发布。具体清单如下:

HCTR工作模式纳入国家标准(GB/T 17964-2021)

1. 什么是工作模式?

工作模式(mode of operation)是基于分组密码、杂凑函数、置换等算法模块实现机密性、完整性等安全功能的密码方案,简称模式。例如最常见的基于分组密码的工作模式,包括实现机密性的加密模式CBC、CFB、OFB,实现完整性的认证模式CBC-MAC、CMAC,以及同时实现机密性和完整性的认证加密模式GCM、OCB。

2. 什么是HCTR模式?

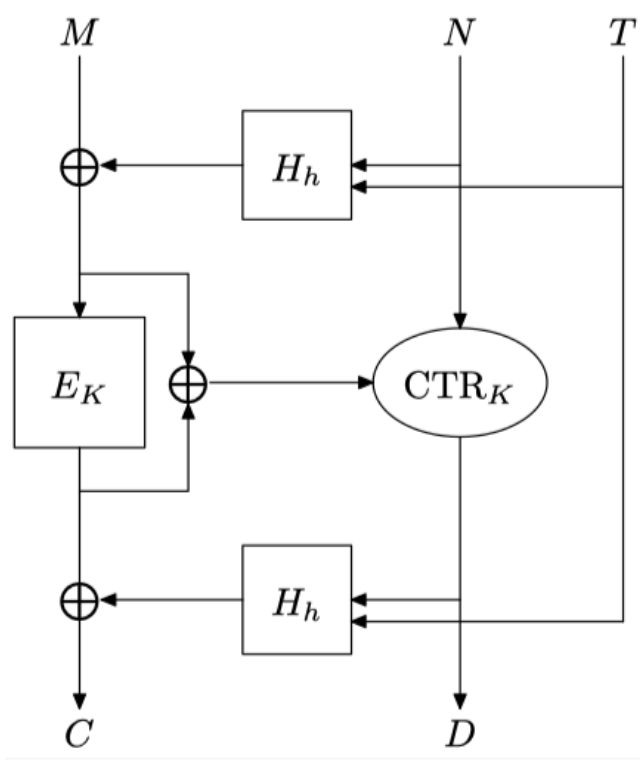

HCTR模式[1]是一种可调加密方案(tweakable enciphering scheme),即带调柄(tweak)的输入可变长的大分组分组密码方案。其设计用到了泛哈希函数(Universal Hash Function)和CTR加密模式,因此命名为HCTR。HCTR模式自提出以来,得到了国内外学术界和工业界广泛关注,引发了一系列研究,例如安全性界[2]、模式结构[3]、硬件实现[4]、改进[5]等。

根据Google学术搜索引擎的数据,HCTR的设计论文已经被CRYPTO、EUROCRYPT、ASIACRYPT、FSE、JoC等密码学术会议和期刊引用100余次,已经成为可调加密方案研究领域的经典设计之一。

2021年10月11日,HCTR模式正式纳入分组密码工作模式国家标准GB/T 17964[6,7]。

3. HCTR模式有什么用途?

HCTR模式用途广泛,可以直接用于磁盘扇区的加密,保护存储数据的安全性;也可以通过简单增加冗余信息的方式,实现高安全强度的认证加密方案[8],同时保护数据的机密性和完整性。

4. HCTR模式有哪些优势?

- 简单、易用:三层结构,模块功能清晰,只涉及有限域运算和分组密码调用[1];

- 安全级别高:在选择密文攻击(CCA)下是安全的,攻击者无法将其和随机置换区分开来[1,2];

- 硬件速度快:硬件吞吐量可以达到6.7G/s,是速度最快的可调加密方案之一[4];

- 无专利限制:设计者没有申请任何相关专利,以下是论文中知识产权声明:Intellectual Property Statement. The authors explicitly release any intellectual property rights to the HCTR mode into the public domain. Further, the authors are not aware of any patent or patent application anywhere in the world that cover this mode. [1]

VSole

网络安全专家