前沿聚焦:“零信任”架构下的工业控制系统安全防护探索

01 传统网络安全现状

随着AI、5G、大数据、移动互联、物联网等新兴技术的快速发展以及在一些行业的成功应用和落地,传统意义上的网络安全边界正在逐渐扩展、延伸、模糊甚至消失。工业控制系统所在的生产网和传统的办公网存在着明显的区别。IT网络、OT网络和IOT网络(如视频监控网络),共同构建和支撑起目前较为成熟的工业企业基本的网络框架和业务体系。

在现代企业数字化转型和两化融合的推动下,工业控制系统逐步走向网络化、智能化和数字化。但是在企业数字化转型达到降本增效目的的同时,工业控制系统网络也逐步对外走向开放,对内走向互联。针对工业控制系统的新型网络攻击,呈现出频率高、方式多、危害大、范围广等特点,生产网络面临着各种各样的新型网络安全问题,主要表现在以下几个方面:

- 威胁攻击手段越来越多,运用传统网络安全防御理念,防不胜防。例如:WannaCry病毒、Petya病毒、Bad Rabbit病毒等;

- 威胁攻击的种类越来越多,传统安全防护的手段愈显乏力。例如:网络病毒与黑产、流氓软件与灰产、流量攻击与敲诈、黑客攻击与Web安全、身份盗用与渗透、高级威胁APT与勒索等;

- 终端种类越来越多,管理人员难以有效管理。例如:传统终端、移动终端、物联网终端、车联网终端、工程师站、操作员站、工控互联网终端、HMI等;

- 传统的安全防御体系错综复杂、彼此之间需要联动协作,实际操作麻烦。例如:OSI七层安全体系、P2DR模型、IATF保障机制、IEC62443体系、PDCA模型、NSA CGSv2保障体系、NIST CSF防御等;

- 传统的安全防御体系已无法适应5G、云计算、物联网等发展需求。例如:随着从独立PC阶段过渡到互联网阶段、发展到万物互联阶段,传统的安全架构基本上以边界防御为主,在企业的不断发展壮大中,物理的网络边界已经逐步被打破,并彻底走向模糊化。基于边界安全的安全防护体系逐渐显得乏力,不能适应和支撑企业的快速成长和业务发展。

02 零信任产生的背景

在数字化转型的大背景下,企业逐渐将原本相对独立的生产网络与业务办公网络进行互联互通。在实际工作中,随着传统意义上的网络安全边界概念日益模糊,人们逐渐发现了很多问题,这些问题将导致企业若想做好新安全形势下对工业控制系统的安全防护,需做好如下防护措施:

综上所述,随着各类新兴技术的不断发展与壮大以及企业自身业务发展的自我驱动,需要将传统的以网络边界为核心的安全防御理念,逐步过渡到以身份为核心的网络安全防御理念。

2010年,著名研究机构Forrester首席分析师约翰.金德瓦格(John Kindervag)在Forrester报告中提出了零信任(ZT)概念。零信任不是单一的网络体系结构,而是网络基础设施中的一组指导原则以及系统设计和运营方法。传统的网络安全防御理念是在网络中,按照区域进行划分,划分为内网和外网。主观上认为内网是安全的,外网是不安全的,外网客体如果需要访问内网资源,则需要进行各种身份验证和访问控制。零信任则是一种以资源保护为核心的网络安全范式,其前提是信任从来不应该被隐式授予,而是必须进行持续的评估。

零信任体系架构是一种针对企业资源和数据安全的端到端的安全方案,其中包括身份(人和非人的实体)、凭证、访问管理、操作、终端、主机环境和互联基础设施。零信任架构的设计和部署遵循以下基本原则:

- 所有数据源和计算服务均被视为资源;

- 无论网络位置如何,所有通信都必须是安全的;

- 对企业资源的访问授权是基于每个连接的;

- 对资源的访问权限由动态策略(包括客户身份、应用和请求资产的可观测状态)决定,也可能包括其他行为属性;

- 企业应该监控并且测量其所有自有或关联的资产的完整性和安全态势;

- 所有资源的身份认证和授权是动态的,并且在资源访问被允许之前严格强制实施;

- 企业应该尽可能收集关于资产、网络基础设施和通信的当前状态信息,并将其应用与改善网络安全态势。

2019年7月,美国国防部2019-2023年《数字现代化战略》中,将零信任安全列为优先发展技术,Gartner行业报告《Market Guide for Zero TrustNetwork Access》指出,预计到2023年,60%的企业将淘汰大部分远程访问虚拟专用网络(VPN),转而使用零信任架构(ZTA)。

2019年9月,工业和信息化部发布公开征求对《关于促进网络安全产业发展的指导意见(征求意见稿)》的意见,简称《意见》。《意见》中第二项“主要任务”中,要求着力突破网络安全关键技术中提到积极探索“零信任”网络安全新理念、新架构。

03 零信任定义及架构

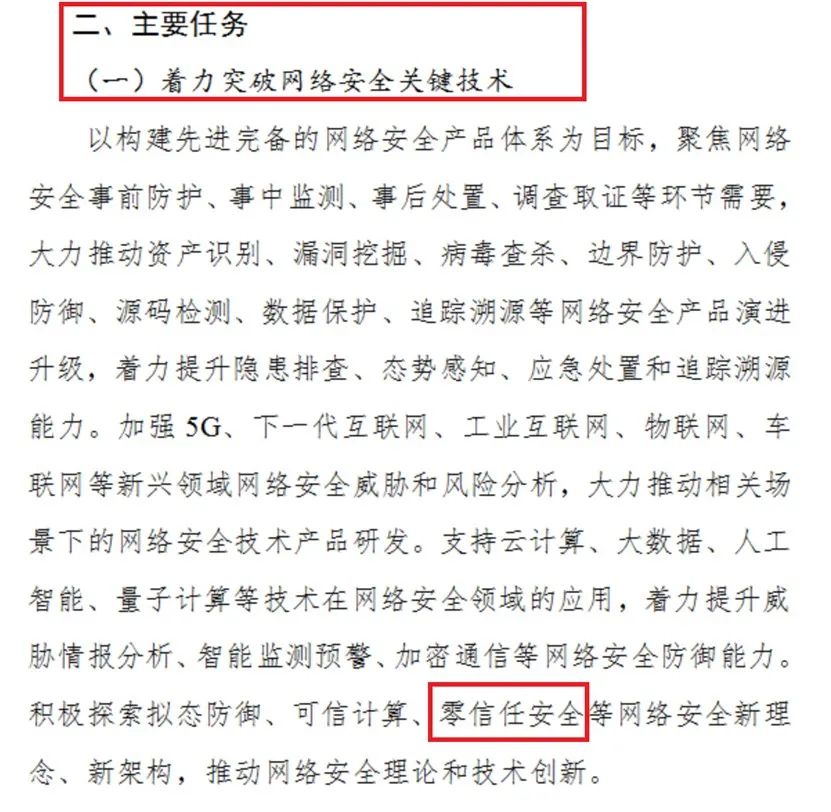

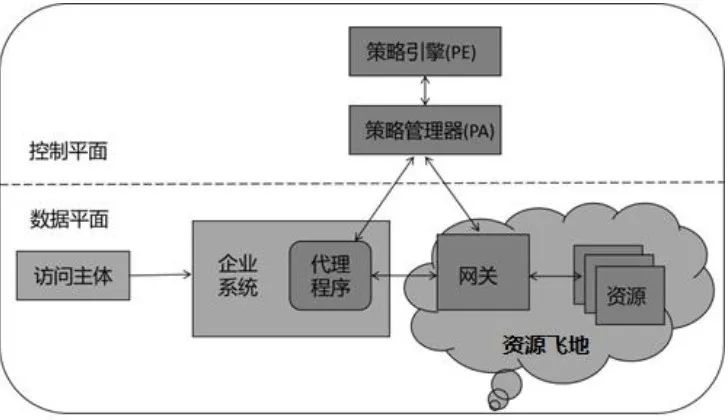

NIST SP800-207 ZeroTrust Architecture(NIST《零信任架构》白皮书)中,对于零信任逻辑架构定义如下:

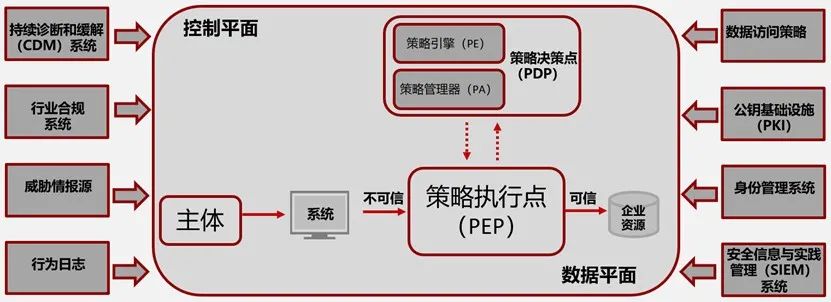

零信任作为一种网络安全架构,企业可以通过多种方式为工作流引入零信任架构ZTA。组成一个完整的零信任架构,通常包括三种要素,分别是软件定义边界(SDP)、增强的身份管理(IAM)和微隔离技术(MSG),可以较为灵活地使用一种或者多种要素进行组合。

在NIST零信任架构白皮书中指出,零信任的实现可以通过使用顶层网络来实现(即第 7 层,但也可以将其部署在更低的 ISO 网络协议栈)。这种方案有时称为软件定义边界(SDP)方法,并且经常包含 SDN和基于意图的联网(IBN)的概念。在这种方案中,PA 充当网络控制器,根据 PE 做出的决定来建立和重新配置网络。客户端继续请求通过 PEP(由 PA组件管理)进行访问。

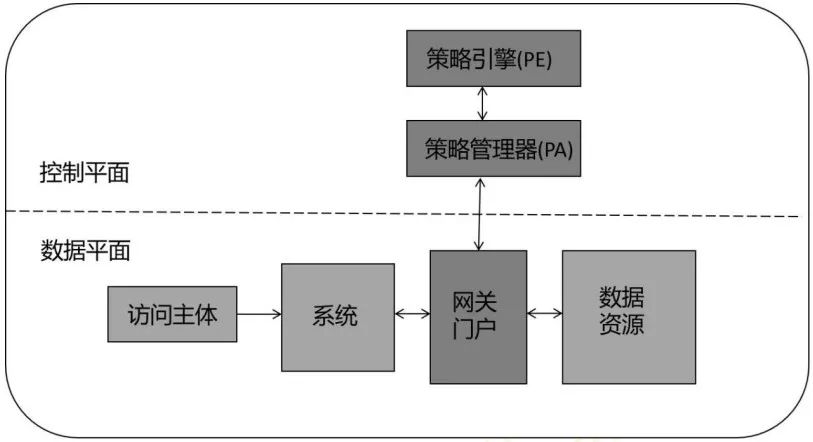

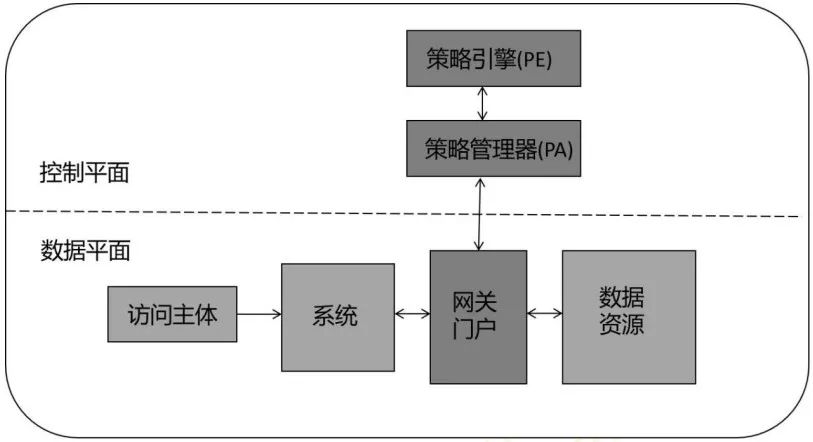

SDP常见的部署模式主要分为以下几种模式:

- 基于设备代理/网关的部署

- 基于飞地的部署

- 基于资源门户的部署

- 设备应用沙箱

04 SDP对工业控制系统的安全防护举措

在CSA发布的《SDP实现等保2.0合规技术指南》中,除了描述SDP能够满足各个级别的通用要求外,同时还能够通过部署SDP来满足工业控制系统扩展要求(以三级为例):

对“8.5.2.1网络架构”的适用策略

实时生产控制区与非实时生产控制区、管理信息区、工业互联网部署SDP可满足:

- 在实时生产控制区域、非实时生产控制区之间安全部署SDP网关,可实现基于业务需求的技术隔离,可按网络、资源、应用、用户等进行技术隔离访问控制,可满足b)要求。在管理信息区内部署SDP,可满足b)要求;

- 在工业互联网中,因需要跨越互联网,传统网闸措施不被推荐使用,因为SDP更适用于工业互联网的安全保护,部署SDP可满足a)、b)、c)要求。

对“8.5.2.2通信传输”的适用策略

管理信息区、工业互联网部署SDP可满足:

- 部署SDP实现传输加密、身份零信任管理、访问控制等功能,满足等级保护2.0中工业安全扩展通信传输要求。可满足a)要求。

对“8.5.3.1访问控制”的适用策略

管理信息区、工业互联网部署SDP可满足:

- 管理信息区、工业互联网部署SDP,实现对所有网络访问控制细粒度管理,可对e-Mail、Web、Telnet、Rlogin、FTP等通用网络服务进行禁止;满足a)要求。

对“8.5.3.2拨号使用控制”的适用策略

实时生产控制区与非实时生产控制区、管理信息区、工业互联网部署SDP可满足:

- 通过SDP实现对远程拨号终端准入与用户信任,访问传输加密以及访问资源按需授权,满足a)要求,部分满足b)要求。

对“8.5.3.3无线使用控制”的适用策略

管理信息区、工业互联网部署SDP可满足:

- 通过部署SDP、利用先认证再连接、零信任等机制、实现无线用户、设备唯一性标识和鉴别,实现对网络资源的安全授权和使用,通过隧道加密,提升传输加密,满足a)、b)、c)要求。

对“8.5.4.1控制设备安全”的适用策略

实时生产控制区与非实时生产控制区、管理信息区、工业互联网部署SDP可满足:

- 通过部署SDP,可实现内部应用准入、身份鉴别和访问控制,同时实现基于用户行为的安全审计。满足a)要求。

零信任作为一种新的网络安全架构,并不是定义所有的访问请求都不可信,而是保证对所有资源的所有请求都要从零开始建立信任、对身份进行鉴别、并始终保持校验和持续的评估。零信任网络安全架构也不是完全推翻现有的网络安全防御架构体系,Google从2011年到2017年实施完成的BeyondGorp项目,是对零信任实践解决方案的成功探索,零信任网络安全架构可以很好地弥补传统纵深防护架构的不足,将两种架构互补,从而构建出具有先进网络安全防护设计理念的整体安全防护体系。

企业可以通过多种方式为工作流引入零信任架构ZTA。这些方案因使用的组件和组织策略规则的主要来源而有所差异。每种方案都实现了零信任的所有原则,但可以使用一个或两个(或一个组件)作为策略的主要驱动元素。本篇文章从软件定义边界(SDP)的角度,对工业控制系统在“零信任”架构下的网络安全防护技术手段进行了分析,后续将根据实际情况出发,分别从基于增强的身份治理IAM和微隔离角度,再次进行分析和讨论,敬请关注后续文章。