黑客团伙假冒安全公司实施网络攻击

近日,安全公司Gemini Advisory报道,黑客组织FIN7假冒网络安全公司向企业提供渗透测试“服务”来实施勒索软件攻击。FIN7,又名“Carbanak”,自2015年首次出现在网络犯罪领域以来就一直参与网络攻击并窃取现金,包括用MITM中间人攻击恶意软件感染ATM提款机。

Gemini Advisory研究人员发现,由于勒索软件已成为一个有利可图的领域,并且FIN7之前有与“Combi Security”等虚假公司合作的经验,因此该组织成立了一家名为Bastion Secure的“网络安全公司”来招募合法的IT专家。据了解,FIN7每月为其提供800至1200美元,通过匿名渠道招募 C++、PHP 和 Python程序员、Windows系统管理员和逆向工程专家。

需要特别注意的是,根据Bastion Secure的岗位招聘要求,其真正想招募的其实是渗透测试人员,因为其要求系统管理员具备能够绘制受感染公司系统、执行网络侦察以及定位备份服务器和文件的技能(详情见下图),而所有这些技能都是勒索软件攻击实施加密前所必需具备的技能。

Gemini Advisory研究人员向Bastion Secure发送了一份求职申请并被聘用,研究人员发现其招聘过程非常典型,包括面试、签订合同和保密协议以及基本培训。但是,在执行实际任务时,很明显Bastion Secure正在寻找一些人来进行网络犯罪活动。比如,他们为员工提供对企业网络的访问权限,并要求新员工收集与企业管理员帐户、备份等相关的信息。

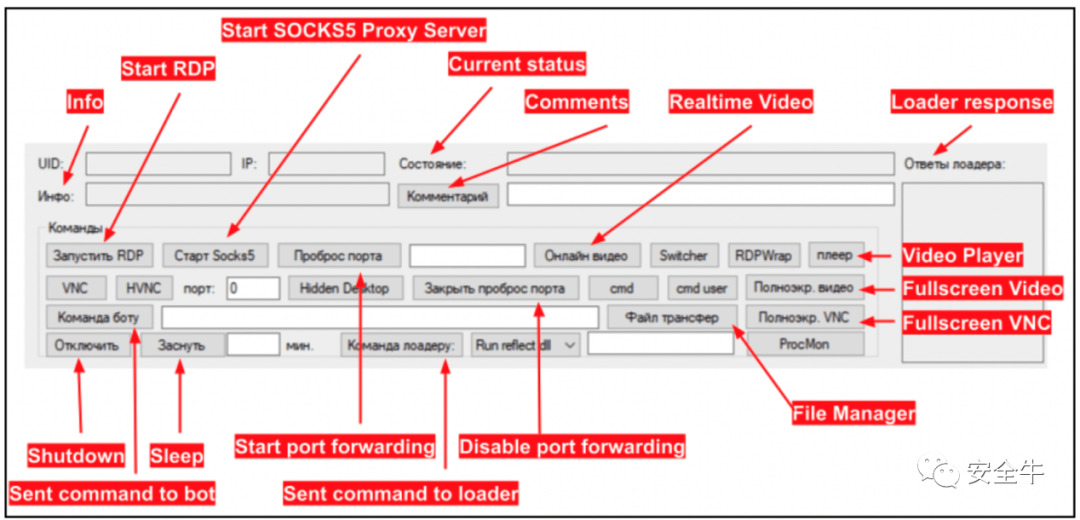

他们还为员工提供Carbanak和Lizar/Tirion这类著名的后开发工具,将其伪装成“命令管理器”,开展渗透测试活动,然而,Bastion Secure并没有提供开展这些渗透测试活动的任何法律文件,因此Gemini Advisory研究人员判断其通过渗透测试方式侵害受害公司,并通过非法手段获取访问权限,实施勒索攻击活动。

除此之外,Gemini Advisory研究人员还发现,Bastion Secure的企业网站包含从其他网站窃取和重新编译的内容。更可疑的是,Bastion Secure的企业网站由某俄罗斯域名注册商提供,而这是网络罪犯惯用的方式之一。Gemini Advisory认为,之所以FIN7通过创建虚假的网络安全公司来进行勒索攻击,因为这比与要求瓜分70%-80%赎金的勒索软件团伙合作要“划算”,是一种利用廉价劳动力的“好办法”。