苹果发布安全更新,修复已被利用的0day漏洞

一颗小胡椒2021-10-12 16:37:04

10月11日,苹果发布了iOS 15.0.2和iPadOS 15.0.2安全更新,以修复一个0day漏洞,据称该漏洞已被积极利用。

对于该漏洞,苹果方面这样描述:“应用程序可能能够执行具有内核特权的任意代码。在更新中已通过改进内存处理解决了内存损坏问题。”除此之外未进一步透露更多细节。

这个漏洞是由一位匿名研究员提交的,编号为CVE-2021-30883。

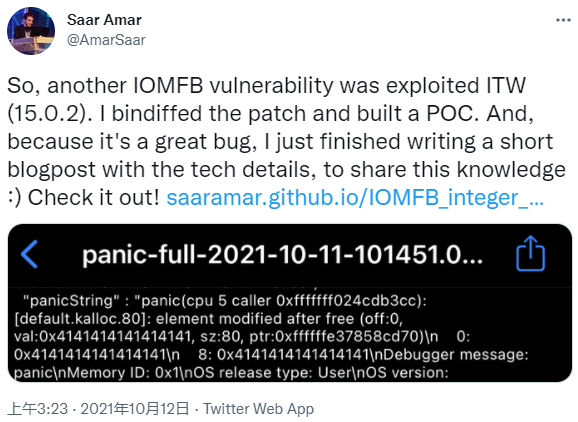

在漏洞披露后,安全研究员Saar Amar发布了对该漏洞的POC(概念验证):

Saar Amar的POC链接:https://saaramar.github.io/IOMFB_integer_overflow_poc/

该漏洞是存在于IOMobileFrameBuffer中的关键内存损坏问题,应用程序可以触发漏洞,使得攻击者能够利用漏洞获取内核特权在易受攻击的设备上执行攻击,从而窃取数据、安装恶意软件。

鉴于该漏洞已遭在野利用,建议大家尽快安装更新补丁,前往“设置”>“通用”,点击“软件更新”进行更新即可。

本次更新适用于iPhone 6s及之后的版本, iPad Pro的所有型号, iPad Air 2及之后的版本, 第五代iPad及之后的版本, iPad mini 4及之后的版本,以及第七代iPod touch。

一颗小胡椒

暂无描述