新型攻击可获取和冒用浏览器数字指纹

最近出现了一种具有破坏性且难以检测的新型威胁,攻击者可滥用这种威胁收集用户的浏览器指纹信息,从而在受害者不知情的情况下冒用其身份,损害其隐私。

得克萨斯A&M大学的学者将这种攻击系统称为“Gummy Browsers”,将之比作有近20年历史的“Gummy Fingers”技术(明胶手指:用制作小熊软糖的主要原料明胶来精确模仿用户的指纹生物信息)。

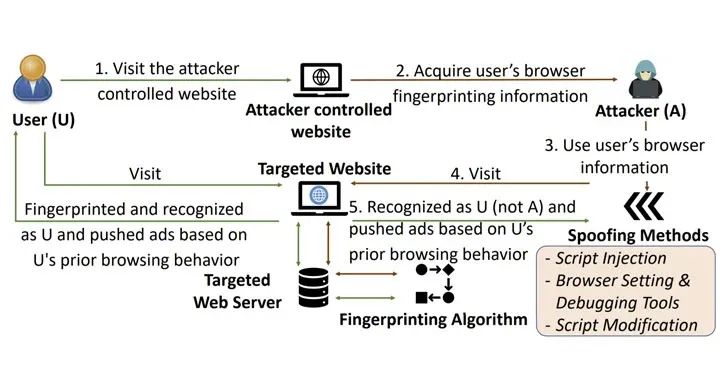

研究人员简略概况道:“这个方法的主要思想是,攻击者?先让用户?连接到其网站(或攻击者控制下的知名网站),然后悄悄收集?用于浏览器指纹识别的信息(就像任何浏览器指纹识别网站?收集此类信息一样)”然后,攻击者?在他自己的机器上安排一个浏览器,在连接网站?时复制并传输相同的指纹信息,诱骗?认为请求服务的人是用户?而不是攻击者?。”

浏览器指纹,也称为机器指纹,是指一种跟踪技术,用于通过收集有关远程计算系统的软件及硬件属性来唯一标识互联网用户:例如所选浏览器、时区、默认语言、屏幕分辨率、插件、已安装的字体,甚至首选项,以及与设备Web浏览器交互时出现的行为特征。

因此,如果网站仅根据用户的浏览器指纹来推送针对性广告,则可能会导致远程攻击者能够照着受害者的浏览器指纹来篡改自身浏览器指纹,好在更长时间内在用户和网站都毫无所觉的情况下分析任何感兴趣的目标。

换句话说,通过冒用受害者的浏览器指纹,利用服务器将攻击者的浏览器视为受害者的浏览器这一事实,攻击者不仅会收到与受害者所收到的相同或相似广告,还可以推断用户的相关敏感信息(例如,性别、年龄段、健康状况、兴趣、工资水平等)并建立个人行为档案。

在实验测试中,研究人员发现,攻击系统的平均误报率达到0.95以上,表明大多数被冒用的指纹被网站误认为是合法指纹,从而成功地欺骗了数字指纹算法。此类攻击可以造成广告隐私泄露,还会使得攻击者能够绕过用来验证用户身份和检测欺诈的防御机制。

研究人员总结道:“Gummy Browsers对用户在线安全和隐私的影响可能是毁灭性且持久的,特别是考虑到浏览器指纹已在现实世界中得到广泛采用的情况下。有鉴于此,我们的研究提出了一个问题,即大规模部署浏览器指纹是否安全。”