原生安全:云原生安全的终篇

云原生安全发展可谓方兴未艾,云原生环境中的各类安全风险日益频发,云上的对抗也成为现实,越来越多的企业开始探讨如何设计、规划云原生环境中的安全架构,部署相应的安全能力。云原生安全的现在和未来如何,笔者不妨从一个较高的视角进行探讨。

与云计算安全相似,云原生安全也包含两层含义:“面向云原生环境的安全”和“具有云原生特征的安全”。目前大部分企业和安全厂商还在践行前者,只有少部分具有创新意识的业界同仁在关注和实验后者。笔者看来,前者是必经之路,可以说是阶段1,而随着面向云原生的安全越来越成熟,将会迸发出极大的驱动力来构建具有云原生特征的安全能力,进入阶段2,当然这还远不够,原生安全才是云原生安全的终篇。

1 面向云原生环境的安全

总体而言,云原生安全的第一阶段是安全赋能于云原生体系,即构建云原生的安全能力。

面向云原生环境的安全,其目标是防护云原生环境中的基础设施、编排系统和微服务等系统的安全。

这类安全机制的目标是保护云原生环境,不一定具备云原生的特性,它们可以是传统模式部署的,甚至是硬件设备。

一个例子是容器云(CaaS)的抗拒绝服务,可用分布式拒绝服务缓解机制(DDoS Mitigation),而考虑到性能限制,一般此类缓解机制都是硬件形态,但这种传统安全机制正是保障了是面向云原生系统的可用性。

当前云原生技术发展迅速,但相应的安全防护匮乏,就连最基础的镜像安全、安全基线都不尽如人意。因而应该研究如何将现有成熟的安全能力,如隔离、访问控制、入侵检测、应用安全,应用于云原生环境,构建安全的云原生系统。

2 具有云原生特征的安全

第二阶段是构建具有云原生特征的安全能力,即具有本书1.4节中云原生的特性的各类安全机制。此类安全机制,具有弹性敏捷、轻量级、可编排等的特性。

云原生是一种理念上的创新,通过容器化、资源编排和微服务重构了传统的开发运营体系,加速业务上线和变更的速度,因而,云原生系统的种种优良特性同样会给安全厂商带来很大的启发,重构他们的安全产品、平台,改变其交付、更新模式。

还是以DDoS为例,在数据中心的安全体系中,抗拒绝服务是一个典型的安全应用,以硬件清洗设备为主。但其缺点是当DDoS的攻击流量超过了清洗设备的清洗能力时,无法快速部署额外的硬件清洗设备(传统硬件安全设备的下单、生产、运输、交付和上线往往以周计),因而这种安全机制无法应对突发的大规模拒绝服务攻击。而如果采用云原生的机制,安全厂商就可以通过容器镜像的方式交付容器化的虚拟清洗设备,而当出现突发恶意流量时,可通过编排系统在空闲的服务器中动态横向扩展启动足够多的清洗设备,从而可应对处理能力不够的场景。这时,DDoS清洗机制是云原生的,但其防护的业务系统有可能是传统的。

这种具有云原生特征的安全机制与当前流行的安全资源池有相似的特性,当然借助业界流行的云原生技术和平台,能提供比安全资源池性能更好、处置更灵活的安全能力。

客观上看,云原生具有轻快不变的基础设施、弹性服务编排、开发运营一体化等诸多优点。因而,安全厂商会开始研究如何将这些能力赋能于传统安全产品,通过软件定义安全的架构,构建原生安全架构,从而提供弹性、按需、云原生的安全能力,加快“防护-检测-响应“闭环的效率。

此外,随着讨论的逐渐深入,读者会发现,云原生环境中的安全防护天然地会要求一些主机侧的安全机制具有云原生的特性。例如,容器环境的短生命周期、业务变更及其迅速,导致了如访问控制、入侵检测等安全机制偏向于特权容器等形态,并且要求可以动态根据编排系统的业务调度策略进行安全策略的调整,要实现这两个需求,最后的安全机制必然与云原生系统融合,体现出明显的云原生的特性。

3 原生安全:融合的云原生安全

Gartner提过,云安全的未来等价于纯安全,因为未来云计算将会变得无处不在,所有的安全机制都会覆盖云计算的场景,那么我们谈云安全,其实就是一个通用场景下的安全问题。

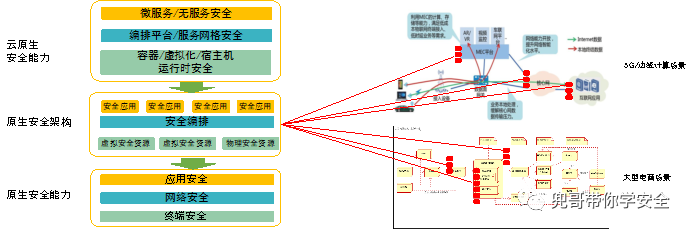

既然未来云安全等价安全,而云计算的下半场是云原生,那不妨也做个推论,云原生的未来也会等价于原生安全。那么,什么样的才是原生安全呢,笔者认为原生安全有两个特点:基于云原生,且无处不在,即使用了云原生的技术,能适用于各类场景。如图1的左侧具有云原生特性的安全能力能够适用于5G和边缘计算的场景,如本书24.1和24.2节所讨论,也能够适用于电商微服务的场景,如本书第其部分所讨论的应用安全。

图1 原生安全的演进

总结

从上可知,原生安全发展会有三个阶段,在最终阶段,当安全设备或平台云原生化后,就能提供(云)原生的安全能力,不仅适用于通用云原生场景、5G、边缘计算等场景,甚至可以独立部署在大型电商等需要轻量级、高弹性传统场景,最终成为无处不在的安全。当我们在讨论安全架构或安全技术时,会丝毫没有注意到这些架构和技术天然融入了各种云原生的特性,至此,我们的安全能力做到了到云原生去,从云原生来的“原生安全“。