【安全监测报告】奇安信 CERT 2021年9月安全监测报告

截止9月30日,奇安信CERT监测的漏洞中有2658条敏感信息 触发了人工研判标准 。经人工研判:本月值得重点关注的漏洞共128个,其中高风险漏洞共23个。

注:

1.本月重要漏洞户口详情请点击“阅读原文”

2.敏感漏洞触发条件由漏洞影响的产品、漏洞热度、可能的影响范围等多个维度综合判断

3.人工研判流程包括对漏洞利用条件、影响范围、实际危害等多个方面的信息的综合研判

4.针对高风险漏洞,奇安信 CERT已于第一时间发布安全风险通告

5.月度总舆论热度榜为奇安信CERT抓取到互联网上对该漏洞讨论次数汇总的榜单

奇安信 CERT 9月安全监测报告

月度总热度Top10漏洞概览

根据奇安信 CERT的监测数据,在2021年9月份监测到的所有漏洞中,月度总舆论热度榜 TOP10漏洞如下:

序号 漏洞编号 影响产品 漏洞类型 CVSS分数 1 CVE-2021-40444 MICROSOFT MSHTML 代码执行 8.8 2 CVE-2020-27955 Git LFS 命令注入 9.8 3 CVE-2021-22005 Vmware vCenter Server 文件上传 9.8 4 CVE-2021-26084 Atlassian Confluence Server、Data Center 代码执行 暂无 5 CVE-2021-38647 Open Management Infrastructure 代码执行 9.8 6 CVE-2021-30860 Apple CoreGraphics 代码执行 9.6 7 CVE-2021-1675 Windows Print Spooler 代码执行 8.8 8 CVE-2020-0796 Microsoft Windows SMBv3 代码执行 10 9 CVE-2021-36163 Apache Dubbo 代码执行 9.8 10 CVE-2021-30632 Chrome V8引擎 命令执行 暂无 |

在9月月度总热度舆论榜前十的漏洞中,热度最高的漏洞为Microsoft MSHTML引擎远程代码执行漏洞(CVE-2021-40444),攻击者可通过制作带有恶意 ActiveX 控件的Microsoft Office 文档并诱导用户打开此文档来利用此漏洞。成功利用此漏洞的远程攻击者可在目标系统上以该用户权限执行任意代码。目前,此漏洞已被检测到在野利用且POC及EXP已公开,奇安信红雨滴团队已捕获相关定向攻击样本,其现实威胁进一步提升。

重点关注漏洞概览

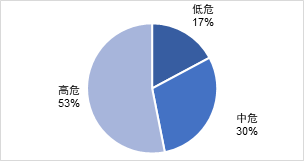

漏洞危害等级占比:

- 高危漏洞共68个,占比约为53%

- 中危漏洞共38个,占比为为30%

- 低危漏洞共22个,占比约为17%

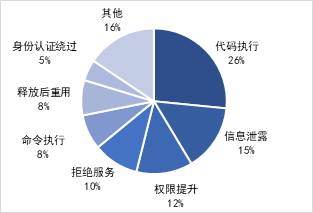

漏洞类型占比:

- 代码执行漏洞共34个,其占比约为26%

- 信息泄露漏洞共19个,其占比约为15%

- 权限提升漏洞共16个,其占比约为12%

重点关注漏洞

漏洞编号 影响产品 危险等级 漏洞类型 触发方式 CVE-2021-40085 DNSmasq 中危 代码执行 远程触发 CVE-2021-26084 Atlassian Confluence Server 以及 Data Center 高危 代码执行 远程触发 CVE-2021-36162 Apache dubbo 中危 代码执行 远程触发 CVE-2021-36163 Apache dubbo 高危 代码执行 远程触发 CVE-2020-16048 Mozilla Firefox 高危 任意代码执行 远程触发 CVE-2021-30582 Google Chrome 中危 信息泄露 远程触发 CVE-2021-30590 Google Chrome 低危 内存泄漏 远程触发 CVE-2021-30592 Google Chrome 低危 内存泄漏 远程触发 CVE-2021-30541 Google Chrome 中危 释放后重用 远程触发 CVE-2021-30572 Chrome 中危 释放后重用 远程触发 CVE-2021-40143 Nexus Repository 3 中危 信息泄露 远程触发 CVE-2021-30602 Chrome 中危 内存泄漏 远程触发 CVE-2021-30604 Chrome 中危 释放后重用 远程触发 CVE-2021-30598 Chrome 中危 代码执行 远程触发 CVE-2021-30608 Chrome 中危 释放后重用 远程触发 CVE-2021-28642 Adobe Acrobat 中危 代码执行 本地触发 CVE-2021-28639 Adobe Acrobat 中危 代码执行 本地触发 CVE-2021-30562 Google Chrome 中危 释放后重用 远程触发 CVE-2021-30599 Google Chrome 中危 代码执行 远程触发 CVE-2021-39116 Atlassian Jira 中危 拒绝服务 远程触发 CVE-2021-39121 Atlassian Jira 低危 信息泄露 远程触发 CVE-2021-40444 Microsoft MSHTML 高危 远程代码执行 远程触发 CVE-2021-39115 Atlassian Jira Server and Data Cente 低危 代码执行 远程触发 暂无 网神SecGate 3600防火墙 低危 命令执行 远程触发 CVE-2021-34728 Cisco IOS XR 高危 权限提升 本地触发 CVE-2021-34719 Cisco IOS XR 高危 权限提升 本地触发 CVE-2021-1838 Apple macOS ImageIO 中危 内存损坏 本地触发 CVE-2021-3715 Linux kernel 高危 权限提升 本地触发 CVE-2021-30764 Apple iOS 中危 代码执行 本地触发 CVE-2021-39122 Atlassian Jira Server and Data Center 低危 信息泄露 远程触发 CVE-2021-40539 Zoho ManageEngine ADSelfService Plus 高危 代码执行 远程触发 CVE-2020-10890 Foxit PhantomPDF ConvertToPDF 高危 代码执行 远程触发 CVE-2021-34722 Cisco IOS XR 低危 命令执行 本地触发 CVE-2021-34721 Cisco IOS XR 低危 命令执行 本地触发 CVE-2021-34737 Cisco IOS XR 高危 拒绝服务 远程触发 CVE-2021-34771 Cisco IOS XR 高危 信息泄露 远程触发 CVE-2021-34344 QUSBCam2 高危 任意代码执行 远程触发 CVE-2021-23406 pac-resolver 中危 代码执行 远程触发 CVE-2021-30860 Apple 高危 代码执行 远程触发 CVE-2021-36965 Windows WLAN AutoConfig Service 高危 远程代码执行 远程触发 CVE-2021-26435 Windows Scripting Engine 高危 远程代码执行 远程触发 CVE-2021-38671 Windows Print Spooler 高危 权限提升 本地触发 CVE-2021-38639 Win32k 高危 权限提升 本地触发 CVE-2021-36975 Win32k 高危 权限提升 本地触发 CVE-2021-36955 Microsoft Windows Common Log File System Driver 高危 权限提升 本地触发 CVE-2021-36963 Windows Common Log File System Driver 高危 权限提升 本地触发 CVE-2021-38633 Windows Common Log File System Driver 高危 权限提升 本地触发 CVE-2021-30632 V8 引擎 高危 远程代码执行 远程触发 CVE-2021-3437 HP OMEN Gaming Hub 高危 权限提升 本地触发 CVE-2021-39118 Atlassian Jira Server and Data Center 中危 信息泄露 远程触发 CVE-2021-39125 Atlassian Jira Server and Data Center 中危 信息泄露 远程触发 CVE-2021-3744 Linux 内核 中危 内存泄漏 远程触发 CVE-2021-39123 Jira Server and Data Center 低危 拒绝服务 远程触发 CVE-2021-34343 QNAP NAS 高危 远程代码执行 远程触发 CVE-2021-3777 Nodejs tmpl 高危 拒绝服务 远程触发 CVE-2021-25741 kubernetes 高危 信息泄露 远程触发 CVE-2021-1740 Apple iOS 高危 错误的访问控制 本地触发 CVE-2021-41079 Apache Tomcat 中危 拒绝服务 远程触发 CVE-2021-40438 Apache HTTP Server 中危 服务端请求伪造(SSRF) 远程触发 CVE-2021-34718 Cisco IOS XR 高危 文件读取 远程触发 CVE-2021-36160 Apache HTTP Server 中危 拒绝服务 远程触发 CVE-2021-34798 Apache HTTP Server 中危 拒绝服务 远程触发 CVE-2021-39275 Apache HTTP Server 中危 内存损坏 远程触发 CVE-2021-33193 Apache HTTP Server 中危 身份认证绕过 远程触发 CVE-2020-8561 Kubernetes 中危 信息泄露 远程触发 CVE-2021-38647 Open Management Infrastructure 高危 远程代码执行 远程触发 CVE-2021-22945 libcurl 高危 任意代码执行 远程触发 CVE-2021-31844 McAfee 高危 任意代码执行 远程触发 CVE-2021-38645 Open Management Infrastructure 高危 权限提升 远程触发 CVE-2021-38648 Open Management Infrastructure 高危 权限提升 远程触发 CVE-2021-38649 Open Management Infrastructure 高危 权限提升 远程触发 CVE-2021-41303 Apache Shiro 低危 身份认证绕过 远程触发 CVE-2021-22019 vCenter Server 中危 拒绝服务 远程触发 CVE-2021-22005 Center Server 高危 文件上传 远程触发 CVE-2021-22011 vCenter Server 高危 身份认证绕过 远程触发 CVE-2021-22010 Vmware vCenter Server 中危 拒绝服务 远程触发 CVE-2021-21993 Vmware vCenter server 中危 服务端请求伪造(SSRF) 远程触发 CVE-2021-22020 VMware vCenter Server 低危 拒绝服务 远程触发 CVE-2021-21991 VMware vCenter Server 高危 权限提升 本地触发 CVE-2021-22014 VMware vCenter Server 低危 代码执行 远程触发 CVE-2021-22016 VMware vCenter Server 高危 跨站脚本漏洞(XSS) 远程触发 CVE-2021-22013 VMware vCenter Server 高危 目录遍历 远程触发 CVE-2021-22012 VMware vCenter Server 高危 信息泄露 远程触发 CVE-2021-22015 VMware vCenter Server 高危 权限提升 本地触发 CVE-2021-22006 VMware vCenter Server 高危 错误的访问控制 远程触发 CVE-2019-0708 远程桌面服务(RDP) 高危 远程代码执行 远程触发 CVE-2020-12812 Fortinet SSL VPN 高危 身份认证绕过 远程触发 CVE-2020-8260 Pulse Connect Secure 低危 代码执行 远程触发 CVE-2019-5591 Fortinet FortiOS 低危 信息泄露 本地触发 CVE-2019-19781 Citrix ADC和Citrix 网关 高危 目录遍历 远程触发 CVE-2019-7481 SonicWall SMA100 高危 信息泄露 远程触发 CVE-2019-11539 Pulse Secure Pulse Connect Secure and Pulse Policy Secure 低危 命令执行 远程触发 CVE-2019-11634 Citrix Systems Workspace App 高危 命令执行 远程触发 CVE-2021-28799 Qnap Systems QNAP HBS 3 高危 身份认证绕过 远程触发 CVE-2021-33035 OpenOffice 高危 远程代码执行 远程触发 CVE-2021-36260 海康威视 IP 摄像机/NVR 固件 高危 代码执行 远程触发 CVE-2021-20655 Soliton Systems Kk FileZen 中危 命令执行 远程触发 CVE-2021-27104 Accellion FTA 操作系统 高危 命令执行 远程触发 CVE-2021-29842 IBM WebSphere 低危 信息泄露 远程触发 CVE-2021-20037 SonicWall Global VPN Client 高危 命令执行 本地触发 CVE-2021-38153 Apache Kafka 中危 信息泄露 本地触发 CVE-2021-37957 Google Chrome 中危 释放后重用 远程触发 CVE-2021-37956 Google Chrome 中危 释放后重用 远程触发 CVE-2021-37962 Google Chrome 中危 释放后重用 远程触发 CVE-2021-37970 Google Chrome 中危 释放后重用 远程触发 CVE-2021-34724 Cisco IOS XE SD-WAN Software CLI 低危 代码执行 本地触发 CVE-2021-1619 Cisco iOS XE 高危 拒绝服务 远程触发 CVE-2021-38112 Amazon WorkSpaces 高危 代码执行 远程触发 CVE-2010-2861 Adobe ColdFusion 低危 目录遍历 远程触发 CVE-2009-3960 Adobe BlazeDS 高危 信息泄露 远程触发 CVE-2020-24327 discourse 高危 服务端请求伪造(SSRF) 远程触发 CVE-2021-34727 Cisco IOS XE SD-WAN 高危 代码执行 远程触发 CVE-2021-34770 Cisco IOS XE Software for Catalyst 9000 Family Wireless Controllers CAPWAP 高危 代码执行 远程触发 CVE-2021-3597 Wildfly underflow 低危 拒绝服务 远程触发 CVE-2021-21295 Netty 低危 信息泄露 远程触发 CVE-2021-22017 VMware vCenter Server 高危 身份认证绕过 远程触发 CVE-2021-34351 QNAP QVR 高危 命令执行 远程触发 CVE-2021-0422 联发科芯片内存管理驱动程序 高危 拒绝服务 本地触发 CVE-2021-0425 联发科芯片内存管理驱动程序 高危 信息泄露 本地触发 CVE-2021-0610 联发科内存管理驱动 高危 权限提升 本地触发 CVE-2021-0660 联发科芯片CCU 高危 信息泄露 本地触发 CVE-2021-1612 Cisco IOS XE SD-WAN CLI 高危 文件上传 本地触发 CVE-2021-40344 Nagios XI 低危 文件上传 远程触发 CVE-2021-40343 Nagios XI 中危 代码执行 远程触发 CVE-2021-40345 Nagios XI 低危 命令执行 远程触发 CVE-2021-30528 Chrome 高危 释放后重用 远程触发 CVE-2021-21522 Dell Bios 高危 信息泄露 本地触发 CVE-2020-12030 EMERSON WIRELESSHART GATEWAY 1410 高危 错误的访问控制 远程触发 |

高风险漏洞

漏洞编号 漏洞类型 危险等级 影响产品 公开状态 详情链接 CVE-2021-26084 代码执行 高危 Atlassian Confluence Server、 Data Center 技术细节、PoC、EXP已公开,在野利用已发现

CVE-2021-36162 代码执行 中危 Apache dubbo 技术细节、PoC已公开

CVE-2021-36163 代码执行 高危 Apache dubbo 技术细节、PoC已公开 CVE-2021-40444 远程代码执行 高危 Microsoft MSHTML 技术细节、PoC、EXP已公开,在野利用已发现 CVE-2021-30860 代码执行 高危 Apple CoreGraphics 在野利用已发现 CVE-2021-36965 远程代码执行 高危 Windows WLAN AutoConfig Service 未知

CVE-2021-26435 远程代码执行 高危 Windows Scripting Engine 未知 CVE-2021-38647 远程代码执行 高危 Open Management Infrastructure 未知 CVE-2021-38671 权限提升 高危 Windows Print Spooler 未知 CVE-2021-38639 权限提升 高危 Win32k 未知 CVE-2021-36975 权限提升 高危 Win32k 未知 CVE-2021-38633 权限提升 高危 Windows Common Log File System Driver 未知 CVE-2021-36963 权限提升 高危 Windows Common Log File System Driver 未知 CVE-2021-36955 权限提升 高危 Microsoft Windows Common Log File System Driver 未知 CVE-2021-41303 身份认证绕过 低危 Apache Shiro 技术细节、PoC、已公开 CVE-2021-22005 文件上传 高危 VMware Center Server 技术细节、PoC、已公开

CVE-2021-21991 权限提升 高危 VMware vCenter Server 未知 CVE-2021-22006 错误的访问控制 高危 VMware vCenter Server 未知 CVE-2021-22011 身份认证绕过 高危 VMware vCenter Server 未知 CVE-2021-22015 权限提升 高危 VMware vCenter Server 未知 CVE-2021-22012 信息泄露 高危 VMware vCenter Server 未知 CVE-2021-22013 目录遍历 高危 VMware vCenter Server 未知 CVE-2021-22017 身份认证绕过 高危 VMware vCenter Server 技术细节、PoC、EXP已公开

|

威胁者信息

Web漏洞被攻击者利用情况:

根据奇安信A-TEAM白泽平台的攻击者画像数据,2021年9月1日到9月30奇安信A-TEAM共识别出2290336个威胁者,通过2621253个IP地址发起攻击,其中有987453个IP来自境内,43805个IP来自境外。其中受威胁的网站数量为40532,隐蔽链路为197112个。

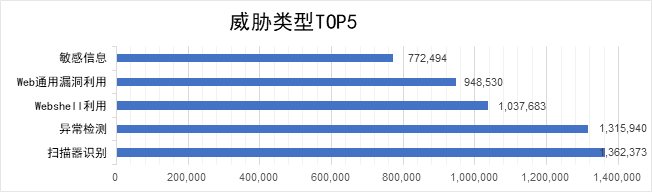

9月威胁类型TOP5分别为:扫描器识别、异常检测、Webshell利用、Web通用漏洞利用、敏感信息。

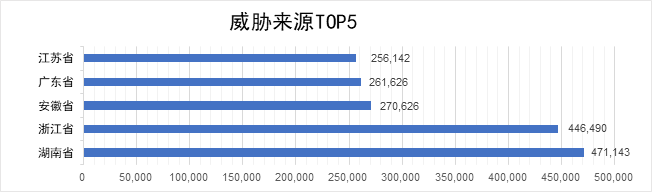

9月威胁来源区域TOP5分别为湖南省、浙江省、安徽省、广东省、江苏省。

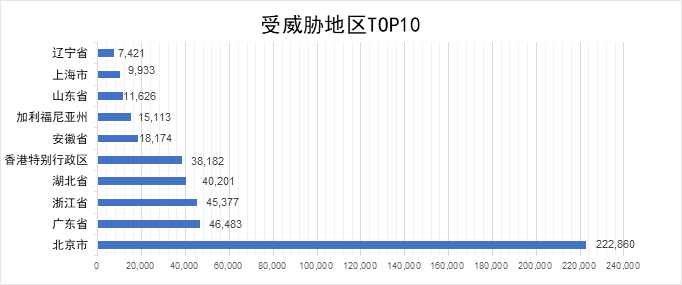

9月受威胁地区TOP10为:北京市、广东省、浙江省、湖北省、香港特别行政区、安徽省、加利福尼亚州、山东省、上海市、辽宁省。

威胁者常用的威胁工具及手法如下: