勒索软件对教育部门的影响

受影响平台:所有操作系统平台

受影响方:教育部门

影响:潜在勒索软件感染、数据泄露、教育部门系统受损

严重程度:高

2021年发生了几起影响我们日常生活的重大勒索软件事件。5月初,美国最大的精炼石油管道公司Colonial Pipeline感染了DarkSide勒索软件。此次感染迫使该公司在进行评估时关闭他们的管道作为预防措施,导致东海岸加油站排起长队。同月晚些时候,REvil勒索软件攻击了全球最大的肉类加工商JBS,并扰乱了该公司的肉类生产。7月,REvil再次来袭,影响了托管服务提供商Kaseya的客户。攻击者利用身份验证绕过漏洞在Kaseya VSA(虚拟系统管理员)软件中,通过软件管理的主机向下游客户传播恶意负载。

由于勒索软件团伙的主要目标是经济利益,人们普遍认为教育部门不在坏人的攻击目标之内。然而,联邦调查局(FBI)的一份报告提出了相反的建议。FBI于3月16日发布了Flash警报,警告公众PYSA勒索软件越来越多地针对美国和英国的教育机构。PYSA,也称为Mespinoza,是“Protect Your System Amigo”的缩写,被认为与Vurten勒索软件有着密切的联系。

PYSA于2019年12月首次被发现。当时,它为它加密的文件添加了“.locked”文件扩展名,但后来切换到更熟悉的“.pysa”文件扩展名。PYSA的入口点通常归因于三种方法:垃圾邮件、RDP暴露在互联网上的Windows主机入侵,以及对中央管理控制台和某些Active Directory(AD)帐户的暴力攻击。一旦被感染,PYSA会使用各种工具(例如ProcDump、Mimikatz和Advanced IP Scanner)来实现横向移动和信息侦察。PYSA是双重勒索软件,因为它从受感染的机器中窃取信息并加密文件,要求受害者花钱解密他们的文件,而不是向公众发布被盗信息。

Grief勒索软件于2021年5月袭击了密西西比州的一个学区。根据一份公开报告,Grief的泄密网站称,勒索软件窃取了10GB的数据,包括内部文件和个人信息。据报道,华盛顿州的另一个学区和弗吉尼亚州的学校也遭到Grief袭击。Grief勒索软件,也称为GriefOrPay,被认为是DoppelPaymer勒索软件的改版。

DoppelPaymer至少自2019年7月以来一直存在,并且是BitPaymer勒索软件家族的成员。虽然从DoppelPaymer更名为Grief的原因尚不明确,但它发生在Colonial Pipeline事件之后。一种理论认为,品牌重塑是为了将执法部门的注意力从该集团身上转移开。勒索软件团伙的工作方式类似于诈骗公司,在从受害者那里骗到足够的钱后,他们会更改名称、标识和注册,以转移执法部门不必要的注意力。虽然其入侵策略尚未确定,但Grief攻击可能间接依赖垃圾邮件,因为DoppelyPaymer有效载荷被认为是通过Dridex僵尸网络分发的。另一份报告表明,在一些感染了Grief的机器中存在Cobalt Strike。

Grief也是双重勒索软件,要求以Monero加密货币支付文件解密的赎金。The Grief团伙最近将他们的策略提高了一个档次。如果受害者联系执法部门或专业的赎金谈判人员,他们的新赎金信息可能会删除恢复加密文件所需的解密密钥。除了是勒索软件之外,这实质上使Grief成为一种wiper恶意软件。

根据一份报告,勒索软件攻击在2020年影响了美国近1,800所学校以及超过130万名学生。在此期间,每次事件的赎金从10,000美元到超过100万美元不等,此外教育机构因停工而额外损失了66.2亿美元。虽然攻击大学可能不会带来像攻击大型企业那样获得大笔赎金,但被盗信息可用于经济利益,因为许多大学系统包含宝贵的研究数据以及政府机构、国防工业的联系信息和电子邮件、制药实验室和其他利用大学研究人员的私营公司。

我们知道,一些勒索软件即服务提供商有一项规则,将他们的活动范围排除在被视为基础部门(天然气、石油、医院、核电站等)以及政府部门、军事和非营利性组织之外,而大多数教育部门属于这些范围。然而,这对他们来说并不是出于什么高尚的目的,他们只是想避免执法部门的打击,当这些部门被攻击时,执法部门几乎没有容忍度。但他们不能保证其附属公司将始终遵守这些规则。考虑到教育部门最近多次成为攻击目标,他们显然不能免于勒索软件攻击。

FortiGuard Labs发现了至少20种针对教育部门的不同勒索软件感染。这些感染大多数发生在美国,其数量远远超过其他国家。Pysa和Ryuk勒索软件家族是最常见的,紧随其后的是Grief和Babuk勒索软件。有趣的是,许多著名的勒索软件变种,例如REvil、Blackmatter、Lockbit、DarkSide和Ragnar Locker,并未被发现针对学校。上述政策可能部分解释了这一点,即一些勒索软件集团对附属公司施加了限制,禁止他们攻击卫生和教育等特定部门。

收集到的与教育部门相关的电子邮件地址

FortiGuard Labs还分析了从OSINT源中提取的域名中包含“.edu”的电子邮件地址列表。2021年5月至2021年8月期间,美国50个州和地区共收集了138088个属于美国教育机构的电子邮件地址。收集的电子邮件通常在暗网上出售,可用于未来的攻击。

教育领域的IPS检测

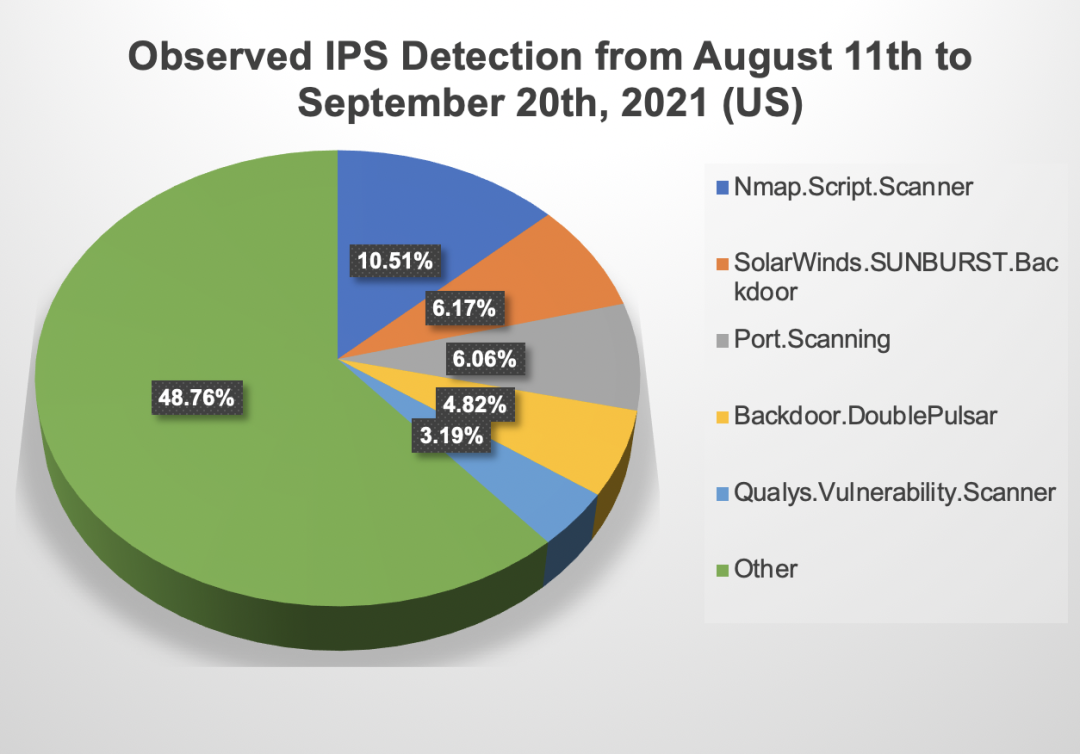

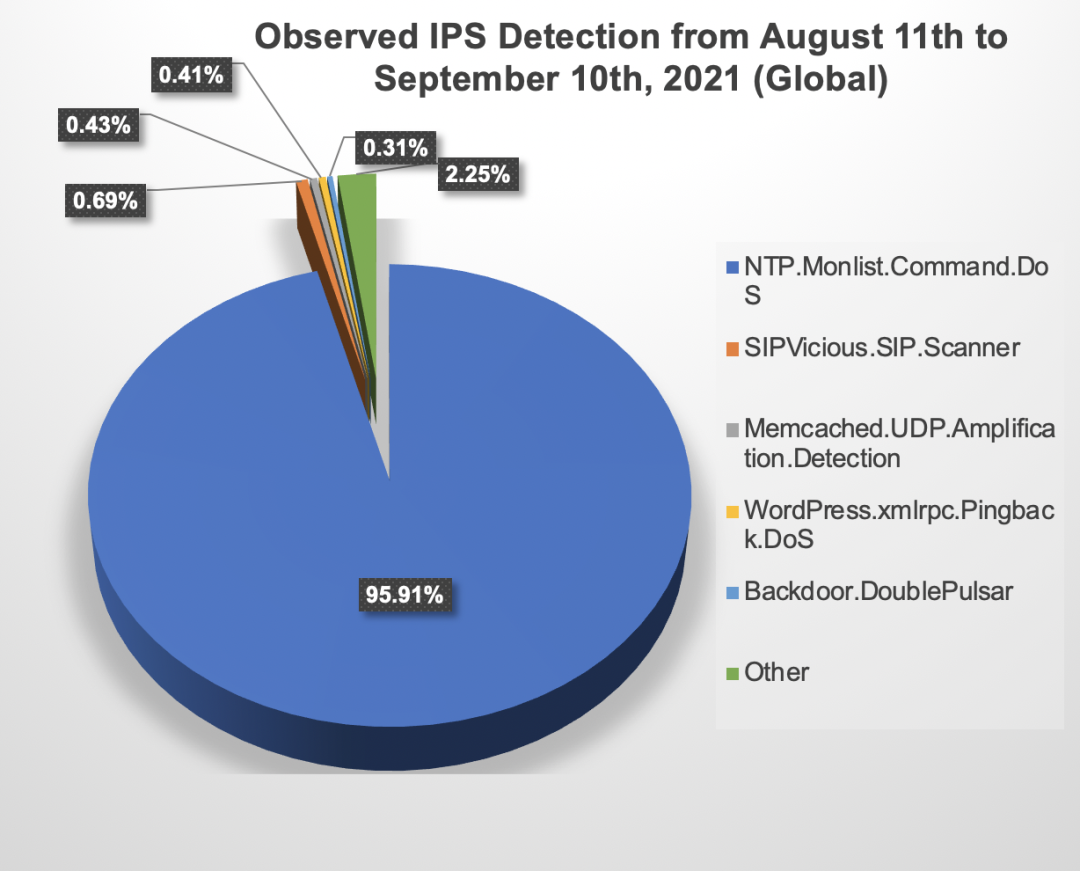

IPS检测为恶意软件流行提供了一些有趣的见解。虽然它不能识别所有在野的勒索软件,但它能捕获触发IPS系统的勒索软件。下表显示了2021年8月11日至9月10日期间在美国和全球教育部门触发的前五大IPS检测。该数据比较了美国与世界其他地区的IPS检测趋势。这些未经过滤的数据揭示了哪些网络攻击针对的是教育部门。

下表显示了2021年8月11日至9月10日期间,教育部门内部组织触发的前五大IPS签名。请注意,这些数字没有针对唯一的机器进行过滤,这意味着实际影响可能更低。但是这些数据仍然提供了有关过去30天内针对教育部门进行了多少次扫描和漏洞利用尝试的情报。此外,这些攻击并不一定意味着攻击者以教育机构内运行的技术为目标。它只是一份由部署在教育部门网络中的IPS系统识别和阻止的攻击记录。

- NTP.Monlist.Command.DoS表示针对NTP服务中的拒绝服务漏洞的尝试。该签名与CVE-2013-5211有关。

- Nmap.Script.Scanner表示试图从Nmap脚本引擎扫描程序进行扫描,该扫描程序识别目标系统正在运行的服务,并根据其发现执行进一步的攻击。

- SolarWinds.SUNBURST.Backdoor表示在网络中检测到SUNBURST后门C2通信。SunBurst是一个后门程序,在2020年末通过受感染的SolarWind的Orion IT监控和管理软件更新系统传播。

- Port.Scanning通过端口扫描器检测尝试扫描,该扫描器识别目标系统上可用的端口或服务。

- Backdoor.DoublePulsar表明存在DoublePulsar恶意软件或通过RDP协议进行的扫描尝试。DoublePulsar是一种后门木马,它是Shadow Brokers组织在2017年3月泄露的NSA漏洞的一部分,并被用于2017年5月的WannaCry勒索软件攻击。

- Qualys.Vulnerability.Scanner检测到Qualys漏洞扫描程序尝试进行的扫描。攻击者可能会使用扫描器来识别目标系统的服务,并根据其发现进行进一步的攻击。

Nmap.Scirpt.Scanner和Port.Scanning Qualys.Vulnerability.Scanner似乎是教育领域的常客。我们惊讶地发现Sunburst后门IPS签名也占了在美国整体活动的很大比例,但进一步调查显示,大多数IPS检测都属于美国的一个教育组织。

然而,当我们在2021年8月11日至9月10日调查教育部门访问量最大的一些URL时,Backdoor.DouplePulsar更有意义,因为在我们分析时,它的URL导致了Glupteba恶意软件的变种。Glupteba是一种用Golang编写的跨平台木马类型,主要通过注入合法网站或广告网络的恶意广告进行传播。我们的分析证实,从URL下载的Glupteba变体包含一个模块,用于启动臭名昭著的EternalBlue漏洞,该漏洞由美国国家安全局(NSA)开发,并于2017年被ShadowBrokers黑客组织泄露。该漏洞随后被用于臭名昭著的Wannacry和Petya攻击。接触恶意URL的计算机可能已经下载并安装了Glupteba恶意软件。Glupteba随后利用EternalBlue传播DoublePulsar,这是ShadowBrokers披露的后门植入程序,可以执行其他恶意代码。这种情况很好地解释了为什么会触发Backdoor.DouplePulsar签名。该检测在巴西、南非和印度观察到最多,占Backdoor.DouplePulsar检测触发总数的70%。

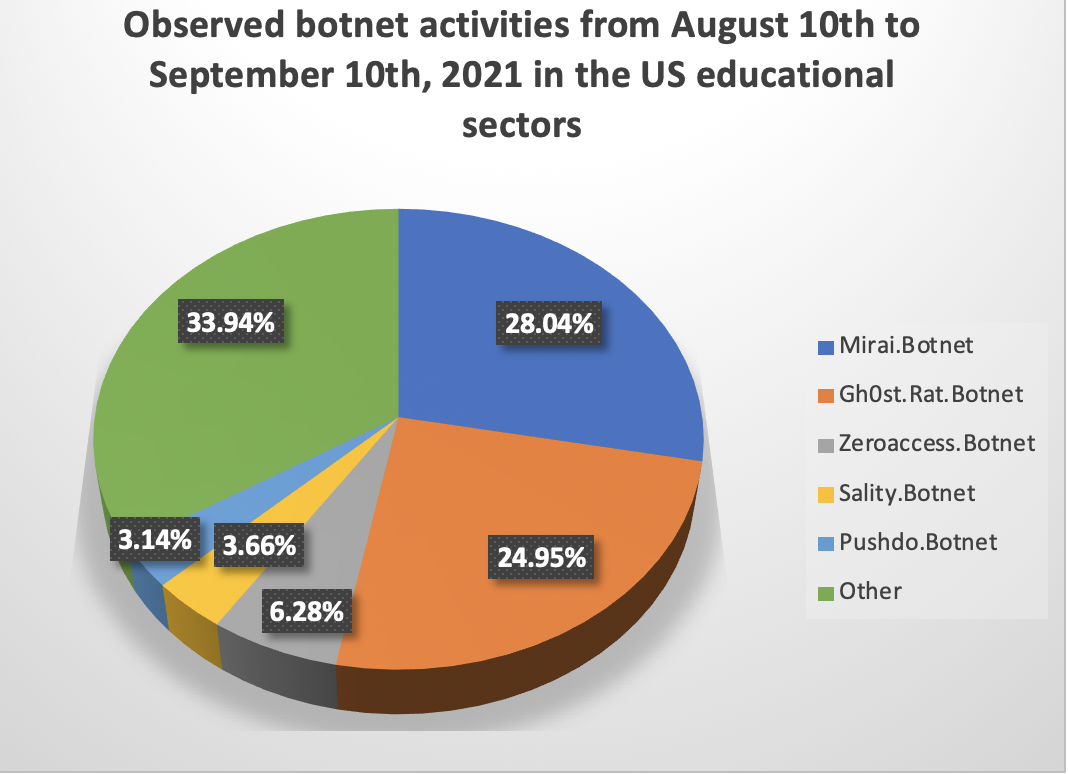

教育领域的僵尸网络和AV检测

接下来,我们比较了在美国和全球观察到的僵尸网络活动,以找出趋势。结果证明他们几乎是同步的。与记录被阻止攻击的IPS触发器不同,僵尸网络检测表明网络中存在活跃的僵尸网络恶意软件。Mirai IoT僵尸网络在这两个地区均处于领先地位,其次是Gh0st Rat和Zeroaccess。它们加起来占美国和全球教育部门僵尸网络活动的50%以上。由于这三个僵尸网络的恶意软件源代码很容易获得,教育部门是僵尸网络攻击者的潜在目标。

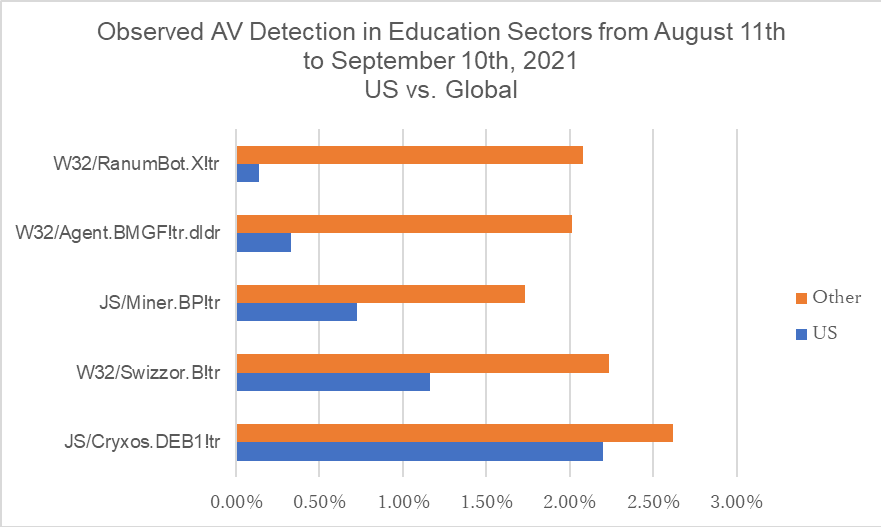

下图显示了2021年8月11日至9月10日在美国和全球教育部门观察到的五大AV检测结果。此数据表明在此期间阻止了哪些恶意软件。

Cryxos是在美国和世界范围内最常见的恶意软件。这种恶意JavaScript变体通常与虚假呼叫支持诈骗有关。它显示了一个虚假的弹出警告,表明受害者的机器存在严重问题。受害者被进一步指示呼叫支持以进行虚假修复,否则他们将有丢失敏感数据的风险。诈骗者然后通过信用卡或礼品卡要求付款。其他常见的攻击包括:

- W32/Swizzor!B.tr是一种已经存在多年的老式Windows恶意软件。该恶意软件旨在在目标计算机上显示不需要的广告或下载和执行远程文件。因此,感染了Swizzor的设备可能会表现出已知与恶意软件相关的其他行为(即数据泄露)。

- JS/Miner.BP!tr是一种恶意javascript,它在用户不知情的情况下挖掘加密货币。受害者的机器可能会出现性能下降和耗电量增加的情况。

- W32/Agent.DRI!tr.dldr是一种特洛伊木马恶意软件,旨在下载和执行远程文件。就像Switzor一样,感染了这种恶意软件的机器可能会表现出恶意行为。

- W32/RanumBot.X!tr是一种特洛伊木马程序,它会打开后门并等待来自其命令和控制服务器的命令。它的行为取决于它接收到的远程命令。

结论

与任何其他行业一样,教育机构也不能免于网络攻击。后门感染会导致信息泄露,或者窃取学生、家长和教职员工的PII,这对机构的研究工作至关重要。公开的攻击可能会导致其附属公司和合作伙伴的财务损失、品牌损害以及信心和声誉的丧失。更糟糕的是,勒索软件不仅可以针对易受攻击的网络部署,还可以在黑市上将对受损网络的访问权卖给其他勒索软件团伙。

从几乎所有此类研究中得出的最重要结论之一是,犯罪分子绝大多数利用可用补丁来针对已知漏洞。这使得网络安全卫生成为重中之重。同样,它再次强调了备份关键数据的必要性。如果未实施定期备份或管理不当,则机构可能会花费数十万美元来更换受影响的设备。但是,即使受害者已获得备份并制定了出色的恢复计划,攻击者仍会威胁要泄露被盗数据。如果没有支付赎金,他们就会在暗网上发布所有内容。因此,必须针对勒索软件制定可靠的预防和恢复计划,包括对所有静态数据进行加密。

同样,僵尸网络对那些成为攻击者基础设施一部分的组织来说是一种间接威胁。攻击者可以利用他们的带宽对其他方发起DDoS攻击,横向移动到其他机构,或者利用计算能力进行加密挖掘或其他非法目的。这最终将导致这些受害者的生产力和收入损失。

今年早些时候Fortinet发表了一篇题为“影响教育网络安全的威胁”的博客中的以下声明,值得我们多次强调:

“众所周知,与攻击预防相关的成本和工作量往往远低于成功攻击的后果所带来的相关成本。因此,在教育网络安全及其他领域,投资于全面的网络安全战略不仅可以保护敏感数据和基础设施,还有助于降低成本。”

参考及来源:

https://www.fortinet.com/blog/threat-research/ransomware-impact-on-the-education-sector