WinRAR 中的漏洞可能导致远程代码执行

Positive Technologies 研究员 Igor Sak-Sakovskiy 在 Windows 流行的 WinRAR 试用软件文件归档实用程序中发现了一个远程代码执行漏洞,编号为 CVE-2021-35052。

该漏洞影响该实用程序的试用版,易受攻击的版本为 5.70。

“此漏洞允许攻击者拦截和修改发送给应用程序用户的请求。这可用于在受害者的计算机上实现远程代码执行 (RCE)。它已被分配 CVE ID – CVE-2021-35052。” 阅读Sak-Sakovskiy 发表的帖子。“我们在 WinRAR 5.70 版中偶然发现了这个漏洞。”

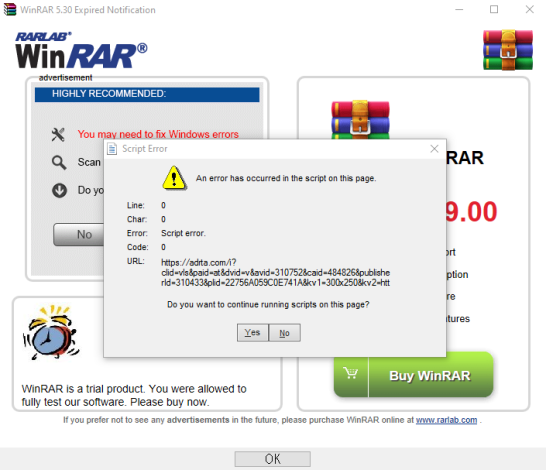

研究人员安装了该软件并注意到它产生了 JavaScript 错误,具体错误表明 Internet Explorer 引擎正在呈现此错误窗口。

经过一系列测试,专家注意到试用期结束后,软件开始显示错误消息,这是三次执行中的一次。用于显示错误的这个窗口使用了编写 WinRAR 的 Borland C++ 的 mshtml.dll 实现。

专家使用 Burp Suite 作为默认的 Windows 代理来拦截显示消息时产生的流量。

对 WinRAR 通过“notifier.rarlab[.]com”提醒用户免费试用期结束时发送的响应代码的分析表明,如果可以缓存重定向,请将其修改为“ 301 Moved Permanently ”重定向消息任何后续请求的恶意域。专家还注意到,访问同一网域的攻击者通过ARP欺骗攻击远程启动应用程序、检索本地主机信息、运行任意代码。

“接下来,我们尝试修改从 WinRAR 到用户的截获响应。我们没有每次使用我们的恶意内容拦截和更改默认域“notifier.rarlab.com”响应,而是注意到如果响应代码更改为“301 Moved Permanently”,则重定向到我们的恶意域“attacker.com”将被缓存,所有请求都将转到“attacker.com”。” 专家继续说道。“接下来,我们尝试修改从 WinRAR 到用户的截获响应。我们没有每次使用我们的恶意内容拦截和更改默认域“notifier.rarlab.com”响应,而是注意到如果响应代码更改为“301 Moved Permanently”,则重定向到我们的恶意域“attacker.com”将被缓存,所有请求都将转到“attacker.com”。”

专家指出,第三方软件中的漏洞给组织带来了严重的风险,它们可以被利用来访问系统的任何资源,并可能访问托管它的网络。

“不可能审核用户可能安装的每个应用程序,因此策略对于管理与外部应用程序相关的风险以及平衡此风险与各种应用程序的业务需求至关重要。管理不当会产生广泛的后果。” 文章结束。