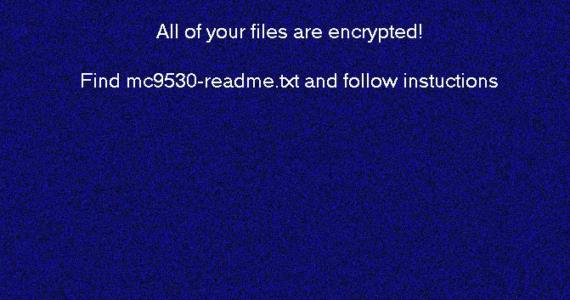

Sodin” 的新型勒索软件无需用户点击钓鱼链接

俄罗斯卡巴斯基实验室的研究人员表示,他们发现了一名为 “Sodin” 的新型勒索软件,利用了去年 8 月他们向微软报告的 Windows 漏洞 (编号:CVE-2018-8453),展现了一系列不同寻常的技术。

Sodin 利用 win32k.sys 在受感染的系统中提升权限,并利用中央处理器 (CPU) 的架构来避免检测——这种功能以及以下下文介绍的其他特性在勒索软件中并不常见。 Sodin 勒索软件不需要受害者点击钓鱼链接。 相反,它的开发人员/用户通常会找到一个易受攻击的服务器,并发送命令下载一个名为 “radm.exe” 的恶意文件。这个 Windows 漏洞于 2018 年 10 月 10 日被修复。对于那些没有给系统安装补丁的人来说,勒索软件的出现再次提醒了他们,无论遇到了什么挑战,都应该优先更新补丁。 该恶意软件比通常更难检测到,是因为它使用了 “Heaven’s Gate”(天堂之门)技术,使其能在 32 位运行进程中执行 64 位的代码。

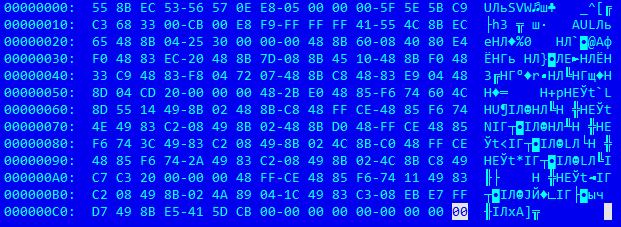

由 32 位和 64 位指令构成的 shellcode Sodin 还通过混合方案来加密受害者文件(文件内容使用 Salsa20 对称流算法加密,密钥则通过非对称椭圆曲线算法加密)。 Sodin勒索软件是RaaS计划的一部分 卡巴斯基表示,这个恶意软件似乎是 RaaS(勒索软件即服务)计划的一部分。 奇怪的是不管配置如何,私人会话密钥也是通过另一个硬编码到木马体中的公钥进行加密的。我们把它称为公共万能钥匙。加密结果存储在注册表中的 0_key 名下。事实证明,即使没有 sub_key 的私钥,知道公共万能钥匙对应的私钥的人能够解密受害者的文件。看起来木马程序的开发者在算法中制造了一个漏洞,能够使他们在不被供应商察觉的情况下解密文件。 该公司的一位发言人解释道:有迹象表明,恶意软件是在一个联盟内部分发传播的。比如恶意软件的开发人员在恶意软件上留下了一个漏洞,能够使他们在不被联盟成员察觉的情况下解密文件:一个不需要供应商的密钥进行解密的 “万能钥匙”(通常供应商的密钥会用于解密受害者的文件,是支付赎金的对象)。 这个功能可能被开发者用来在受害者不知情的情况下,控制被解密的数据,以及勒索软件的传播。例如,通过恶意软件将联盟内部的某些供应商剔除。 Sodin 勒索软件的大多数目标都在亚洲地区:尤其是台湾、香港和韩国。然而,在欧洲、北美和拉丁美洲也发现了攻击事件。勒索软件在受到感染的个人电脑上留下了便笺,要求每位受害者提供价值 2500 美元的比特币。 研究人员认为,Sodin 使用了 Heaven’s Gate 技术来绕过仿真检测。仿真网络入侵检测系统旨在通过临时创建与样本交互的对象,然后分析交互行为来检测网络流量中的 shellcode,这有点像一个超轻量级的沙箱。 来源:安全牛