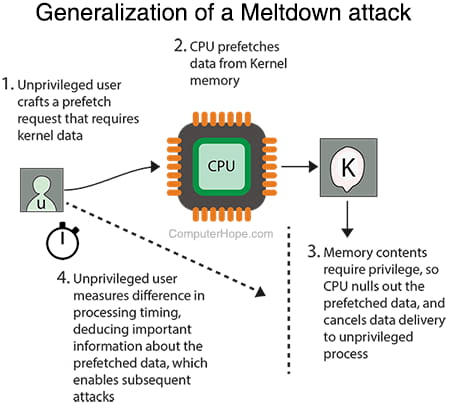

Meltdown是特定于Intel CPU的漏洞。当要求Intel CPU预取数据时,它们会在检查用户特权之前读取数据。尽管特权数据不会传递给非特权用户,但CPU会根据获取的特定数据进行不同的操作。攻击者可以在边通道中监视处理器的性能,并了解有关数据的重要细节。此信息可以提高(或在某些情况下保证)后续攻击成功的机会。

效果类似于看到某人在窗帘后面移动东西。您看不到它,但是如果可以在窗帘中看到它的形状和运动,则可以对其进行有根据的猜测。之所以称为“Meltdown”,是因为该攻击有效地消除了保护特权数据的信息屏障。

Spectre与Meltdown相似,但是它没有攻击芯片的专有行为,而是针对基本CPU设计范例以前未知的弱点。

范式是乱序执行,它使用推测执行来“猜测”下一步应该执行什么操作,并提前进行一些工作。如果猜想是正确的,则可以实现大幅提速。具有这种设计的CPU被称为超标量处理器。大多数现代CPU是超标量的,例如现代台式机,笔记本电脑和移动设备中的CPU。

Spectre通过处理超标量处理器的推测分支预测(猜测)来利用超标量处理器。攻击者发布的指令旨在引起CPU错误的猜测,从而允许进行旁通道分析。然后,Spectre使用此信息来操纵CPU接下来执行的代码,包括另一个正在运行的程序的私有指令。这种一般的攻击称为分支目标注入。

Spectre攻击很难实施,因为它们必须专门针对受害者的软件。它们也更难以防止,因为它们会影响所有超标量处理器,包括由Intel,AMD和ARM创建的那些。

这个漏洞被称为“Spectre”,指的是推测性处理,因为这个问题将在未来许多年里“困扰”计算机世界。

Meltdown是特定于IntelCPU的漏洞。当要求IntelCPU预取数据时,它们会在检查用户特权之前读取数据。尽管特权数据不会传递给非特权用户,但CPU会根据获取的特定数据进行不同的操作。攻击者可以在边通道中监视处理器的性能,并了解有关数据的重要细节。此信息可以提高后续攻击成功的机会。Spectre与Meltdown相似,但它没有攻击芯片的专有行为,而是针对基本CPU设计范例以前未知的弱点。

被网络攻击后因从以下方面入手:

建立良好的安全习惯:不要轻易打开一些来历不明的邮件及其附件,不要轻易登陆陌生的网站。从网上下载的文件要先查毒再运行。

关闭或删除系统中不需要的服务:默认情况下,操作系统会安装一些辅助服务,如FTP客户端、Telnet和Web服务器。这些服务为攻击者提供了方便,而又对大多数用户没有用。删除它们,可以大大减少被攻击的可能性。

经常升级安全补丁:据统计,大部分网络病毒都是通过系统及IE安全漏洞进行传播的,如冲击波、震荡波、SCO炸弹AC/AD等病毒。如果机器存在漏洞则很可能造成病毒反复感染,无法清除干净。因此一定要定期登陆微软升级网站下载安装最新的安全补丁。同时也可以使用瑞星等杀毒软件附带的“漏洞扫描”模块定期对系统进行检查。

设置复杂的密码:有许多网络病毒是通过猜测简单密码的方式对系统进行攻击。因此设置复杂的密码(大小写字母、数字、特殊符号混合,8位以上),将会大大提高计算机的安全系数,减少被病毒攻击的概率。

迅速隔离受感染的计算机:当您的计算机发现病毒或异常情况时应立即切断网络连接,以防止计算机受到更严重的感染或破坏,或者成为传播源感染其它计算机。

经常了解一些反病毒资讯:经常登陆信息安全厂商的官方主页,了解最新的资讯。这样您就可以及时发现新病毒并在计算机被病毒感染时能够作出及时准确的处理。比如了解一些注册表的知识,就可以定期查看注册表自启动项是否有可疑键值;了解一些程序进程知识,就可以查看内存中是否有可疑程序。

最好是安装专业的防毒软件进行全面监控:在病毒技术日新月异的今天,使用专业的反病毒软件对计算机进行防护仍是保证信息安全的最佳选择。用户在安装了反病毒软件之后,一定要开启实时监控功能并经常进行升级以防范最新的病毒,这样才能真正保障计算机的安全。